Le groupe de piratage APT parrainé par l'État chinois, connu sous le nom de Volt Typhoon (Bronze Silhouette), est lié à un botnet sophistiqué nommé « KV-botnet » depuis au moins 2022 pour attaquer les routeurs SOHO dans des cibles de grande valeur.

Volt Typhoon cible généralement les routeurs, les pare-feu et les appareils VPN pour proxyer le trafic malveillant afin qu'il se mélange au trafic légitime pour ne pas être détecté.

Un rapport conjoint de Microsoft et du Gouvernement des États-Unis estime que les attaquants construisent une infrastructure qui peut être utilisée pour perturber l'infrastructure de communication aux États-Unis.

« Microsoft estime avec une confiance modérée que cette campagne Volt Typhoon poursuit le développement de capacités susceptibles de perturber les infrastructures de communication critiques entre les États-Unis et la région Asie lors de crises futures. » prévient Microsoft.

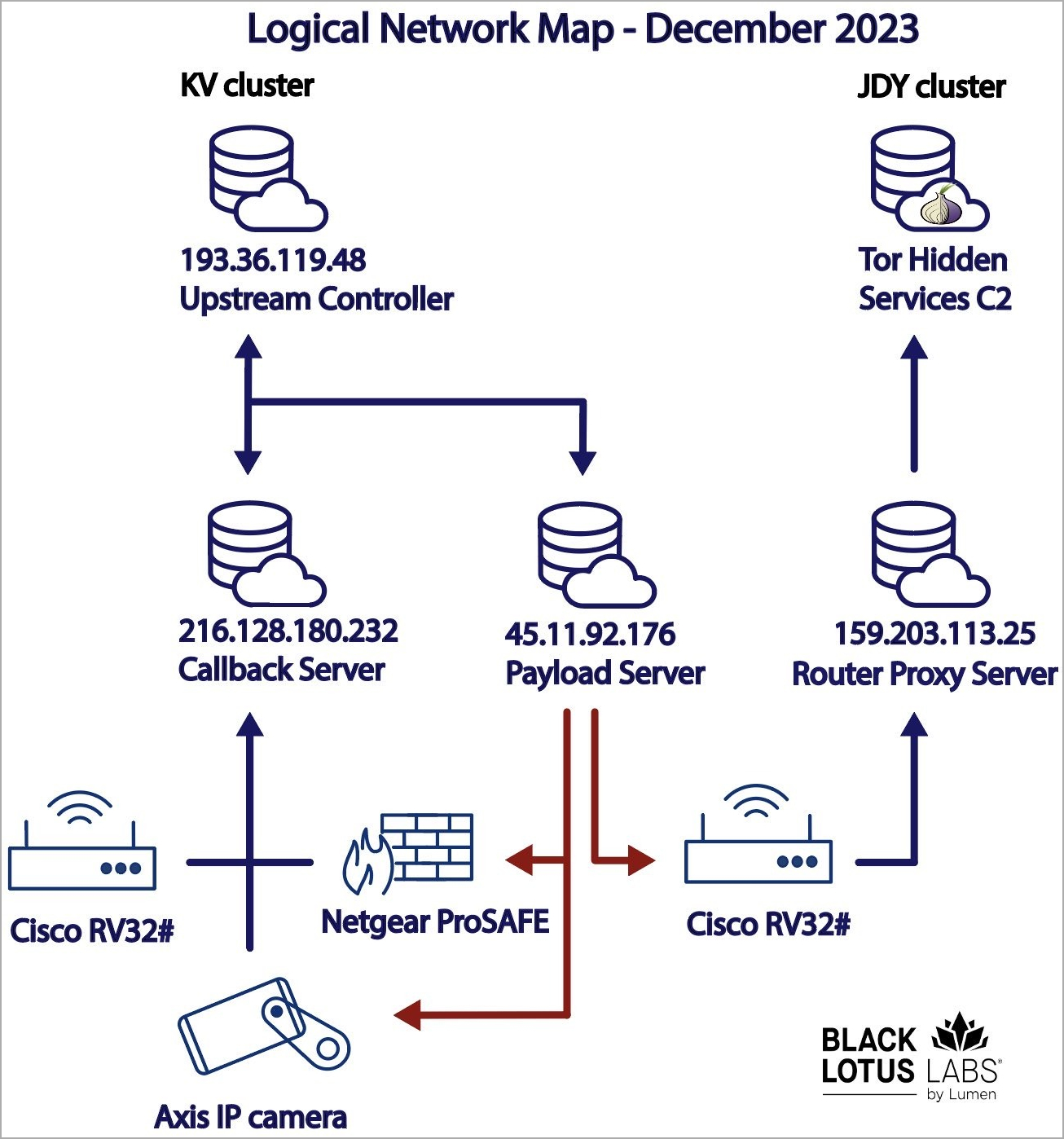

Un rapport détaillé publié aujourd'hui par l'équipe Black Lotus Labs de Lumen Technologies révèle qu'une campagne Volt Typhoon ciblait les pare-feu Netgear ProSAFE, les Cisco RV320, les routeurs DrayTek Vigor et, plus récemment, les caméras IP Axis.

« La campagne infecte les appareils situés en périphérie des réseaux, un segment qui est devenu un point faible dans le dispositif défensif de nombreuses entreprises, aggravé par le passage au travail à distance ces dernières années », explique Lumen.

Le réseau secret de transfert de données construit avec l'aide du botnet KV a été utilisé dans des attaques ciblant des fournisseurs de services de télécommunications et d'Internet, une entité gouvernementale territoriale américaine à Guam, une entreprise d'énergie renouvelable en Europe et des organisations militaires américaines.

L'étendue du ciblage du botnet KV indique une concentration sur l'espionnage et la collecte d'informations, bien que Black Lotus rapporte que de nombreuses infections semblent opportunistes.

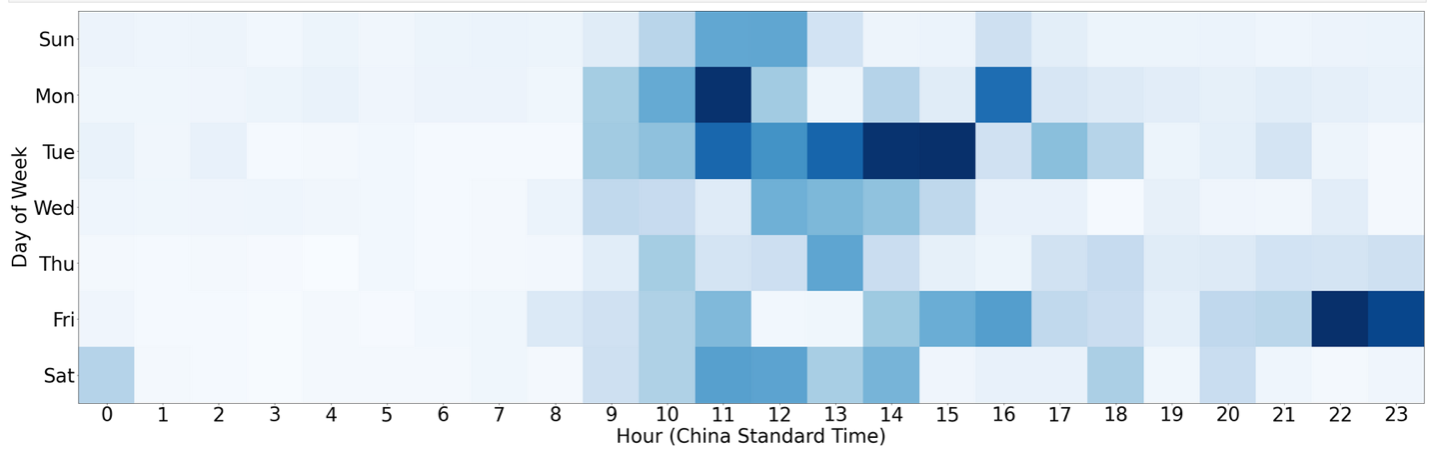

L'activité du botnet a considérablement augmenté depuis août 2023, puis à nouveau à la mi-novembre 2023. Les dates d'attaque les plus récentes observées sont le 5 décembre 2023, l'activité malveillante se poursuit donc.

Détails techniques du botnet KV

Black Lotus a identifié deux groupes d'activités, séparés en « KV » et « JDY ». Le premier cible des entités de grande valeur et est probablement exploité manuellement, tandis que le second s'engage dans une analyse plus large en utilisant des techniques moins sophistiquées.

Le botnet cible les appareils en fin de vie utilisés par les entités SOHO (petits bureaux, bureaux à domicile) qui ne maintiennent pas une position de sécurité solide. Les architectures prises en charge incluent ARM, MIPS, MIPSEL, x86_64, i686, i486 et i386.

Les attaques se sont initialement concentrées sur les Cisco RV320, les routeurs DrayTek Vigor et les pare-feu NETGEAR ProSAFE, mais le logiciel malveillant a ensuite été étendu pour cibler également les caméras IP Axis telles que les modèles M1045-LW, M1065-LW et p1367-E.

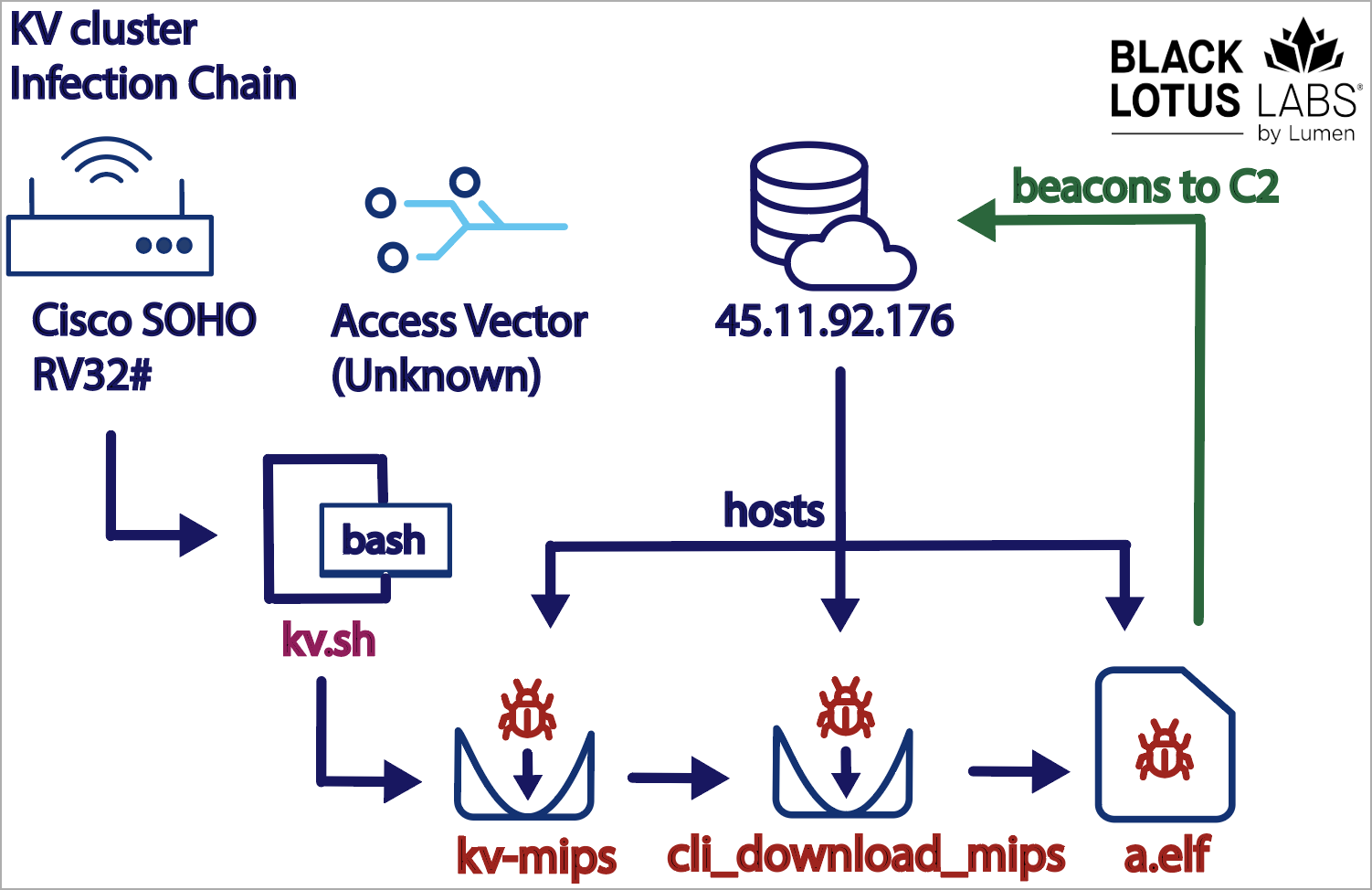

Volt Typhoon s'engage dans une chaîne d'infection complexe qui implique plusieurs fichiers tels que des scripts bash (kv.sh), interrompant des processus spécifiques et supprimant les outils de sécurité exécutés sur l'appareil infecté.

Pour échapper à la détection, le bot configure des ports aléatoires pour communiquer avec le serveur C2 (commande et contrôle) et se déguise en adoptant les noms des processus existants.

De plus, tous les outils résident en mémoire, ce qui rend le bot difficile à détecter, bien que cette approche ait un impact sur sa capacité à persister sur les appareils compromis.

Les commandes que KV-botnet reçoit du C2 concernent la mise à jour des paramètres de communication, l'exfiltration des informations sur l'hôte, la transmission de données, la création de connexions réseau, l'exécution de tâches sur l'hôte, etc.

« Bien que nous n'ayons découvert aucune fonction prédéfinie dans le binaire d'origine pour permettre le ciblage du réseau local adjacent, il était possible de générer un shell distant sur le périphérique SOHO », explique Black Lotus dans le rapport.

« Cette capacité aurait pu être utilisée pour exécuter manuellement des commandes ou potentiellement récupérer un module secondaire encore à découvrir pour cibler le réseau local adjacent. »

Opération chinoise

Black Lotus Labs relie ce botnet à Volt Typhoon après avoir trouvé des chevauchements dans les adresses IP, des tactiques similaires et des horaires de travail qui correspondent à l'heure standard de la Chine.

Les techniques avancées d’obscurcissement et les canaux de transfert de données secrets observés dans les attaques par botnet KV, comme l’utilisation de couches de tunneling, se chevauchent avec les tactiques Volt Typhoon précédemment documentées, tout comme la sélection des cibles et l’intérêt pour des régions et des types d’organisations spécifiques.

En outre, le rapport de Lumen mentionne un déclin suspect des opérations du botnet KV qui a coïncidé avec la divulgation publique des activités de Volt Typhoon. par CISA en mai 2023.

Lumen a publié des indicateurs de compromission (IOC) sur GitHuby compris les hachages de logiciels malveillants et les adresses IP associées au botnet.