Un botnet malveillant exploite une vulnérabilité Zero Day dans les appareils GeoVision en fin de vie pour les compromettre et les recruter pour de probables attaques DDoS ou de cryptomining.

La faille est suivie comme CVE-2024-11120 et a été découvert par Piort Kijewski de la Shadowserver Foundation. Il s’agit d’un problème d’injection de commandes du système d’exploitation de gravité critique (score CVSS v3.1 : 9,8), permettant à des attaquants non authentifiés d’exécuter des commandes système arbitraires sur l’appareil.

« Des attaquants distants non authentifiés peuvent exploiter cette vulnérabilité pour injecter et exécuter des commandes système arbitraires sur l’appareil », prévient le CERT de Taiwan.

« De plus, cette vulnérabilité a déjà été exploitée par des attaquants, et nous avons reçu des rapports à ce sujet. »

Selon TWCERT, la vulnérabilité affecte les modèles d’appareils suivants :

- GV-VS12: Un serveur vidéo H.264 à 2 canaux qui convertit les signaux vidéo analogiques en flux numériques pour la transmission réseau.

- GV-VS11: Un serveur vidéo monocanal conçu pour numériser la vidéo analogique pour le streaming en réseau.

- GV-DSP LPR V3: Un système basé sur Linux dédié à la reconnaissance de plaques d’immatriculation (LPR).

- GV-LX4C V2/GV-LX4C V3: Enregistreurs vidéo numériques (DVR) compacts conçus pour les applications de surveillance mobile.

Tous ces modèles ont atteint la fin de vie et ne sont plus pris en charge par le fournisseur, aucune mise à jour de sécurité n’est donc attendue.

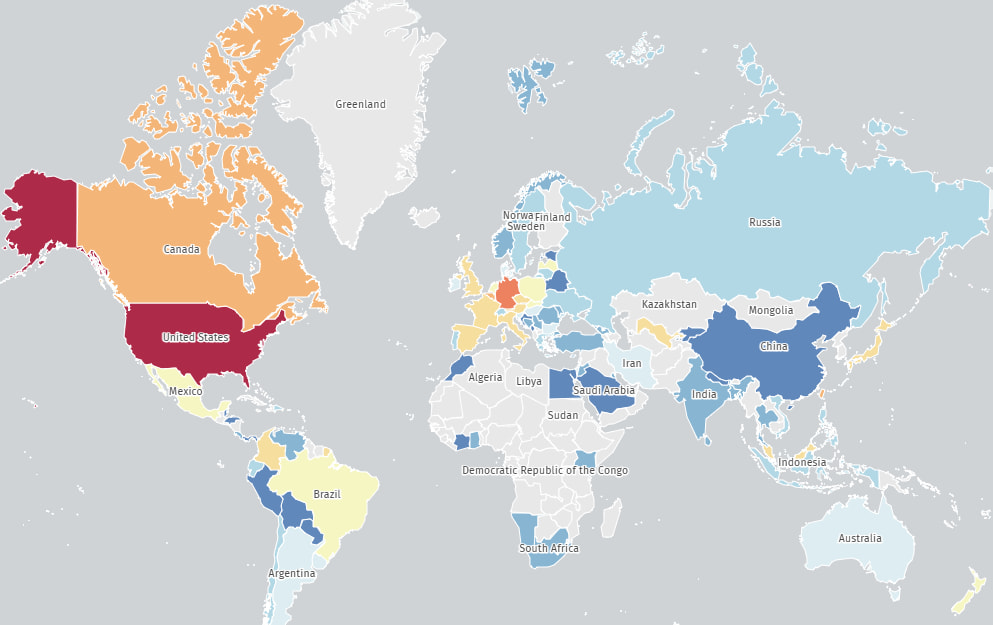

Plateforme de surveillance des menaces La Shadowserver Foundation rapporte qu’environ 17 000 appareils GeoVision sont exposés en ligne et sont vulnérables à la faille CVE-2024-11120.

Kijewski a déclaré à BleepingComputer que le botnet semble être une variante de Mirai, qui est généralement utilisée dans le cadre des plates-formes DDoS ou pour effectuer du cryptomining.

La plupart des appareils exposés (9 100) sont basés aux États-Unis, suivis par l’Allemagne (1 600), le Canada (800), Taïwan (800), le Japon (350), l’Espagne (300) et la France (250).

En général, les signes de compromission d’un réseau de zombies incluent un chauffage excessif des appareils, une lenteur ou une absence de réponse, ainsi qu’une modification arbitraire de leur configuration.

Si vous remarquez l’un de ces symptômes, effectuez une réinitialisation de l’appareil, remplacez le mot de passe administrateur par défaut par quelque chose de fort, désactivez les panneaux d’accès à distance et placez l’appareil derrière un pare-feu.

Idéalement, ces appareils devraient être remplacés par des modèles activement pris en charge, mais si cela est impossible, ils devraient être isolés sur un réseau local ou un sous-réseau dédié et étroitement surveillés.

.png)