Le botnet Ngioweb, qui alimente la plupart des 35 000 robots du service proxy cybercriminel NSOCKS, est perturbé par les sociétés de sécurité qui bloquent le trafic vers et depuis les deux réseaux.

Après une enquête de plus d’un an, les chercheurs ont identifié l’architecture complète et le trafic du serveur proxy du botnet Ngioweb, observé pour la première fois en 2017.

Ngioweb fournit 80% des proxys NSOCKS

Depuis fin 2022, le service proxy de nsocks[.]net fournit des passerelles résidentielles pour les activités malveillantes sous le nom NSOCKS.

Plusieurs sociétés de cybersécurité ont signalé que bon nombre des proxys proposés par NSOCKS provenaient du botnet Ngioweb, mais que tous ses nœuds de commande et de contrôle (C2) n’avaient pas été découverts.

Dans un rapport publié aujourd’hui, des chercheurs des Black Lotus Labs de Lumen ont suivi les nœuds C2 actifs et historiques ainsi que l’architecture qu’ils forment.

Ils notent que NSOCKS[.] net « les utilisateurs acheminent leur trafic via plus de 180 nœuds C2 de « backconnect » qui servent de points d’entrée/de sortie » pour cacher leur identité.

Selon le rapport, le botnet Ngioweb fournit au moins 80 % des 35 000 proxys fournis par NSOCKS, répartis dans 180 pays.

![Un botnet alimentant les proxys résidentiels perturbé dans la répression de la cybercriminalité 2 Bots fournis par les cybercriminels nsocks[.]service proxy Internet](https://www.bleepstatic.com/images/news/u/1100723/NSOCKS_net_bots.png)

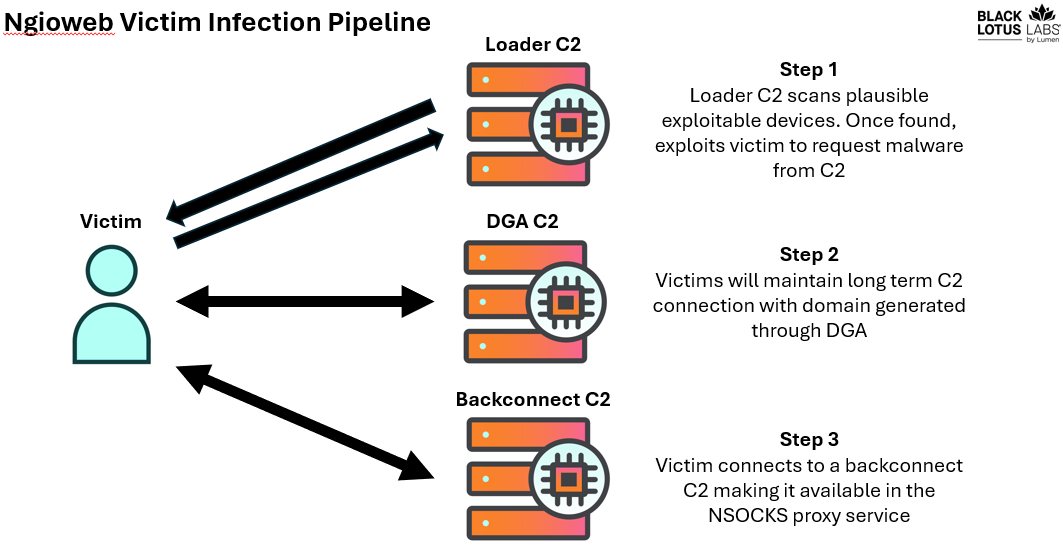

Le botnet dispose d’un réseau de chargement qui redirige les appareils infectés vers un serveur C2 pour récupérer et exécuter le malware ngioweb.

Bien que l’on ne sache pas clairement comment l’accès initial se produit, Black Lotus Labs estime que l’auteur de la menace s’appuie sur une quinzaine d’exploits pour diverses vulnérabilités de n jours.

Dans la deuxième étape, l’appareil compromis contacte les domaines C2 créés à l’aide d’un algorithme de génération de domaine (DGA) et détermine si le bot est utilisable pour le réseau proxy.

Ces C2 de gestion surveillent et vérifient la capacité de trafic du bot et les connectent également à un serveur de « backconnect » qui les rend disponibles pour le service proxy NSOCKS.

Selon les chercheurs, les échantillons récents du malware ngioweb ont subi peu de modifications par rapport aux variantes plus anciennes analysées en 2019, une différence étant le passage des URL C2 codées en dur aux domaines créés par la DGA.

Black Lotus Labs a déclaré à BleepingComputer qu’une autre variante est l’utilisation d’enregistrements DNS TXT pour éviter l’effondrement ou la perte de contrôle des domaines DGA.

Ngioweb cible les appareils dotés de bibliothèques d’applications Web vulnérables ou abandonnées et inclut les produits de Zyxel, Reolink et Alpha Technologies.

Récemment, les chercheurs ont observé une augmentation du nombre de routeurs Netgear ajoutés au botnet Ngioweb, à tel point que 10 % des robots présentent le certificat de cette marque particulière.

A noter que 45% des bots de Ngioweb sont vendus à NSOCKS via le réseau Shopsocks5.

Alors que Ngioweb repose sur une architecture complexe qui permet de filtrer les appareils en fonction des capacités qu’ils offrent, Black Lotus Labs affirme que l’acteur derrière le botnet n’a pas réussi à sécuriser correctement ses appareils infectés.

Comme les chercheurs l’ont découvert, les appareils Ngioweb ont également été exploités par des pirates informatiques d’États-nations (APT28/Fancy Bear/Pawn Storm/Forest Blizzard), qui pouvaient facilement mélanger le trafic lié à l’espionnage avec des activités cybercriminelles.

Proxy ouverts utilisés pour les attaques DDoS

Les NSOCKS[.]Le réseau proxy net a également une sécurité inadéquate qui permet l’exploitation de plusieurs acteurs, même ceux qui ne paient pas pour le service.

Il convient de noter qu’il existe un autre service proxy du même nom chez NSOCKS.[.]com, qui n’a pas fait l’objet de cette enquête.

Black Lotus Labs explique que l’adresse IP et le numéro de port obtenus par l’acheteur proxy NSOCKS n’ont aucun mécanisme d’authentification et pourraient être utilisés par d’autres acteurs pour les trouver.

« Selon des informations publiques, la plupart de ces adresses IP apparaissent sur des listes de proxy gratuites. Ces listes sont régulièrement utilisées par les auteurs de menaces, et les proxys qu’elles contiennent sont souvent utilisés dans divers échantillons de logiciels malveillants, tels que Agent Teslapour proxy le trafic »- Laboratoires de lotus noir de Lumen

Ces proxys ouverts ont été utilisés pour amplifier les attaques par déni de service distribué (DDoS) par divers acteurs malveillants. [1, 2].

De plus, le réseau est actuellement utilisé pour prendre en charge divers types d’activités malveillantes allant de la dissimulation du trafic de logiciels malveillants au credential stuffing et au phishing.

Pour le moment, le Ngioweb et le NSOCKS[.net] Le service est gravement perturbé car Lumen a identifié l’architecture et le trafic du botnet. En collaboration avec des partenaires industriels tels que The ShadowServer Foundation, la société bloque le trafic vers et depuis les nœuds C2 connus associés aux deux réseaux.

Lumen fournit une liste d’indicateurs de compromission qui pourraient aider d’autres entreprises à identifier les robots malveillants et perturber davantage les deux opérations.