Une vulnérabilité zero-day de Telegram pour Android baptisée « EvilVideo » permettait aux attaquants d'envoyer des charges utiles APK Android malveillantes déguisées en fichiers vidéo.

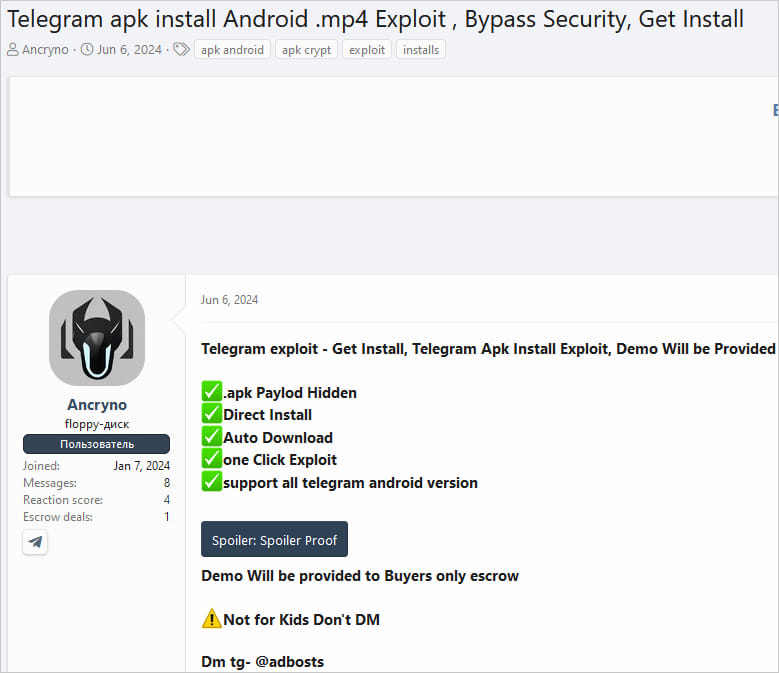

Un acteur malveillant nommé « Ancryno » a commencé à vendre l'exploit zero-day de Telegram le 6 juin 2024, dans un message sur le forum de piratage XSS russophone, affirmant que la faille existait dans Telegram v10.14.4 et les versions antérieures.

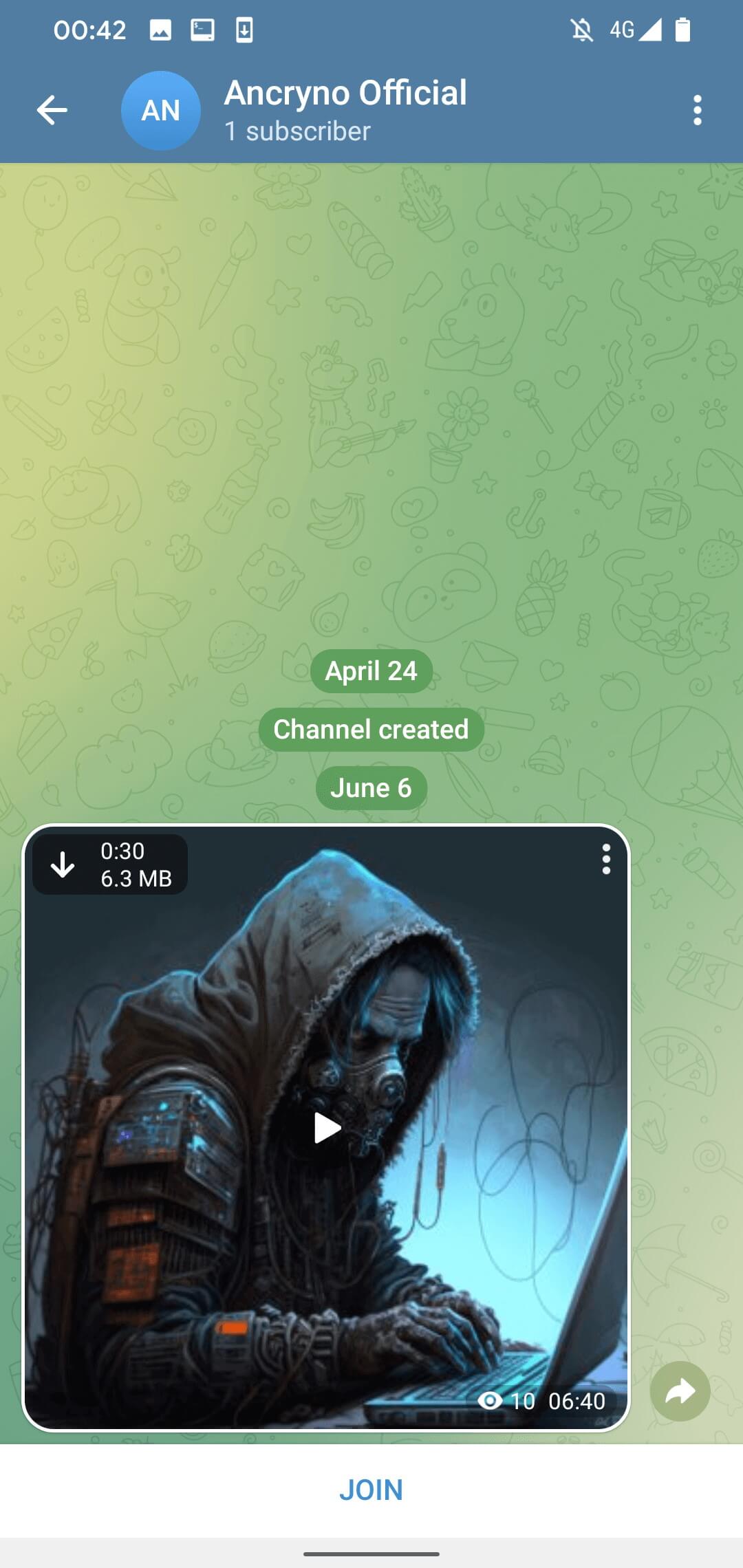

Les chercheurs d'ESET ont découvert la faille après qu'une démonstration PoC a été partagée sur une chaîne Telegram publique, leur permettant d'obtenir la charge utile malveillante.

ESET a confirmé que l'exploit fonctionnait dans Telegram v10.14.4 et les versions antérieures et l'a nommé « EvilVideo ». Le chercheur d'ESET Lukas Stefanko a divulgué de manière responsable la faille à Telegram le 26 juin, puis le 4 juillet 2024.

Telegram a répondu le 4 juillet, déclarant qu'ils enquêtaient sur le rapport et avaient ensuite corrigé la vulnérabilité dans la version 10.14.5, publiée le 11 juillet 2024.

Cela signifie que les acteurs de la menace ont eu au moins cinq semaines pour exploiter la faille zero-day avant qu'elle ne soit corrigée.

Bien qu'il ne soit pas clair si la faille a été activement exploitée dans des attaques, ESET a partagé un serveur de commande et de contrôle (C2) utilisé par les charges utiles sur « infinityhackscharan.ddns[.]filet.'

BleepingComputer a trouvé deux fichiers APK malveillants en utilisant ce C2 sur VirusTotal [1, 2] qui prétendent être Avast Antivirus ou un « xHamster Premium Mod ».

Exploit zero-day de Telegram

La faille zero-day EvilVideo ne fonctionnait que sur Telegram pour Android et permettait aux attaquants de créer des fichiers APK spécialement conçus qui, lorsqu'ils étaient envoyés à d'autres utilisateurs sur Telegram, apparaissaient comme des vidéos intégrées.

ESET pense que l'exploit utilise l'API Telegram pour créer par programmation un message qui semble afficher une vidéo de 30 secondes.

Par défaut, l'application Telegram sur Android télécharge automatiquement les fichiers multimédias, de sorte que les participants à la chaîne reçoivent la charge utile sur leur appareil une fois qu'ils ouvrent la conversation.

Pour les utilisateurs qui ont désactivé le téléchargement automatique, un simple appui sur l'aperçu de la vidéo suffit à lancer le téléchargement du fichier.

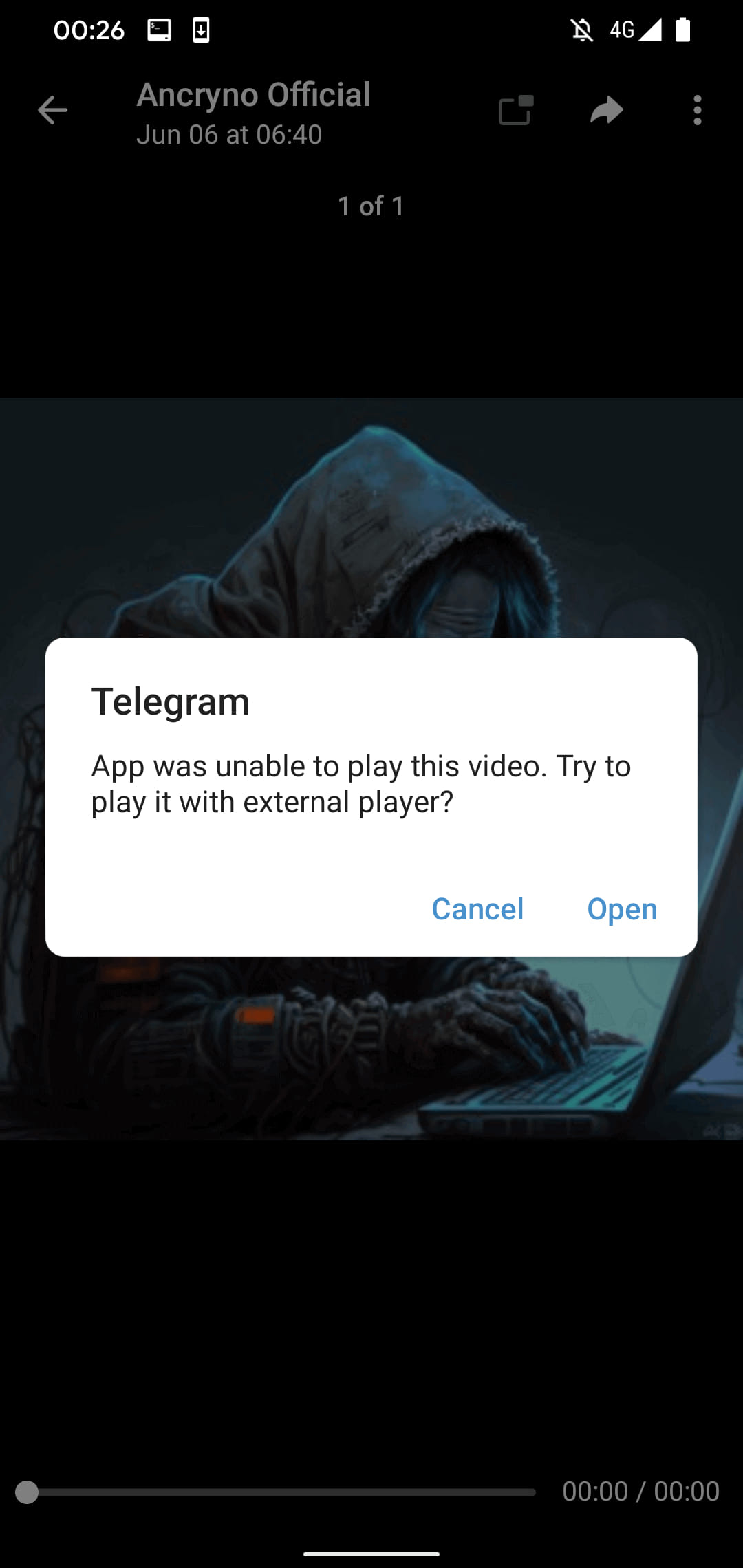

Lorsque les utilisateurs tentent de lire la fausse vidéo, Telegram suggère d'utiliser un lecteur externe, ce qui peut amener les destinataires à appuyer sur le bouton « Ouvrir » et à exécuter la charge utile.

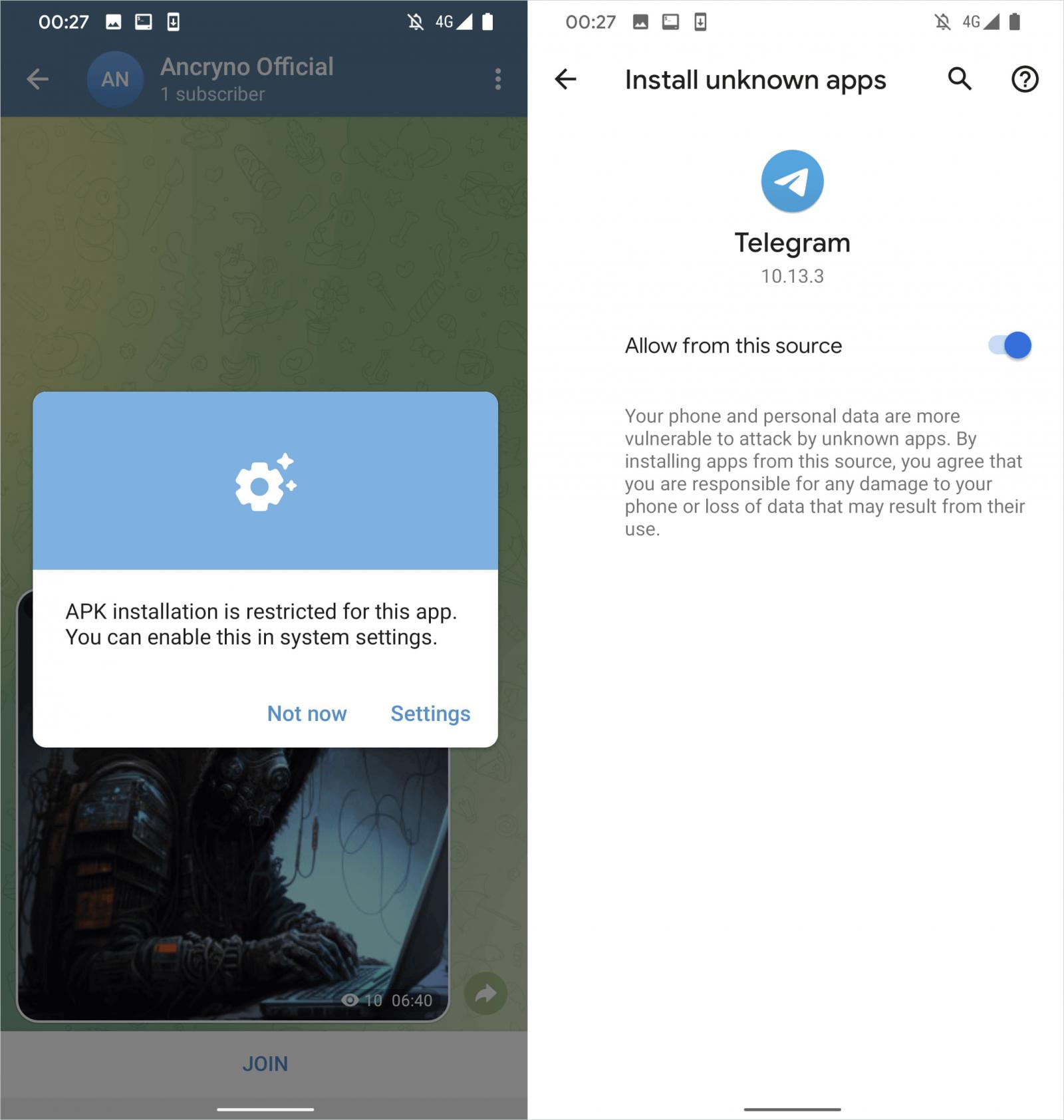

Ensuite, une étape supplémentaire est requise : la victime doit activer l'installation d'applications inconnues à partir des paramètres de l'appareil, permettant ainsi au fichier APK malveillant de s'installer sur l'appareil.

Bien que l'acteur de la menace affirme que l'exploit est « en un seul clic », le fait qu'il nécessite plusieurs clics, étapes et paramètres spécifiques pour qu'une charge utile malveillante soit exécutée sur l'appareil d'une victime réduit considérablement le risque d'une attaque réussie.

ESET a testé l'exploit sur le client Web de Telegram et sur Telegram Desktop et a constaté qu'il ne fonctionnait pas là-bas car la charge utile est traitée comme un fichier vidéo MP4.

Le correctif de Telegram dans la version 10.14.5 affiche désormais correctement le fichier APK dans l'aperçu, de sorte que les destinataires ne peuvent plus être trompés par ce qui apparaîtrait comme des fichiers vidéo.

Si vous avez récemment reçu des fichiers vidéo demandant une application externe pour les lire via Telegram, effectuez une analyse du système de fichiers à l'aide d'une suite de sécurité mobile pour localiser et supprimer les charges utiles de votre appareil.

En règle générale, les fichiers vidéo Telegram sont stockés dans '/storage/emulated/0/Telegram/Telegram Video/' (stockage interne) ou dans '/storage/

ESET a partagé une vidéo démontrant l'exploit zero-day de Telegram, qui peut être visionnée ci-dessous.