Le problème des mots de passe – des identifiants faibles et réutilisés, faciles à compromettre mais difficiles à mémoriser et à gérer – afflige les utilisateurs et les organisations. Mais malgré les progrès technologiques, les mots de passe protègent toujours 88% des services en ligne dans le monde.

Alors, comment les responsables informatiques peuvent-ils surmonter ce défi ?

Dans cet article, nous explorons pourquoi les mots de passe sont si faciles à pirater et discutons des mesures que vous pouvez prendre pour renforcer les efforts de sécurité de votre organisation.

Pourquoi les mots de passe sont si faciles à pirater – et comment les pirates informatiques y parviennent

Lorsqu’il s’agit de pirater des mots de passe, c’est un processus relativement simple. Pourquoi? Cela revient à la prévisibilité humaine.

Considérez ceci : la plupart des utilisateurs choisissent parmi un ensemble limité de 94 caractères sur un clavier américain standard, qui comprend des lettres minuscules et majuscules, des symboles et des chiffres. Et même si cela devrait apparemment conduire à six quadrillions de combinaisons potentielles de mots de passe à 8 caractères, la réalité est que les mots de passe créés par les utilisateurs sont rarement aussi complexes.

La vérité est que les humains sont des créatures d’habitudes. Et avec un plein 55% des utilisateurs en s’appuyant uniquement sur leur mémoire pour garder une trace des mots de passe, il est facile de comprendre pourquoi il est si tentant de réutiliser les mots de passe.

Et c’est là que les méchants entrent en jeu. Comprendre la tendance humaine à réutiliser les mots de passebeaucoup concentrent leurs énergies sur l’obtention des informations d’identification des utilisateurs. Ils savent que s’ils parviennent à compromettre un site et à obtenir un nom d’utilisateur et un mot de passe, il y a de fortes chances qu’ils puissent utiliser ces mêmes nom d’utilisateur et mot de passe sur d’autres sites, notamment sur les sites Web d’entreprise, ainsi que sur les banques en ligne, les détaillants en ligne et les sites de médias sociaux.

Élaborer une politique de sécurité des mots de passe sécurisée et axée sur les risques

Il existe un certain nombre d’outils disponibles pour vous aider à déterminer l’efficacité de votre politique de sécurité des mots de passe, notamment :

Feuilles de calcul spécialisées : certaines organisations utilisent des feuilles de calcul spécialisées pour analyser l’efficacité de leurs politiques de mots de passe. Ces types de feuilles de calcul vous permettent de saisir des paramètres spécifiques tels que la longueur minimale du mot de passe, les exigences de complexité et même les périodes d’expiration. Ensuite, la formule du tableur calcule le nombre de suppositions qu’un attaquant pourrait faire avant d’être obligé de modifier un mot de passe, quantifiant ainsi efficacement la force d’une politique de mot de passe.

Vérificateurs de force de mot de passe en ligne : Une autre option pour tester la force de votre politique de mot de passe consiste à profiter de l’un des nombreux testeurs de force de mot de passe en ligne. À l’instar des feuilles de calcul spécialisées, ces outils examinent les mots de passe pour déterminer dans quelle mesure ils seraient faciles ou difficiles à déchiffrer pour les pirates. N’oubliez cependant pas de ne jamais saisir vos vrais mots de passe dans ces outils. Utilisez plutôt des mots de passe similaires mais pas identiques à des fins de test.

Auditeurs de mots de passe : un auditeur de mots de passe comme Auditeur de mots de passe Specops peut vous aider à identifier et à résoudre toute vulnérabilité potentielle liée aux mots de passe.

Outil gratuit en lecture seule, Specops Password Auditor analyse rapidement votre Active Directory, recherchant les mots de passe faibles ou compromis. Il peut également identifier les comptes d’administrateur privilégiés obsolètes ou inactifs, contribuant ainsi à améliorer encore votre sécurité.

Les mots de passe comptent toujours

Malgré les discours omniprésents sur une « société sans mot de passe », les mots de passe ne vont nulle part de si tôt : ils constituent la principale méthode d’authentification pour les utilisateurs. 88% des sites Web et des services du monde.

Pour améliorer la sécurité de votre organisation, envisagez de mettre en œuvre une solution de gestion de la sécurité des mots de passe telle que Politique de mot de passe Specops pour vous aider à renforcer les mots de passe et à appliquer des politiques de mot de passe strictes.

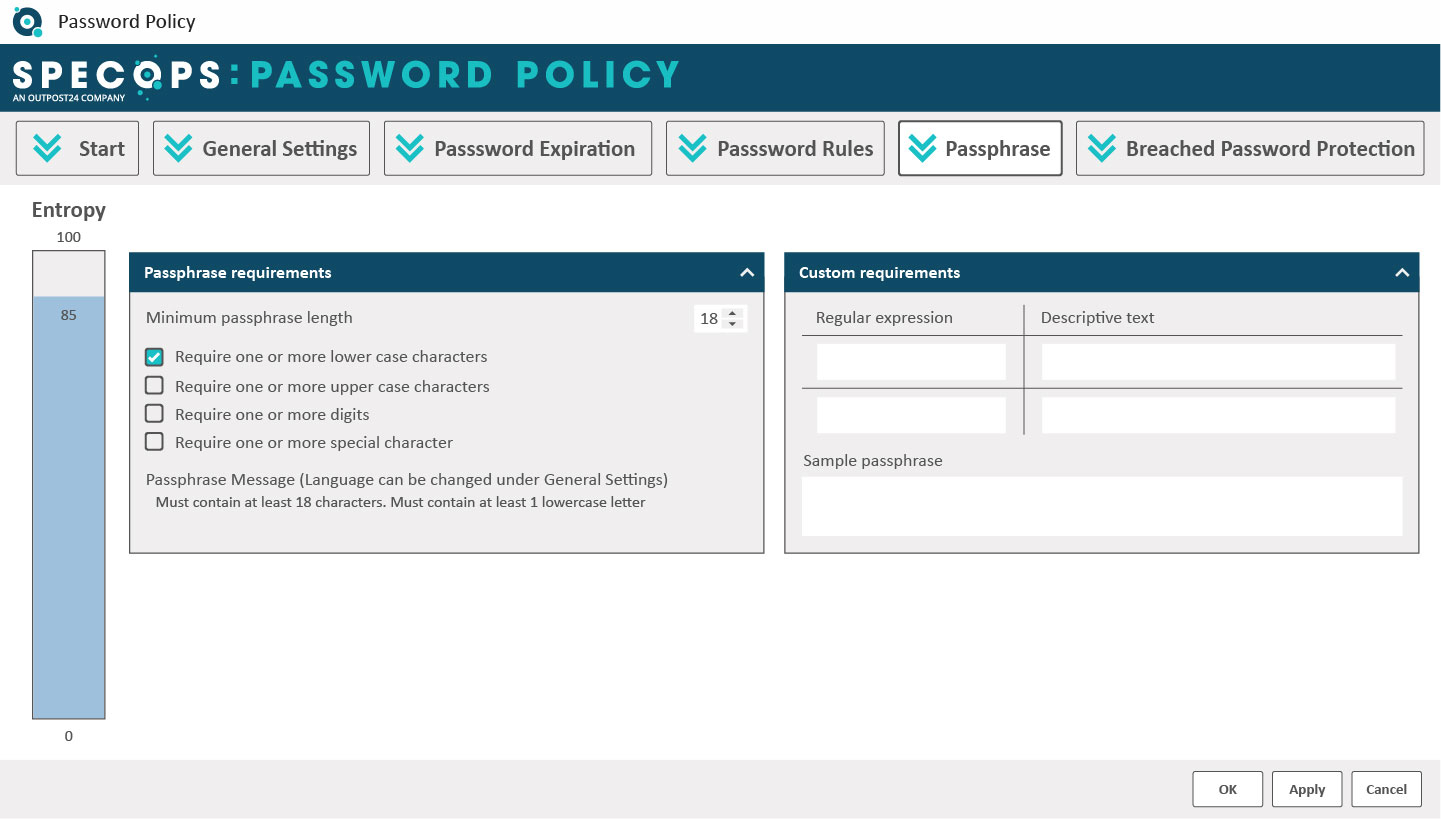

Avec Specops Password Policy, vous pouvez créer des règles de mot de passe personnalisées, garantir le respect des réglementations du secteur, appliquer des phrases secrètes et créer des dictionnaires personnalisés.

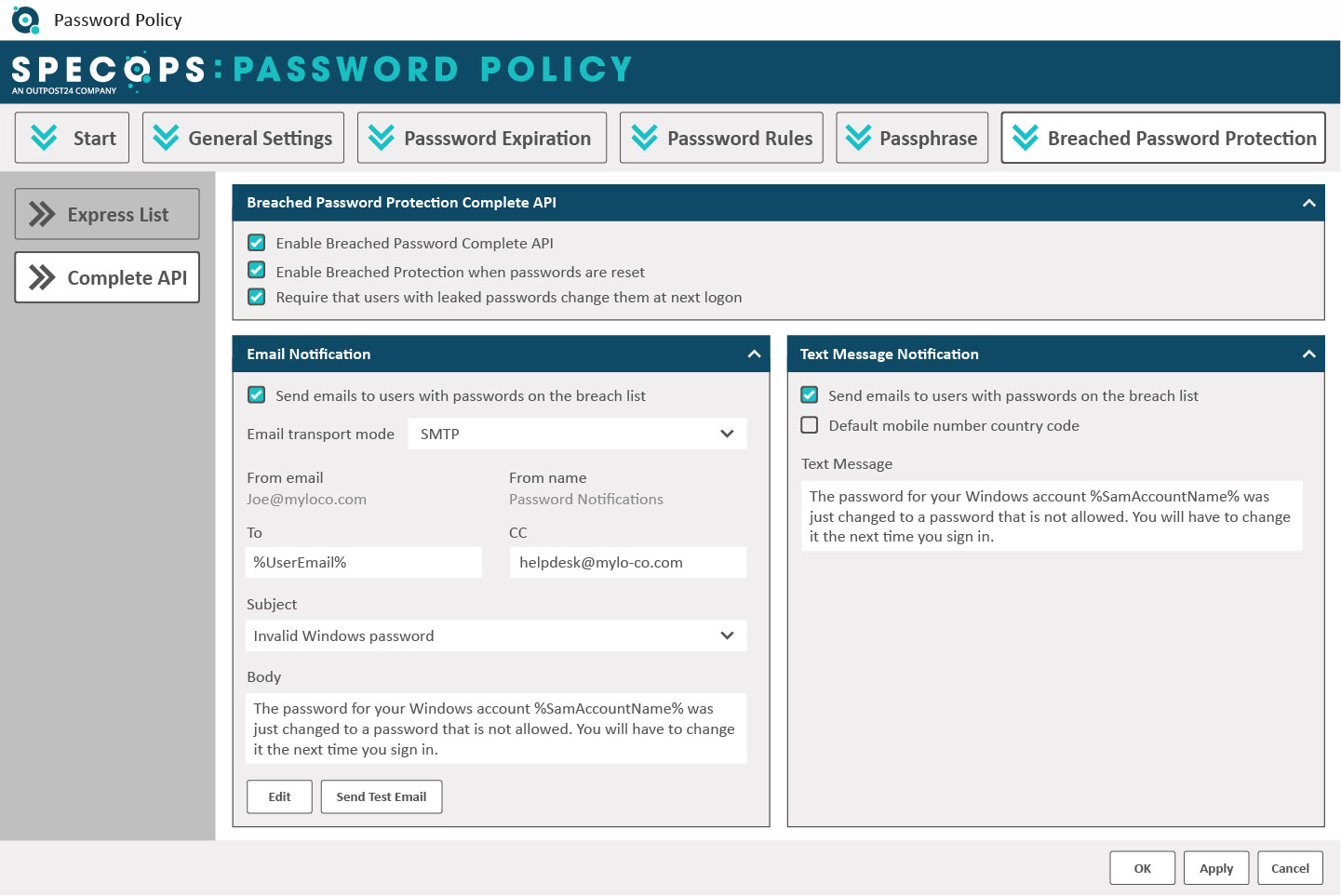

En plus de cela, vous pouvez surveiller l’utilisation de mots de passe violés en analysant continuellement votre Active Directory par rapport à notre base de données de plus de 4 milliards de mots de passe compromis. Cela se produit 24 heures sur 24, 7 jours sur 7, et pas seulement lors du changement de mot de passe.

Comment l’authentification MFA et les gestionnaires de mots de passe impactent votre risque

La mise en œuvre de l’authentification multifacteur ajoute une couche de sécurité à votre politique de mot de passe, contribuant ainsi à bloquer la progression des pirates informatiques qui ont obtenu les informations d’identification de l’utilisateur final. Et même si, comme toute autre technologie de sécurité, elle n’est pas infaillible, elle a un impact énorme ; Microsoft a identifié que 99 % des comptes d’entreprise compromis manquait de MFA.

Les gestionnaires de mots de passe peuvent vous aider à minimiser davantage votre exposition. Parce qu’ils peuvent générer et stocker une combinaison presque infinie d’informations d’identification utilisateur, vous renforcez efficacement la sécurité de vos utilisateurs (et de votre organisation).

Des outils comme celui-ci empêchent également les utilisateurs d’utiliser des mots de passe compromis, renforçant ainsi la sécurité.

Donner à vos utilisateurs finaux les moyens de devenir votre meilleure première ligne de défense

Même si des politiques de mots de passe et des solutions techniques robustes sont importantes pour votre stratégie de sécurité, vous devez considérer vos utilisateurs comme votre meilleure et première ligne de défense. En éduquant et en responsabilisant vos employés, ils peuvent contribuer à défendre activement la cybersécurité de votre organisation.

Mettre en œuvre des stratégies telles que :

- Organiser régulièrement des formations de sensibilisation à la sécurité : couvrir des éléments tels que les meilleures pratiques en matière de mots de passe, la détection et l’évitement des attaques de phishing et d’ingénierie sociale.

- Encourager l’utilisation de gestionnaires de mots de passe : informez les utilisateurs sur le fonctionnement des gestionnaires de mots de passe et leurs avantages.

- Promouvoir une culture soucieuse de la sécurité : reconnaissez et récompensez les employés qui identifient et signalent les menaces de sécurité potentielles.

- Menez des exercices de simulation de phishing : testez régulièrement la sensibilisation des employés en envoyant de faux e-mails de phishing, en fournissant un retour d’information immédiat et une formation à tout membre du personnel victime.

Prêt à renforcer la sécurité de votre mot de passe dès aujourd’hui ? Essayez la politique de mot de passe Specops maintenant.

Sponsorisé et écrit par Logiciel Specops.