On pense que l’opération du ransomware LostTrust est une nouvelle image de MetaEncryptor, utilisant des sites de fuite de données et des chiffreurs presque identiques.

LostTrust a commencé à attaquer des organisations en mars 2023, mais n’est devenu largement connu qu’en septembre, lorsqu’ils ont commencé à utiliser un site de fuite de données.

Actuellement, le site de fuite de données répertorie 53 victimes dans le monde, certaines ayant déjà vu leurs données divulguées pour ne pas avoir payé de rançon.

On ne sait pas si le groupe de ransomwares cible uniquement les appareils Windows ou s’il utilise également un crypteur Linux.

Une nouvelle image de MetaEncryptor

MetaEncryptor est une opération de ransomware qui aurait été lancée en août 2022, rassemblant douze victimes sur leur site de fuite de données jusqu’en juillet 2023, après quoi aucune nouvelle victime n’a été ajoutée au site.

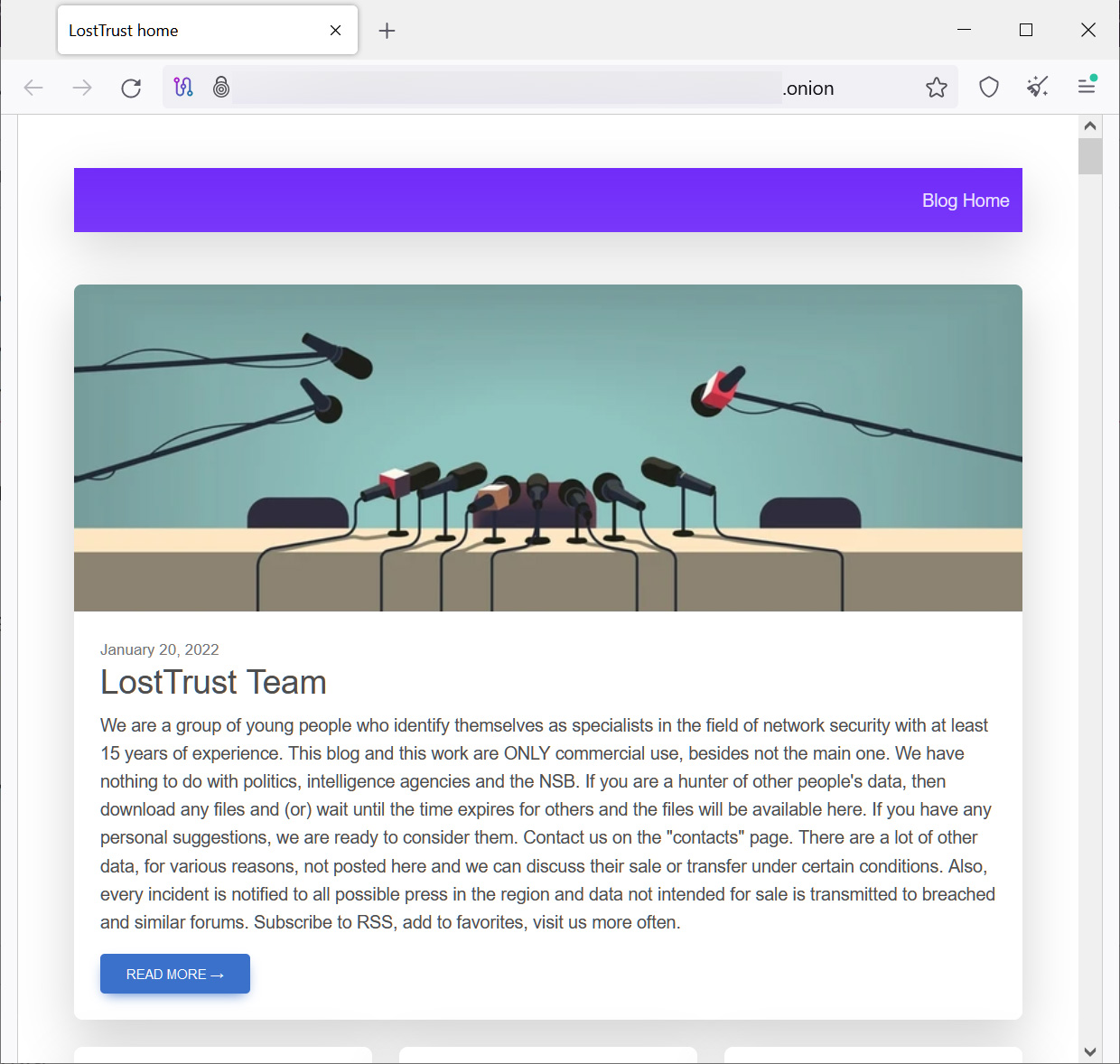

Ce mois-ci, un nouveau site de fuite de données pour le gang « LostTrust » a été lancé, le chercheur en cybersécurité Stefano Favarato remarquant rapidement qu’il utilise exactement le même modèle et la même biographie que le site de fuite de données de MetaEncryptor.

« Nous sommes un groupe de jeunes qui s’identifient comme des spécialistes dans le domaine de la sécurité des réseaux avec au moins 15 ans d’expérience », lit-on dans une description des sites de fuite de données MetaEncryptor et LostTrust.

« Ce blog et ce travail sont UNIQUEMENT à usage commercial, et ce n’est d’ailleurs pas le principal. Nous n’avons rien à voir avec la politique, les agences de renseignement et le NSB. »

BleepingComputer a également constaté que LostTrust [VirusTotal] et MetaEncryptor [VirusTotal] les chiffreurs sont pratiquement identiques, avec quelques modifications mineures dans les demandes de rançon, les clés publiques intégrées, les noms des demandes de rançon et les extensions de fichiers cryptés.

Par ailleurs, un chercheur en cybersécurité Équipe MalwareHunter a déclaré à BleepingComputer que LostTrust et MetaEncryptor sont basés sur le chiffreur du ransomware SFile2. Cette relation est en outre étayée par un Analyse Intezer montrant de nombreux chevauchements de code entre les chiffreurs LostTrust et SFile.

En raison du chevauchement important entre les deux opérations, on pense que LostTrust est une nouvelle image de l’opération MetaEncryptor.

Le chiffreur LostTrust

BleepingComputer a trouvé un échantillon du chiffreur LostTrust et a effectué une brève analyse ci-dessous.

Le chiffreur peut être lancé avec deux arguments de ligne de commande facultatifs, –seulement chemin (chiffrer un chemin spécifique) et –enable-shares (crypter les partages réseau).

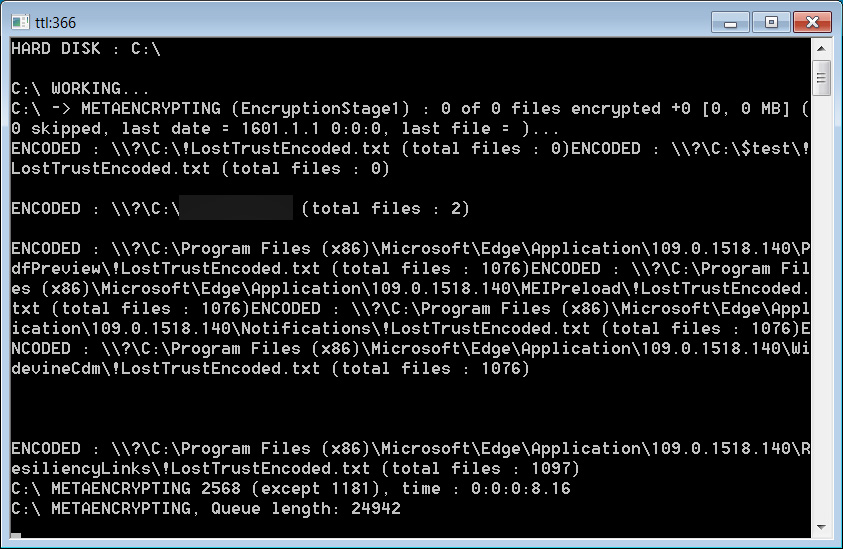

Une fois lancé, le chiffreur ouvrira une console affichant l’état actuel du processus de chiffrement, comme indiqué ci-dessous.

Noter la ‘MÉTAENCRYPAGE‘ dans le chiffreur, indiquant qu’il s’agit d’un chiffreur MetaEncryptor modifié.

Une fois exécuté, LostTrust désactivera et arrêtera de nombreux services Windows pour garantir que tous les fichiers peuvent être chiffrés, y compris tous les services contenant les chaînes Firebird, MSSQL, SQL, Exchange, wsbex, postgresql, BACKP, tomcat, SBS et SharePoint.

Le chiffreur désactivera et arrêtera également les services supplémentaires associés à Microsoft Exchange.

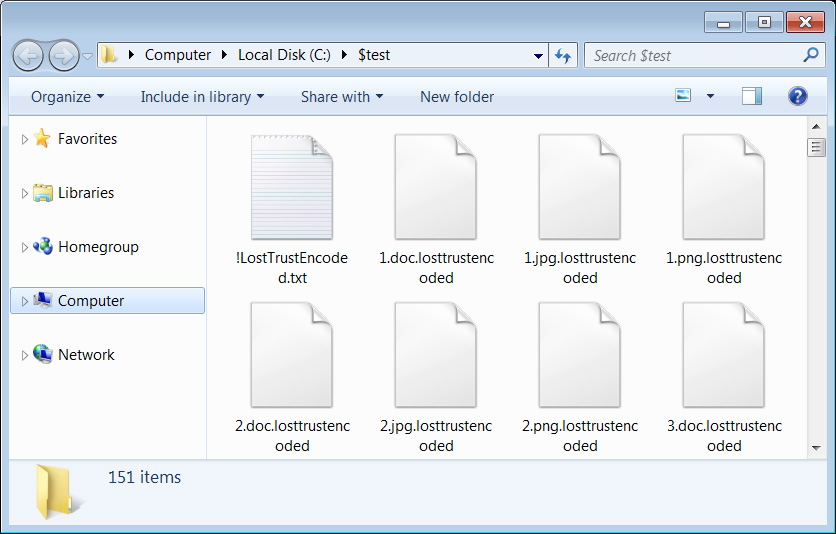

Lors du chiffrement de fichiers, le chiffreur ajoutera le .losttrustencoded extension aux noms de fichiers cryptés, comme illustré ci-dessous.

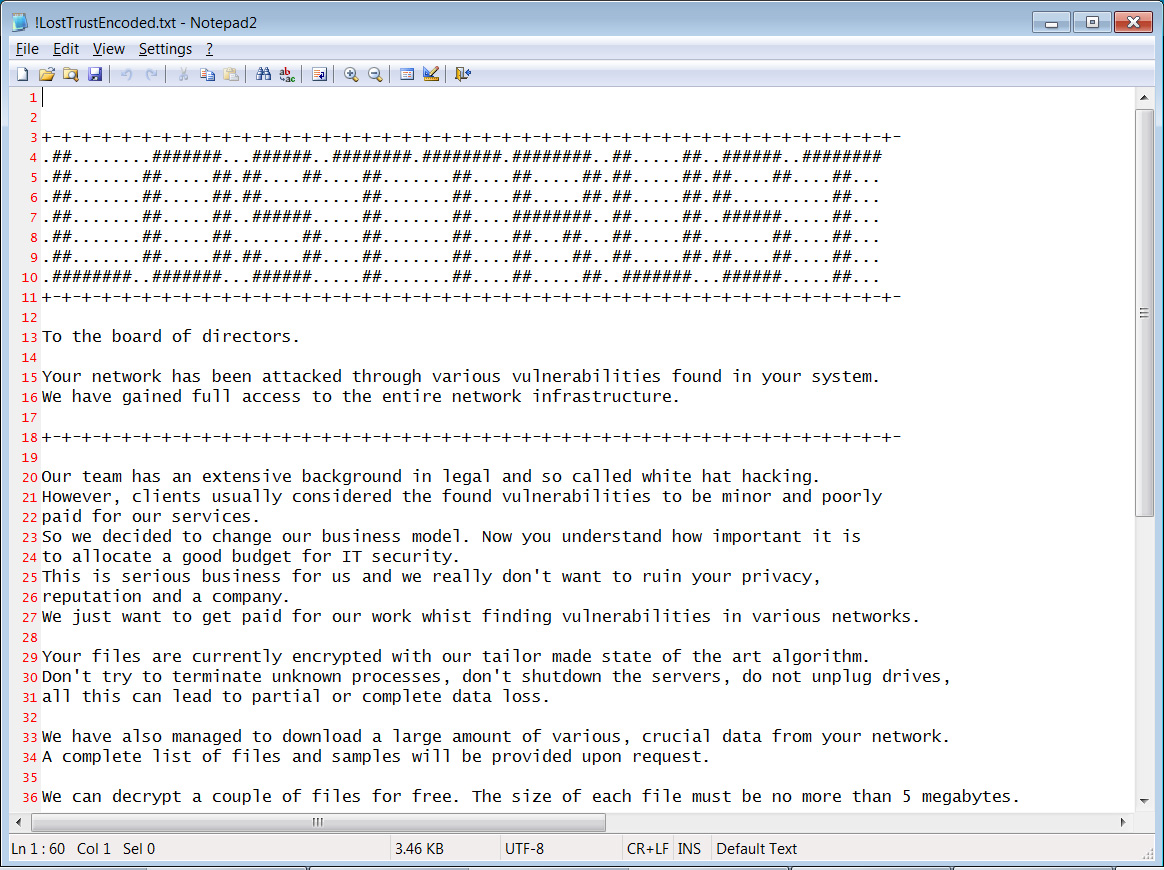

Notes de rançon nommées !LostTrustEncoded.txt sera créé dans chaque dossier de l’appareil, les acteurs de la menace se présentant comme d’anciens pirates informatiques. Cependant, après avoir été mal payés, ils ont décidé de se tourner vers la cybercriminalité.

« Notre équipe possède une vaste expérience en matière de piratage juridique et de piratage informatique. Cependant, les clients considéraient généralement les vulnérabilités trouvées comme mineures et mal payées pour nos services », lit-on dans la demande de rançon de LostTrust.

« Nous avons donc décidé de changer notre modèle économique. Vous comprenez désormais à quel point il est important d’allouer un bon budget à la sécurité informatique. »

Ces notes de rançon contiennent des informations sur ce qui est arrivé aux fichiers de l’entreprise et incluent un lien unique vers le site de négociation Tor du gang de ransomwares.

Le site de négociation est simple, avec seulement une fonction de chat permettant aux représentants de l’entreprise de négocier avec les acteurs de la menace.

BleepingComputer a appris que les demandes de rançon pour les attaques LostTrust allaient de 100 000 $ à des millions.

Site de fuite de données utilisé pour extorquer les victimes

Comme d’autres opérations de ransomware, LostTrust utilise un site de violation de données Tor qui est utilisé pour extorquer les entreprises en menaçant de divulguer leurs données volées si une rançon n’est pas payée.

LostTrust compte 53 victimes sur son site de fuite de données, certaines entreprises ayant déjà vu leurs données fuir.

À l’heure actuelle, on ne sait pas si le paiement d’une demande de rançon entraînera la suppression des données et un décrypteur fonctionnel.