Une opération de ransomware relativement nouvelle nommée Interlock attaque des organisations du monde entier, en adoptant l’approche inhabituelle consistant à créer un chiffreur pour cibler les serveurs FreeBSD.

Lancé fin septembre 2024, Interlock a depuis revendiqué des attaques contre six organisations, publiant des données volées sur leur site de fuite de données après qu’une rançon n’ait pas été payée. L’une des victimes est le comté de Wayne, dans le Michigan, qui a subi une cyberattaque début octobre.

On ne sait pas grand-chose sur l’opération du ransomware, certaines des premières informations provenant de l’intervenant en cas d’incident Simo début octobre, qui a trouvé une nouvelle porte dérobée [VirusTotal] déployé lors d’un incident de rançongiciel Interlock.

Peu après, un chercheur en cybersécurité MalwareHuntTeam trouvé ce que l’on croyait être un chiffreur Linux ELF [VirusTotal] pour le fonctionnement du verrouillage. En partageant l’échantillon avec BleepingComputer, nous avons tenté de le tester sur une machine virtuelle, où il s’est immédiatement écrasé.

L’examen des chaînes dans l’exécutable a indiqué qu’il avait été compilé spécifiquement pour FreeBSD, la commande Linux « File » confirmant en outre qu’il avait été compilé sur FreeBSD 10.4.

interlock.elf: ELF 64-bit LSB executable, x86-64, version 1 (SYSV), statically linked, BuildID[sha1]=c7f876806bf4d3ccafbf2252e77c2a7546c301e6, for FreeBSD 10.4, FreeBSD-style, not stripped

Cependant, même lors du test de l’exemple sur une machine virtuelle FreeBSD, BleepingComputer n’a pas réussi à exécuter correctement l’échantillon.

Bien qu’il soit courant de voir des chiffreurs Linux créés pour cibler les serveurs et les machines virtuelles VMware ESXi, il est rare d’en voir ceux créés pour FreeBSD. La seule autre opération de ransomware connue pour avoir créé des chiffreurs FreeBSD est l’opération de ransomware Hive, aujourd’hui disparue, qui a été perturbée par le FBI en 2023.

Cette semaine, des chercheurs de la société de cybersécurité Trend Micro ont partagé sur X avoir trouvé un échantillon supplémentaire du chiffreur FreeBSD ELF. [VirusTotal] et un échantillon du chiffreur Windows de l’opération [VirusTotal].

Trend Micro a en outre déclaré que les auteurs de la menace ont probablement créé un chiffreur FreeBSD, car le système d’exploitation est couramment utilisé dans les infrastructures critiques, où les attaques peuvent provoquer des perturbations généralisées.

« Interlock cible FreeBSD car il est largement utilisé dans les serveurs et les infrastructures critiques. Les attaquants peuvent perturber des services vitaux, exiger de lourdes rançons et contraindre les victimes à payer », explique Trend Micro.

Il va sans dire que l’opération du ransomware Interlock n’est pas liée au jeton de cryptomonnaie du même nom.

Le rançongiciel Interlock

Bien que BleepingComputer n’ait pas pu faire fonctionner le chiffreur FreeBSD, la version Windows a fonctionné sans problème sur notre machine virtuelle.

Selon Trend Micro, le chiffreur Windows effacera les journaux d’événements Windows et, si l’auto-suppression est activée, utilisera une DLL pour supprimer le binaire principal à l’aide de rundll32.exe.

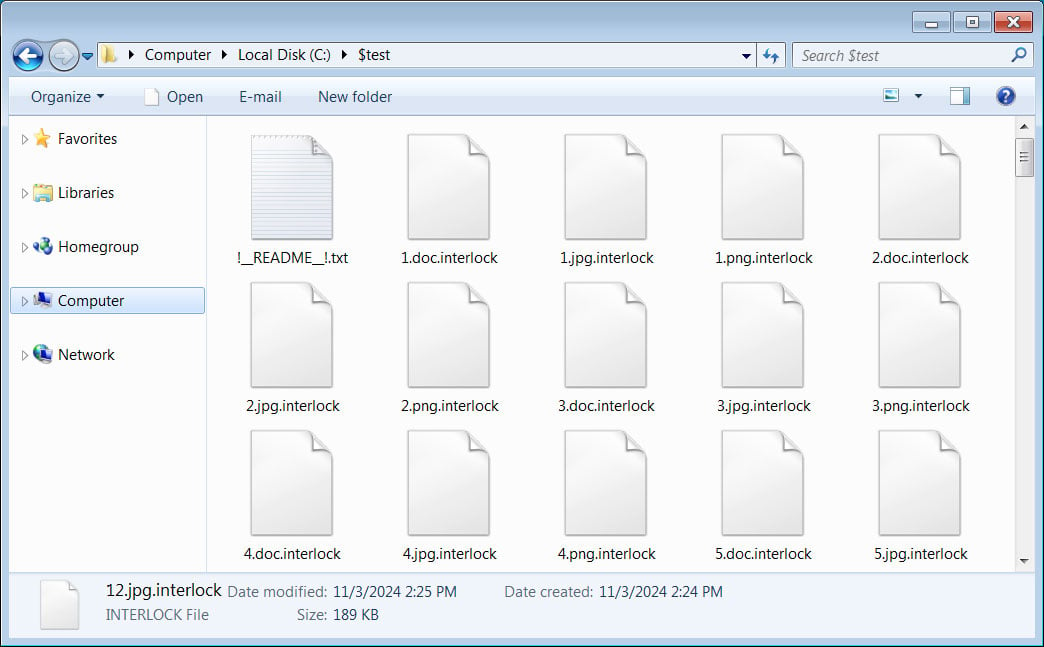

Lors du cryptage des fichiers, le ransomware ajoutera le .interverrouillage extension à tous les noms de fichiers cryptés et créez une demande de rançon dans chaque dossier.

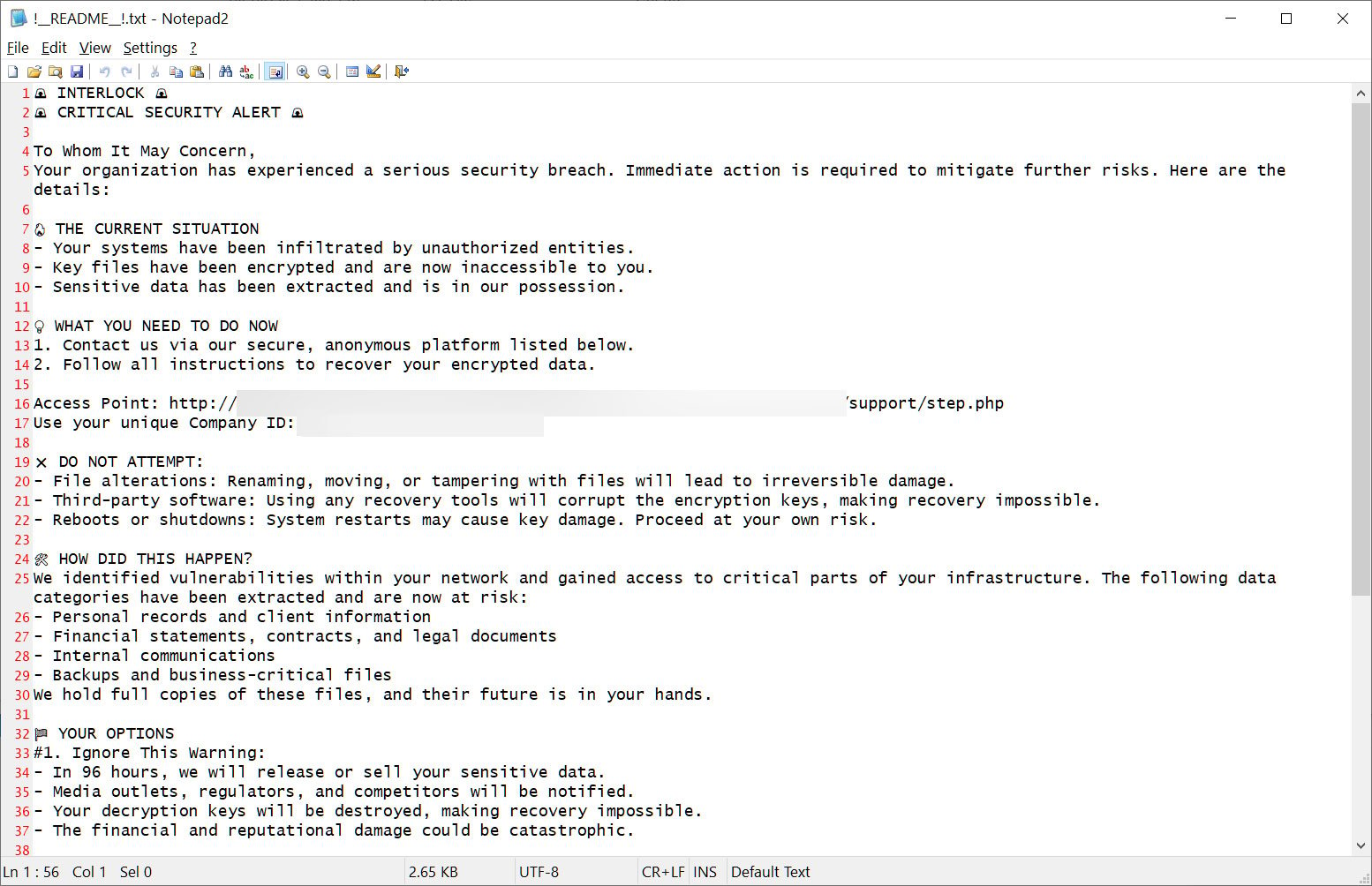

Cette demande de rançon est nommée !__LISEZMOI__!.txt et décrit brièvement ce qui est arrivé aux fichiers de la victime, profère des menaces et fournit des liens vers les sites de négociation Tor et de fuite de données.

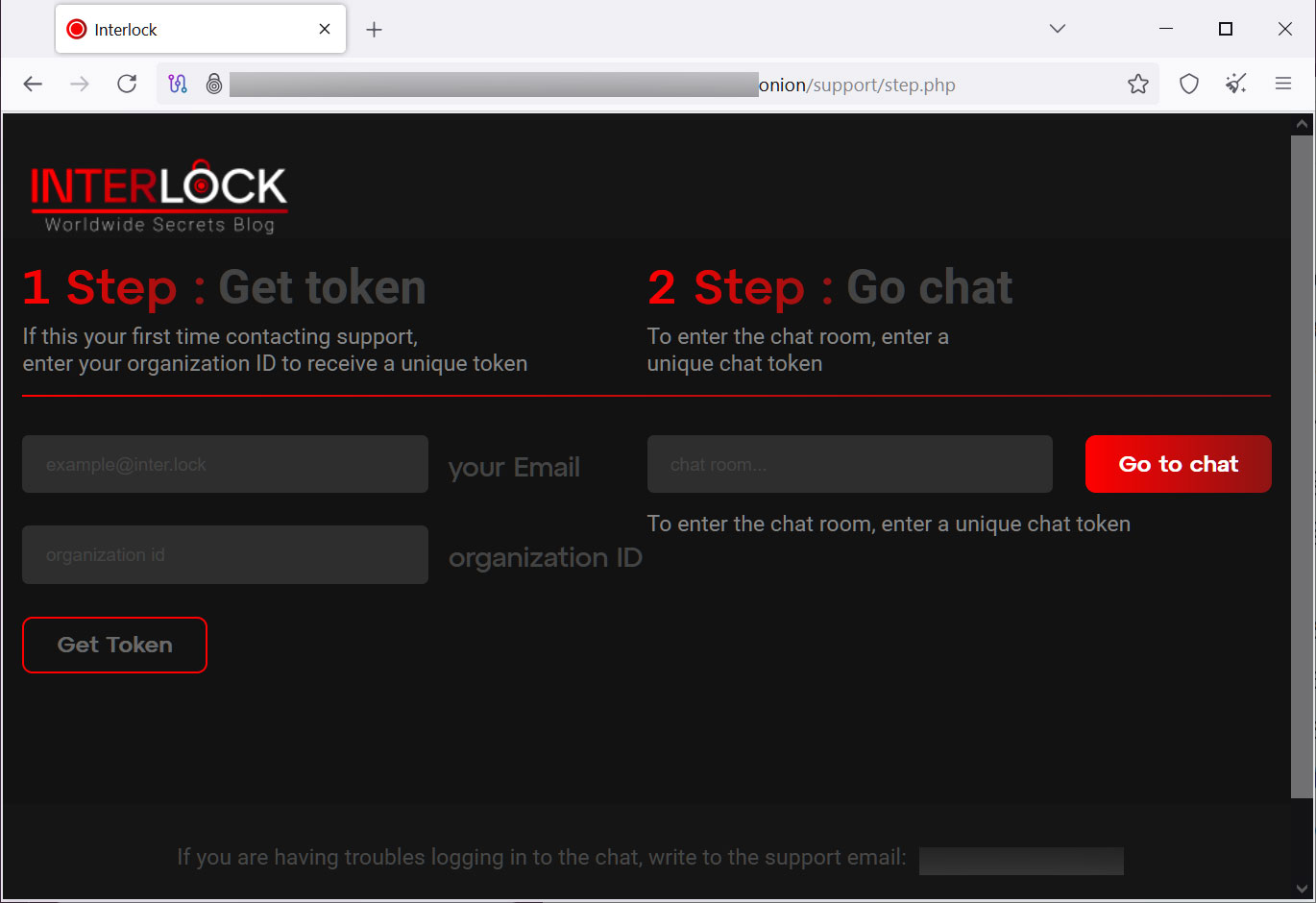

Chaque victime possède un « identifiant d’entreprise » unique qui est utilisé avec une adresse e-mail pour s’inscrire sur le site de négociation Tor de l’acteur menaçant. Comme beaucoup d’autres opérations récentes de ransomware, le site de négociation destiné aux victimes comprend simplement un système de chat qui peut être utilisé pour communiquer avec les acteurs de la menace.

Lorsqu’il mène des attaques, Interlock viole un réseau d’entreprise et vole des données sur les serveurs tout en se propageant latéralement à d’autres appareils. Une fois cela fait, les acteurs malveillants déploient le ransomware pour crypter tous les fichiers du réseau.

Les données volées sont utilisées dans le cadre d’une attaque de double extorsion, dans laquelle les acteurs malveillants menacent de les divulguer publiquement si une rançon n’est pas payée.

BleepingComputer a appris que l’opération du ransomware exige des rançons allant de centaines de milliers de dollars à des millions, selon la taille de l’organisation.