La réception d'un code d'accès à usage unique (OTP) non sollicité envoyé sous forme d'e-mail ou de SMS devrait être une source de préoccupation, car cela signifie probablement que vos informations d'identification ont été volées.

L’un des premiers éléments d’une cyberattaque est le vol d’informations d’identification légitimes sur les réseaux d’entreprise et les services en ligne. Ces informations d'identification peuvent être volées lors d'attaques de phishing, d'attaques de credential stuffing, via des logiciels malveillants volant des informations ou des attaques d'ingénierie sociale.

Les informations d'identification volées sont ensuite utilisées pour pirater les réseaux d'entreprise à des fins de vol de données, d'espionnage et d'attaques de ransomware ou pour commettre une fraude financière sur les comptes de vente au détail en ligne des consommateurs.

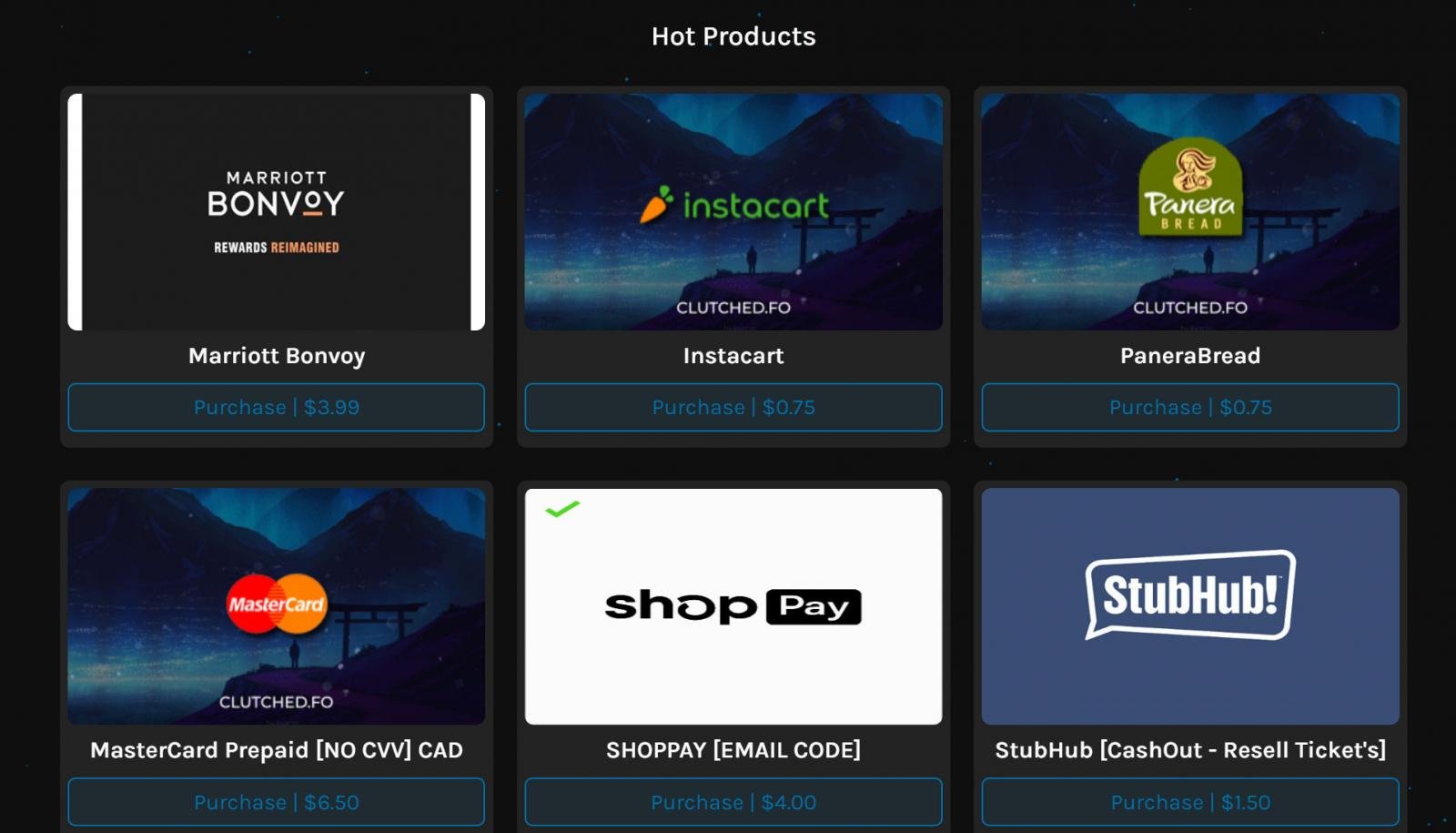

Les marchés dédiés à la vente de comptes de consommateurs en ligne volés facilitent la fraude financière, où les acteurs malveillants peuvent acheter des comptes pour aussi peu que 1,50 $ sur Amazon, les comptes de récompenses Marriot Bonvoy, Dunkin, Instacart et de nombreux autres magasins de détail bien connus.

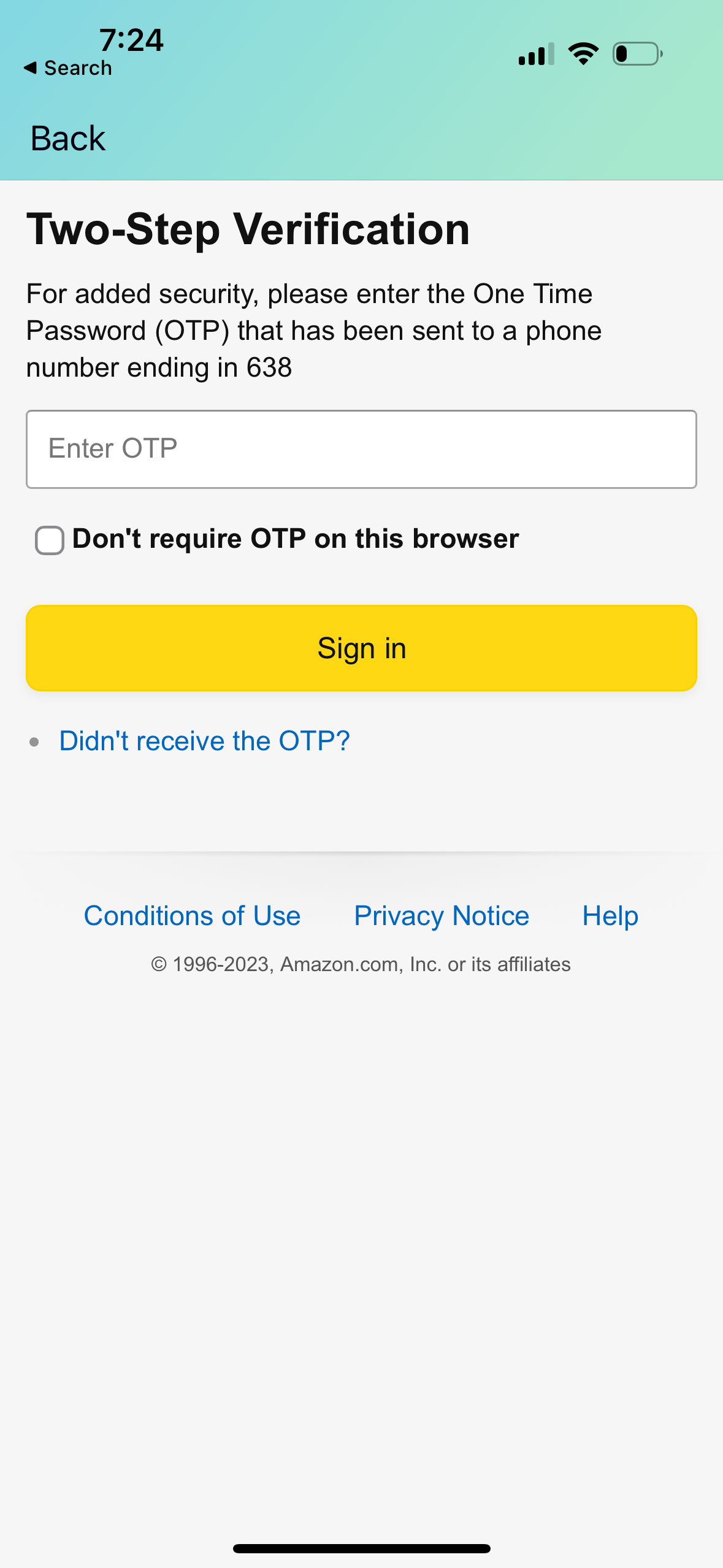

Pour mieux sécuriser vos comptes en ligne, de nombreuses entreprises proposent une fonctionnalité de sécurité appelée authentification multifacteur (MFA), qui, une fois configurée, oblige les utilisateurs à saisir une forme de vérification supplémentaire avant d'être autorisés à se connecter à leur compte.

Cette vérification peut être un mot de passe à usage unique envoyé sous forme d'e-mail ou de message texte qui doit être saisi sur le site, un mot de passe provenant d'une application d'authentification ou la présence d'une clé de sécurité matérielle configurée.

En utilisant MFA, même si un acteur malveillant parvient à obtenir les informations d’identification de votre compte, il ne peut pas se connecter sans passer au préalable l’invite de vérification multifacteur, ce qui réduit considérablement les violations de compte réussies.

Codes OTP non demandés

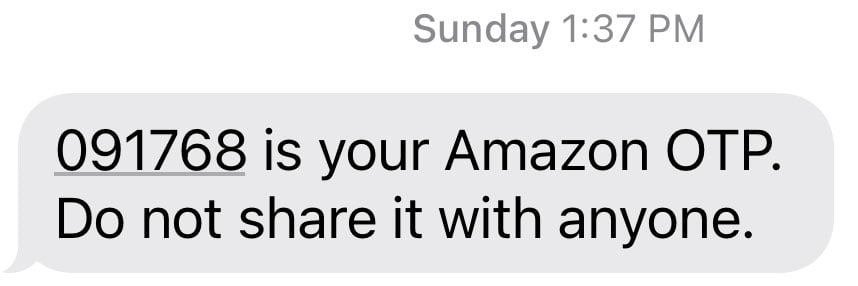

Cette semaine, un ami et un membre de ma famille m'ont contacté pour m'informer qu'ils avaient reçu un message texte d'Amazon contenant un OTP MFA requis pour se connecter à leur compte.

Le message texte provenait du même numéro que celui utilisé dans les textes Amazon précédents, ne contenait aucun lien et affichait simplement un OTP utilisé pour la connexion.

La seule différence est qu’ils n’avaient pas tenté de se connecter à Amazon, l’OTP était donc spontané et inattendu.

Cela signifiait que quelqu'un d'autre avait tenté d'utiliser les informations d'identification de la personne chez Amazon, mais avait été arrêté par l'invite de vérification à deux facteurs (Amazon appelle cela une vérification en deux étapes).

Lorsqu'il reçoit un code 2FA spontané, le titulaire du compte doit supposer que ses informations d'identification ont été volées et se connecter directement à Amazon, sans cliquer sur aucun lien dans les messages texte ou les e-mails, pour modifier son mot de passe.

Si ce même mot de passe est utilisé avec l’un de vos autres comptes, il doit également être modifié immédiatement sur ces sites.

Il est également important de ne pas penser que puisque la 2FA protège votre compte, vous n’avez plus besoin de changer votre mot de passe. Il s’agit d’un faux sentiment de sécurité, car les acteurs malveillants ont trouvé des moyens de contourner la MFA dans le passé. Il n’y a donc aucune raison de leur donner la possibilité de le faire avec votre compte.

De plus, bien que les SMS et les e-mails 2FA offrent une protection supplémentaire à vos comptes, ils constituent la méthode MFA la plus risquée à utiliser. En effet, si quelqu'un accède à votre adresse e-mail ou à votre numéro de téléphone, par exemple via une attaque par échange de carte SIM, il aura également accès à vos codes OTP.

Cela leur permettrait de réinitialiser votre mot de passe sans que vous le sachiez jusqu'à ce qu'il soit trop tard.

Au lieu de cela, si un site prend en charge les applications d'authentification, les clés de sécurité matérielles ou les mots de passe, vous devez plutôt utiliser l'une de ces options, car elles nécessiteront que les attaquants aient accès à votre appareil pour réussir le défi de l'authentification multifacteur.