Une prime de 12 288 $ a été annoncée pour la première personne qui déchiffrera les graines des courbes elliptiques du NIST et découvrira les phrases originales qui ont été hachées pour les générer.

La prime sera triplée pour atteindre 36 864 $ si le lauréat choisit de faire don du montant à un organisme de bienfaisance 501(c)(3).

Ce défi a été annoncé par le spécialiste de la cryptographie Filippo Valsorda, qui a réuni le montant avec l’aide de personnalités reconnues de la cryptographie et de la cybersécurité.

Cela inclut Matt Green, professeur à l’Université Johns Hopkins, Ryan Sleevi, contributeur de PKI et Chromium, et Chris Palmer, expert en sécurité des navigateurs.Attaque de blocage » le développeur David Adrian et l’ingénieur en cryptographie AWS Colm MacCárthaigh.

Arrière-plan

Dans la cryptographie à courbe elliptique (ECC), les graines sont des valeurs ou des ensembles de valeurs utilisées comme entrée initiale pour un algorithme ou un processus de chiffrement visant à produire des clés cryptographiques.

ECC s’appuie sur le concept mathématique de courbes elliptiques définies sur des champs finis pour générer des clés relativement courtes mais sécurisées. L’utilisation de courbes garantit que, pour un point sélectionné (sur eux), il est impossible par calcul de déterminer la multiple de ce point (scalaire) utilisé pour le produire, fournissant la base du cryptage.

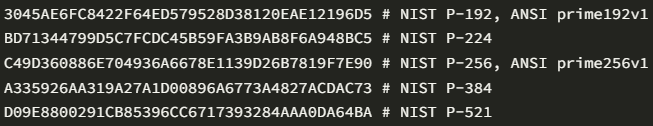

Courbes elliptiques du NIST (P-192, P-224, P-256, P-384 et P-521), introduites en 2000 par le biais du FIPS186-2 sur le « Digital Signature Standard », et qui sont essentiels à la cryptographie moderne, ont été générés en 1997 à l’aide de graines fournies par la NSA.

Les courbes sont spécifiées par leur coefficient et une valeur de départ aléatoire, tandis que le processus déterministe permettant d’obtenir les clés est transparent et vérifiable pour atténuer les craintes de vulnérabilités cachées.

Les utilisateurs finaux et les développeurs n’ont pas besoin d’interagir directement avec ces graines, mais utilisent plutôt les paramètres de courbe dans le protocole cryptographique sélectionné. Cependant, ceux qui se soucient de l’intégrité et de la sécurité du système s’intéressent véritablement à l’origine des semences.

Personne ne sait comment les graines originales ont été générées, mais les rumeurs et recherche suggèrent qu’il s’agit de hachages de phrases anglaises fournies à Solinas par la NSA.

Solinas aurait utilisé un algorithme de hachage, probablement SHA-1, pour générer les graines et aurait probablement oublié les phrases pour toujours.

« Les courbes elliptiques du NIST qui alimentent une grande partie de la cryptographie moderne ont été générées à la fin des années 90 par le hachage de graines fournies par la NSA. Comment les graines ont-elles été générées ? », lit-on dans un article de blog de Valsorda.

« La rumeur veut qu’il s’agisse à leur tour de hachages de phrases anglaises, mais la personne qui les a choisies, le Dr Jerry Solinas, est décédée début 2023, laissant derrière elle un mystère cryptographique, des théories du complot et un défi historique de piratage de mots de passe. »

Les inquiétudes de la communauté cryptographique ont commencé il y a de nombreuses années, à commencer par le Polémique Dual_EC_DRBG qui prétendait que la NSA avait détourné l’algorithme.

Le scénario le plus inquiétant découle des spéculations et du scepticisme quant à une faiblesse intentionnelle incorporée dans les courbes du NIST, qui permettrait le décryptage de données sensibles.

Même si aucune preuve substantielle n’existe Pour étayer ces scénarios, l’origine des graines reste inconnue, créant peur et incertitude au sein de la communauté.

Un défi de taille

Les implications en matière de sécurité qui découlent des inquiétudes selon lesquelles la NSA a intentionnellement sélectionné des courbes faibles sont désastreuses, et trouver les phrases originales utilisées pour les générer dissiperait ces inquiétudes une fois pour toutes.

En dehors de cela, ce défi revêt une importance historique, étant donné que les courbes elliptiques du NIST sont fondamentales dans la cryptographie moderne.

En outre, il s’agit essentiellement d’un mystère cryptographique qui ajoute de l’intrigue à toute l’histoire, surtout après la mort du Dr Solinas.

Filippo Valsorda pense que toute personne disposant de suffisamment de puissance GPU et d’expérience en matière de forçage brutal de phrases secrètes pourrait déchiffrer les hachages (présumés) SHA-1 et en dériver les phrases originales.

La première soumission d’au moins une phrase préalable recevra la moitié de la prime (6 144 $), et l’autre moitié ira à la première personne qui soumettra l’ensemble des cinq phrases. S’il s’agit de la même personne, elle recevra la totalité de la prime de 12 000 $.

Plus de détails sur le défi et sur la manière de soumettre vos résultats peuvent être trouvés dans Le blog de Valsorda.