Les propriétaires de Polyfill.io ont relancé le service JavaScript CDN sur un nouveau domaine après la fermeture de polyfill.io, les chercheurs ayant révélé qu'il diffusait du code malveillant sur plus de 100 000 sites Web.

Le service Polyfill affirme avoir été « diffamé de manière malveillante » et avoir fait l’objet de « messages médiatiques calomniant Polyfill ».

Polyfill : « Quelqu'un nous a diffamé par malveillance »

Le domaine Polyfill.io semble avoir été fermé aujourd'hui par son registraire Namecheap.

Les propriétaires du service ont cependant relancé le service sur un nouveau domaine et affirment qu'il n'y a « aucun risque lié à la chaîne d'approvisionnement ».

Dans une série de messages sur X (anciennement Twitter), la société douteuse CDN s'est prononcée contre les allégations selon lesquelles elle serait impliquée dans une attaque à grande échelle contre la chaîne d'approvisionnement :

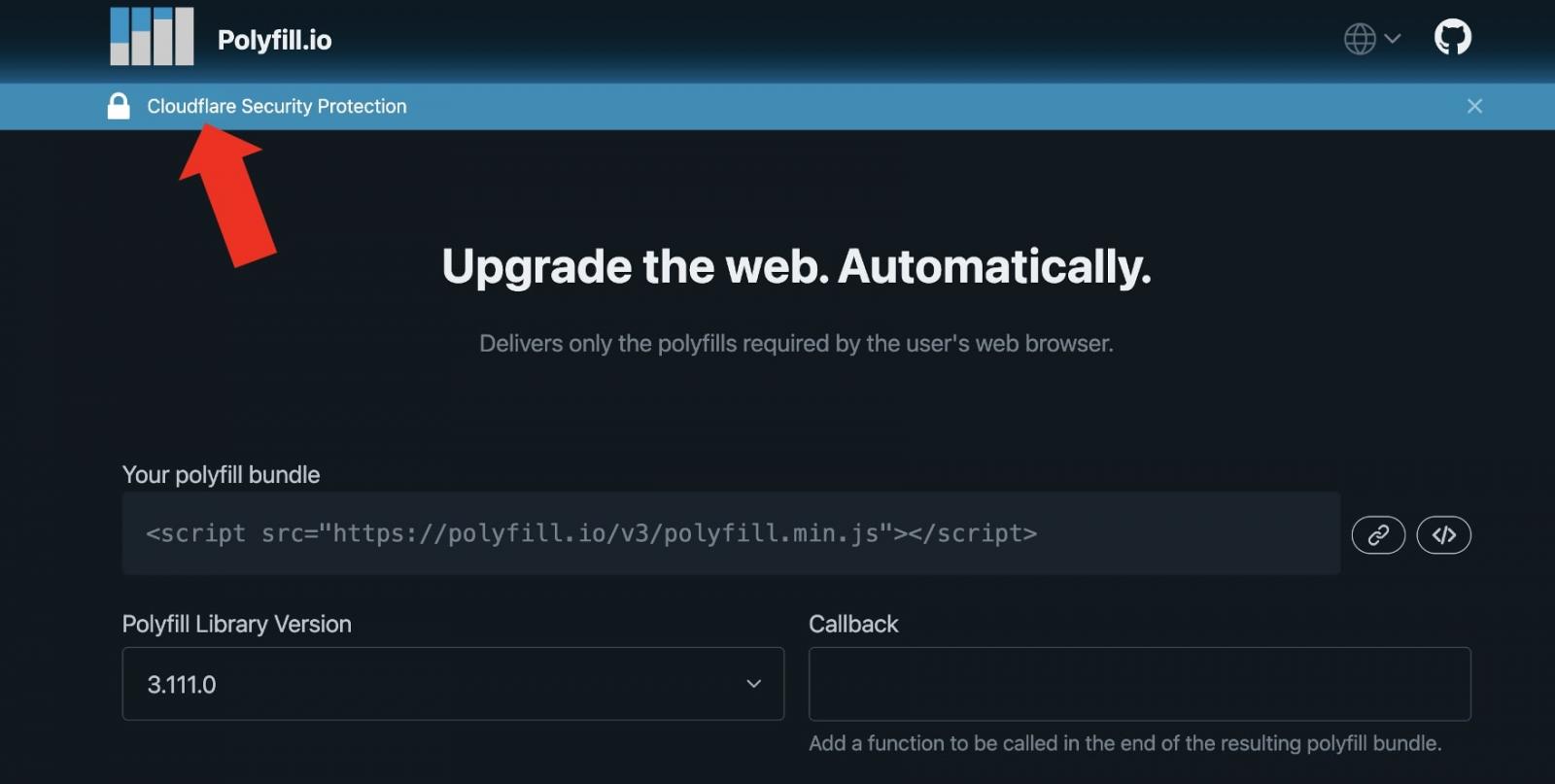

« Nous avons trouvé des messages médiatiques calomniant Polyfill. Nous voulons expliquer que tous nos services sont mis en cache dans Cloudflare et qu'il n'y a aucun risque pour la chaîne d'approvisionnement. » écrit Polyremplissage.

Le service affirme en outre avoir été « diffamé » et rejeté l'existence d'un risque lié à l'utilisation de son CDN :

Quelqu'un nous a diffamé de manière malveillante. Nous ne courons aucun risque lié à la chaîne d'approvisionnement car tout le contenu est mis en cache de manière statique. Toute implication de tiers pourrait introduire des risques potentiels pour votre site Web, mais personne ne le ferait car cela mettrait en péril notre propre réputation.

Nous avons déjà…

-Polyfill (@Polyfill_Global) 26 juin 2024

Les prestataires ont relancé le service sur polyfill.com—également enregistré auprès de Namecheap et entièrement fonctionnel au moment du test par BleepingComputer.

Ne faites pas confiance à aucun polyfill pour l'instant

Malgré les nobles affirmations de Polyfill selon lesquelles son utilisation est sûre, les faits et les conclusions des praticiens de la sécurité prouvent le contraire.

Le projet open source original, Polyfill a été publié pour les développeurs JavaScript afin d'ajouter des fonctionnalités modernes aux navigateurs plus anciens qui ne prennent généralement pas en charge ces fonctionnalités. Mais son créateur, Andrew Betts, n'a jamais possédé et n'a eu aucun lien avecle domaine polyfill.io qui a fourni le code de Polyfill via un CDN :

En février, une entité chinoise nommée « Funnull » a acheté polyfill.io et a introduit du code malveillant dans les scripts fournis par son CDN.

Les chercheurs de Sansec ont récemment identifié que l'attaque de la chaîne d'approvisionnement résultant des scripts modifiés de Polyfill.io avait touché plus de 100 000 sites Web. Le domaine injecterait des logiciels malveillants sur les appareils mobiles visitant des sites Web intégrant du code directement à partir de cdn.polyfill.[.]io.

Hier, la société de sécurité cloud Cloudflare a également fait sourciller face à l'utilisation non autorisée par Polyfill.io du nom et du logo Cloudflare. Il a déclaré que l'incapacité de Polyfill.io à supprimer la « fausse déclaration » de son site Web, bien qu'elle ait été contactée par Cloudflare, était « encore un autre signe d'avertissement indiquant qu'on ne peut pas leur faire confiance ».

Cloudflare a en outre corroboré les affirmations de Sansec selon lesquelles le code fourni par le CDN de Polyfill.io redirigeait en fait les utilisateurs vers des sites de paris sportifs et le faisait en utilisant un nom de domaine typosquatté (google-anaiytics[.]com), ce qui était une faute d'orthographe intentionnelle de celui de Google Analytics.

En tant que tels, les sites Web et les développeurs doivent s'abstenir d'utiliser polyfill.io ou polyfill.com et envisager de remplacer l'utilisation actuelle du service par des alternatives sûres mises en place par Flare nuageuse et Rapidement.