Un acteur malveillant a divulgué une base de données contenant les informations personnelles de 442 519 clients de Life360 collectées en exploitant une faille dans l'API de connexion.

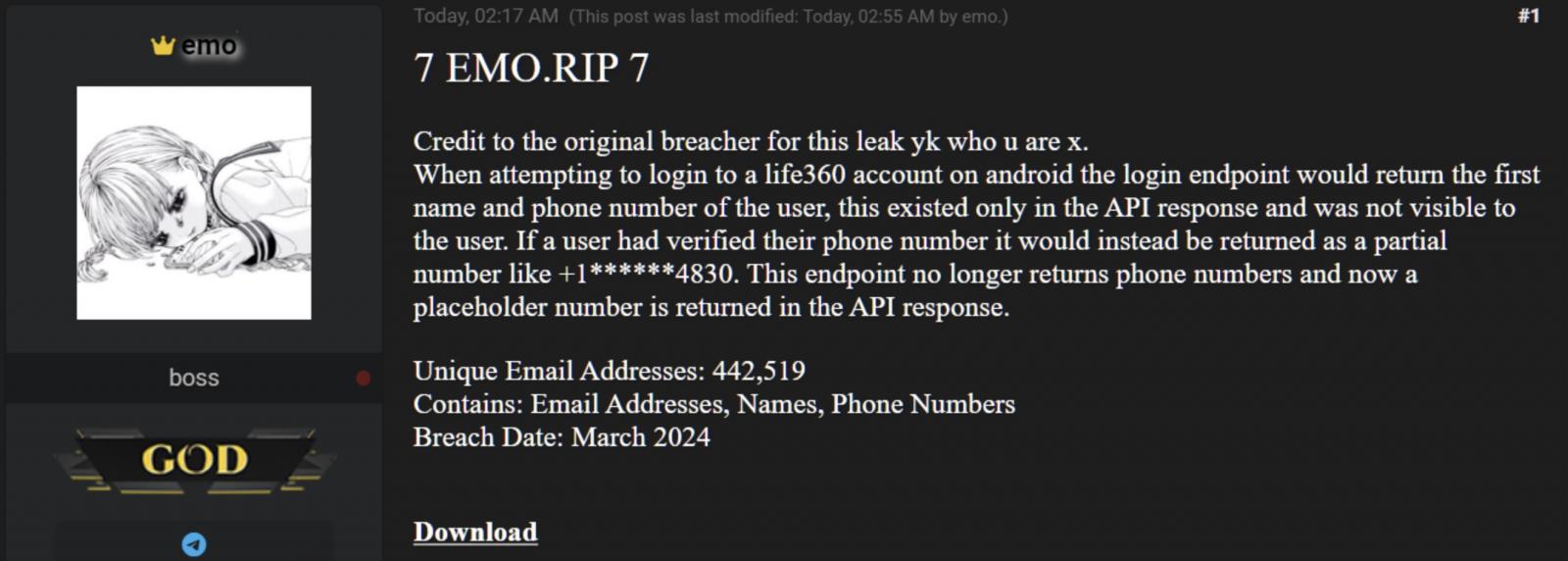

Connus uniquement sous leur pseudo « emo », ils ont déclaré que le point de terminaison API non sécurisé utilisé pour voler les données offrait un moyen simple de vérifier l'adresse e-mail, le nom et le numéro de téléphone de chaque utilisateur concerné.

« Lors de la tentative de connexion à un compte life360 sur Android, le point de terminaison de connexion renvoyait le prénom et le numéro de téléphone de l'utilisateur, cela n'existait que dans la réponse de l'API et n'était pas visible pour l'utilisateur », a déclaré emo.

« Si un utilisateur avait vérifié son numéro de téléphone, il serait renvoyé sous la forme d'un numéro partiel comme +1******4830. »

Selon l'acteur de la menace, Life360 a depuis corrigé la faille de l'API et les requêtes supplémentaires renvoient désormais un numéro de téléphone d'espace réservé.

Comme repéré en premier par HackManacla violation à l'origine de cette fuite de données s'est produite en mars 2024, emo affirmant qu'ils n'étaient pas derrière l'incident.

Lundi, le même acteur malveillant a également divulgué plus de 15 millions d’adresses e-mail associées à des comptes Trello qui ont été collectées à l’aide d’une API non sécurisée en janvier.

Bien que la société n'ait pas répondu à une demande de commentaire concernant les allégations de l'acteur malveillant, BleepingComputer a confirmé que les informations appartiennent à de vrais clients de Life360 en vérifiant plusieurs entrées dans les données divulguées.

Jeudi, Life360 a également révélé avoir été la cible d'une tentative d'extorsion après que des attaquants ont piraté une plateforme de support client de Tile et volé des informations sensibles, notamment des noms, des adresses, des adresses e-mail, des numéros de téléphone et des numéros d'identification d'appareils.

L'acteur de la menace a probablement utilisé les informations d'identification volées d'un ancien employé de Tile pour pénétrer dans plusieurs systèmes Tile, ce qui a permis de trouver des utilisateurs Tile, de créer des utilisateurs administrateurs, d'envoyer des alertes aux utilisateurs Tile et de transférer la propriété des appareils Tile. 404 Les médias ont d'abord rapporté la semaine dernière.

À l'aide d'un système différent, l'attaquant a également récupéré les noms des clients de Tile, leurs adresses personnelles et électroniques, leurs numéros de téléphone et les identifiants des appareils, envoyant ainsi des millions de requêtes tout en échappant à la détection.

Les données exposées « ne contiennent pas d'informations plus sensibles, telles que des numéros de carte de crédit, des mots de passe ou des identifiants de connexion, des données de localisation ou des numéros d'identification émis par le gouvernement, car la plateforme de support client de Tile ne contenait pas ces types d'informations », a ajouté Chris Hulls, PDG de Life360. « Nous pensons que cet incident s'est limité aux données spécifiques du support client de Tile décrites ci-dessus et n'est pas plus répandu. »

La société n'a pas encore révélé quand l'incident Tile a été détecté et combien de clients ont été touchés par la violation de données qui en a résulté.

Life360 fournit un suivi de localisation en temps réel, des services d'assistance routière d'urgence et de détection d'accident à plus de 66 millions de membres dans le monde. En décembre 2021, la société a acquis le fournisseur de services de suivi Bluetooth Tile dans un accord de 205 millions de dollars.

Un porte-parole de Life360 n'était pas immédiatement disponible lorsque BleepingComputer a contacté aujourd'hui pour commenter la fuite de données de cette semaine et confirmer s'il s'agissait du même incident que la violation de Tile.