Plus de 40 000 appareils Cisco exécutant le système d’exploitation IOS XE ont été compromis après que des pirates ont exploité une vulnérabilité de gravité maximale récemment révélée et suivie sous le nom de CVE-2023-20198.

Aucun correctif ni solution de contournement n’est disponible et la seule recommandation aux clients pour sécuriser les appareils est de « désactiver la fonctionnalité du serveur HTTP sur tous les systèmes connectés à Internet ».

Les équipements réseau exécutant Cisco IOS XE comprennent des commutateurs d’entreprise, des routeurs industriels, des points d’accès, des contrôleurs sans fil, des agrégations et des routeurs de succursale.

Des dizaines de milliers d’appareils Cisco exposés

Les premières estimations du nombre d’appareils Cisco IOS XE violés étaient d’environ 10 000 et ce nombre a commencé à augmenter à mesure que les chercheurs en sécurité analysaient Internet pour obtenir un chiffre plus précis.

Mardi, le moteur LeakIX d’indexation des services et des applications Web exposés sur le Web public a déclaré avoir trouvé environ 30 000 appareils infectés, sans compter les systèmes redémarrés.

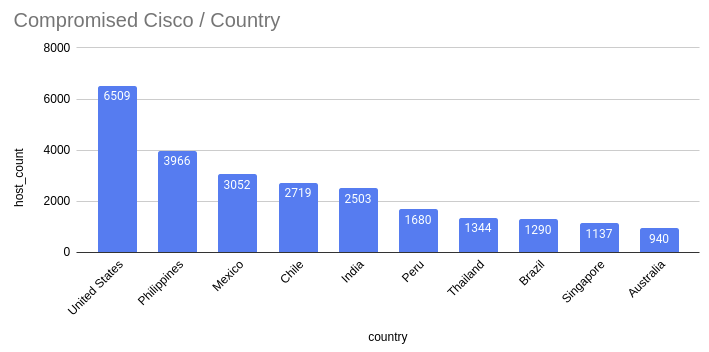

La recherche s’est appuyée sur les indicateurs de compromission (IoC) fournis par Cisco pour déterminer l’exploitation réussie de CVE-2023-20198 sur un appareil exposé et a révélé des milliers d’hôtes infectés aux États-Unis, aux Philippines et au Chili.

Utilisant la même méthode de vérification de Cisco, le CERT privé d’Orange a annoncé mercredi qu’il y avait plus de 34 500 adresses IP Cisco IOS XE avec un implant malveillant suite à l’exploitation de CVE-2023-20198.

Le CERT Orange a également publié un Script Python pour rechercher la présence d’un implant malveillant sur un périphérique réseau exécutant Cisco IOS XE.

Dans un mise à jour le 18 octobrela plateforme de recherche Censys pour évaluer la surface d’attaque des appareils connectés à Internet a déclaré que le nombre d’appareils compromis trouvés était passé à 41 983.

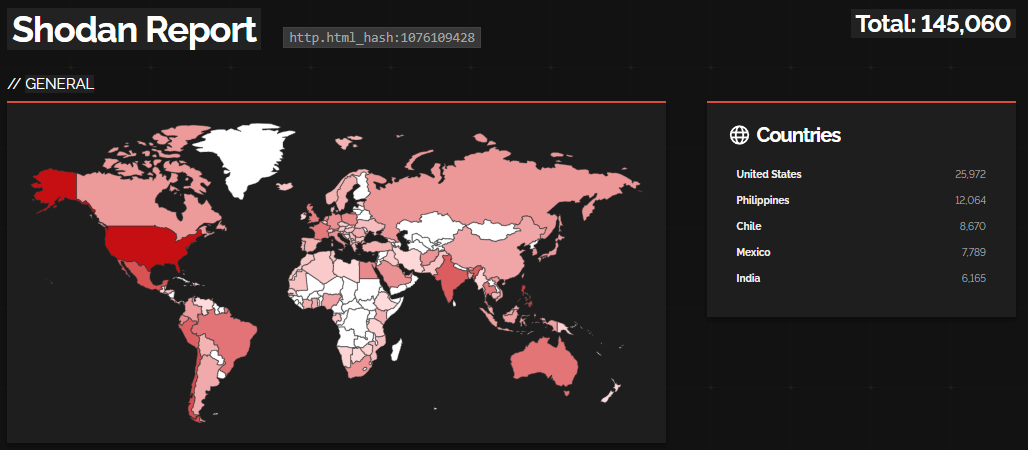

Il est difficile d’obtenir un nombre précis d’appareils Cisco IOS XE accessibles sur l’Internet public, mais Shodan affiche un peu plus de 145 000 hôtes, la plupart aux États-Unis.

Vous trouverez ci-dessous une capture d’écran des résultats Shodan pour les appareils Cisco dont l’interface utilisateur Web est accessible sur Internet, à l’aide d’une requête de Simo Kohonen, PDG de la société de cybersécurité Aves Netsec.

Chercheur en sécurité Yutaka Sejiyama a également recherché dans Shodan les appareils Cisco IOS XE vulnérables à CVE-2023-20198 et a trouvé près de 90 000 hôtes exposés sur le Web.

Aux États-Unis, de nombreux appareils proviennent de fournisseurs de communications tels que Comcast, Verizon, Cox Communications, Frontier, AT&T, Spirit, CenturyLink, Charter, Cobridge, Windstream et Google Fiber.

La liste de Sejiyama comprend également des centres médicaux, des universités, des bureaux de shérif, des districts scolaires, des dépanneurs, des banques, des hôpitaux et des entités gouvernementales avec des appareils Cisco IOS XE exposés en ligne.

« Il n’est pas nécessaire d’exposer l’écran de connexion d’IOS XE sur Internet en premier lieu », a déclaré Sejiyama à BleepingComputer, faisant écho aux conseils de Cisco de ne pas exposer l’interface utilisateur Web et les services de gestion au Web public ou à des réseaux non fiables.

Le chercheur s’est dit préoccupé par ces pratiques, affirmant que « les organisations utilisant l’équipement de cette manière sont susceptibles d’ignorer cette vulnérabilité ou cette violation ».

Le risque persiste après le redémarrage de l’appareil

Cisco a divulgué CVE-2023-20198 lundi, mais les acteurs malveillants l’avaient exploité avant le 28 septembre, alors qu’il s’agissait d’un jour zéro, pour créer un compte à privilèges élevés sur les hôtes concernés et prendre le contrôle total de l’appareil.

Cisco a mis à jour son avis aujourd’hui avec de nouvelles adresses IP et noms d’utilisateur d’attaquants, ainsi que de nouvelles règles pour le système de détection d’intrusion réseau open source Snort et le système de prévention des intrusions.

Les chercheurs notent que les acteurs malveillants à l’origine de ces attaques utilisent un implant malveillant, qui n’a pas de persistance et est supprimé après le redémarrage de l’appareil.

Cependant, les nouveaux comptes qu’il a contribué à créer restent actifs et « disposent de privilèges de niveau 15, ce qui signifie qu’ils disposent d’un accès administrateur complet à l’appareil ».

Sur la base de l’analyse de Cisco, l’acteur malveillant collecte des détails sur l’appareil et mène une activité de reconnaissance préliminaire. L’attaquant efface également les journaux et supprime des utilisateurs, probablement pour masquer leur activité.

Les chercheurs estiment que derrière ces attaques se cache un seul acteur menaçant, mais ils n’ont pas pu déterminer le mécanisme de diffusion initial.

Cisco n’a pas divulgué de détails supplémentaires sur les attaques, mais a promis de fournir plus d’informations une fois l’enquête terminée et lorsqu’un correctif sera disponible.