[ad_1]

Des acteurs de la menace connus sous le nom de « Stargazer Goblin » ont créé une distribution de malware en tant que service (DaaS) à partir de plus de 3 000 faux comptes sur GitHub qui diffusent des malwares volant des informations.

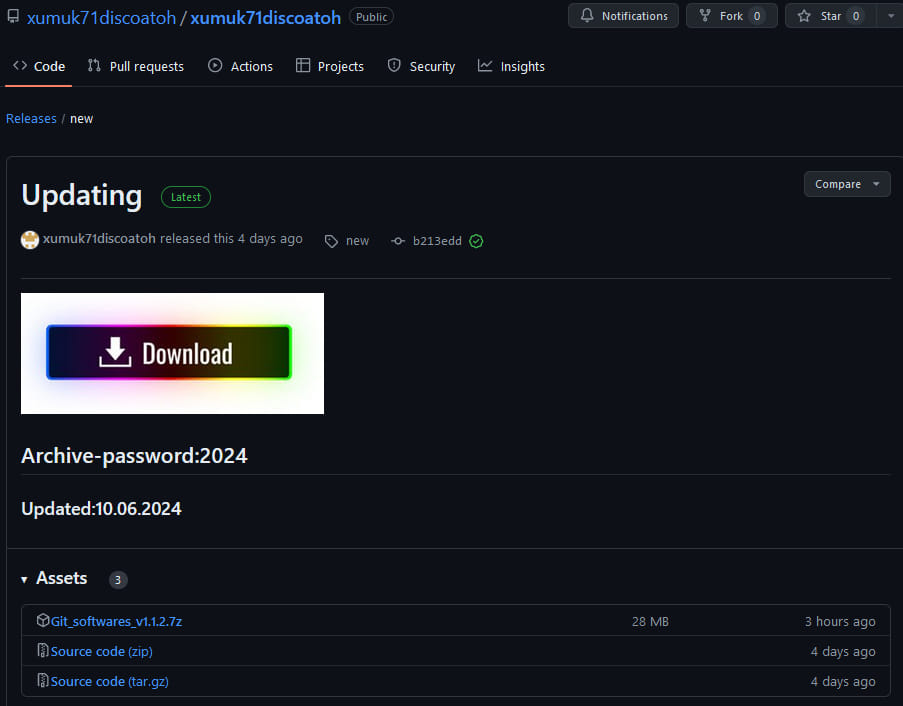

Le service de diffusion de programmes malveillants s'appelle Stargazers Ghost Network et utilise des référentiels GitHub ainsi que des sites WordPress compromis pour distribuer des archives protégées par mot de passe contenant des programmes malveillants. Dans la plupart des cas, les programmes malveillants sont des voleurs d'informations, tels que RedLine, Lumma Stealer, Rhadamanthys, RisePro et Atlantida Stealer.

Étant donné que GitHub est un service bien connu et fiable, les gens le traitent avec moins de suspicion et sont plus susceptibles de cliquer sur les liens qu'ils trouvent dans les référentiels du service.

Recherche sur les points de contrôle a découvert l'opération, ce qui indique que c'est la première fois qu'un système aussi organisé et à grande échelle est documenté sur GitHub.

« Les campagnes menées par le réseau fantôme Stargazers et les logiciels malveillants distribués via ce service sont extrêmement efficaces », explique le rapport de Check Point Research.

« En peu de temps, des milliers de victimes ont installé des logiciels provenant de ce qui semble être un référentiel légitime sans soupçonner aucune intention malveillante. Les modèles de phishing fortement orientés vers les victimes permettent aux acteurs malveillants d'infecter les victimes avec des profils et des comptes en ligne spécifiques, ce qui rend les infections encore plus précieuses. »

Des « fantômes » de GitHub propagent des logiciels malveillants

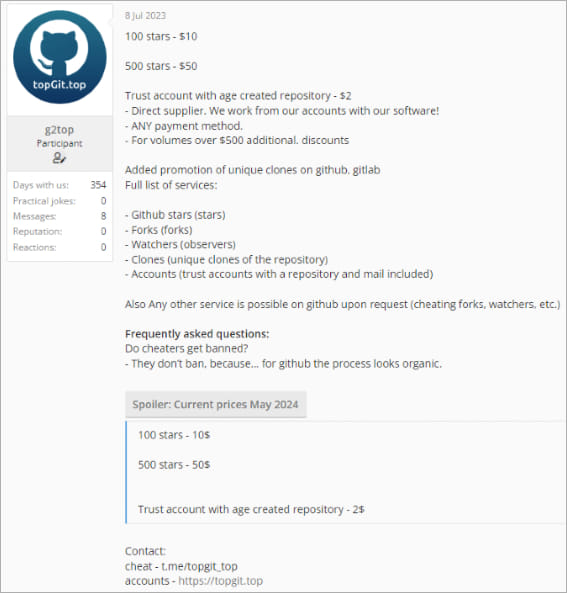

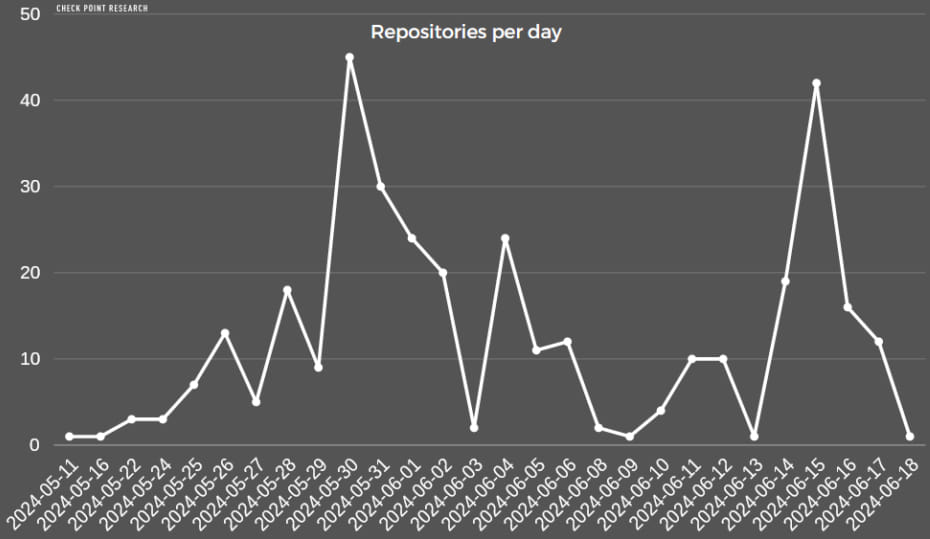

Le créateur de l'opération DaaS, Stargazer Goblin, fait activement la promotion du service de distribution de logiciels malveillants sur le dark web depuis juin 2023. Cependant, Check Point affirme qu'il existe des preuves qu'il est actif depuis août 2022.

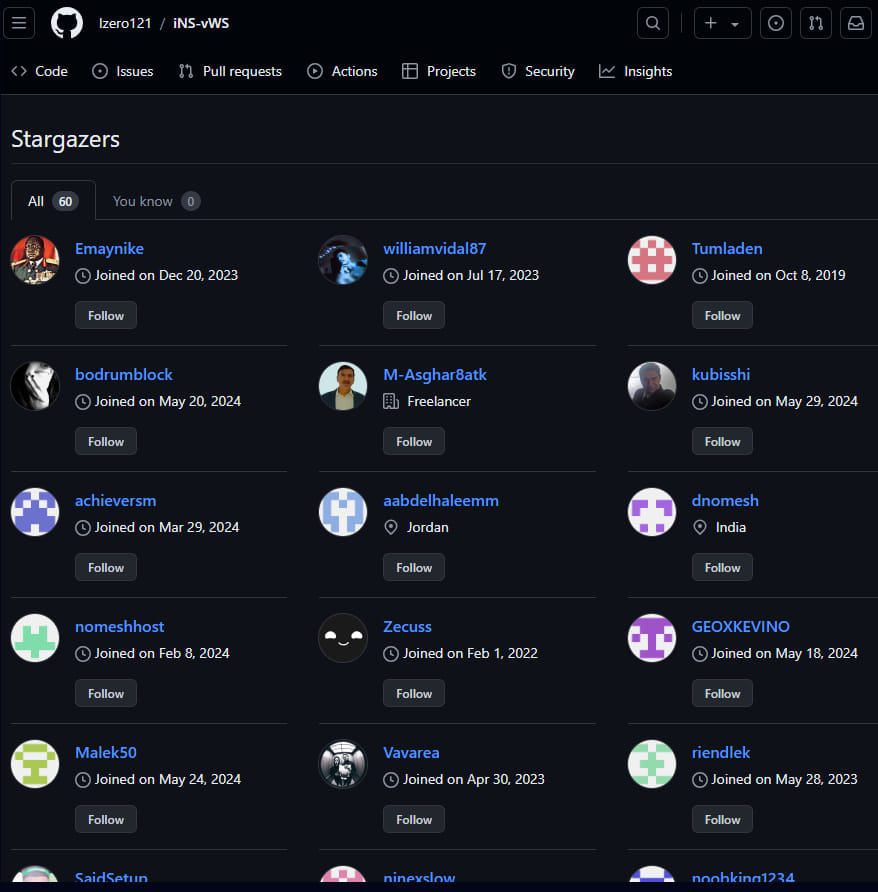

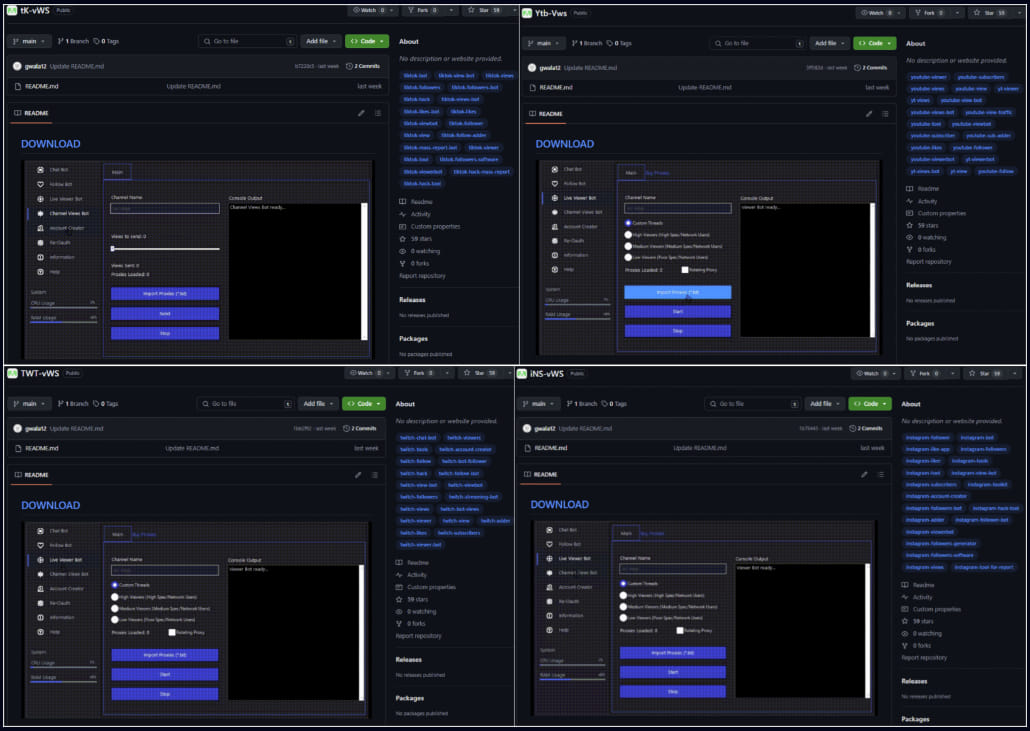

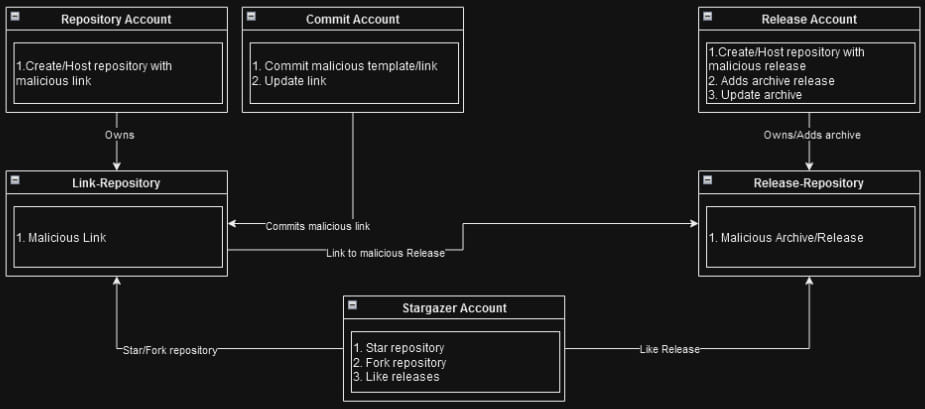

Stargazer Goblin a mis en place un système dans lequel ils créent des centaines de référentiels à l'aide de trois mille faux comptes « fantômes ». Ces comptes créent des stars, des forks et des abonnements à des référentiels malveillants pour augmenter leur légitimité apparente et les rendre plus susceptibles d'apparaître dans la section des tendances de GitHub.

Les référentiels utilisent des noms de projets et des balises qui ciblent des intérêts spécifiques tels que la crypto-monnaie, les jeux et les médias sociaux.

Des rôles distincts sont attribués aux comptes « fantômes ». Un groupe fournit le modèle de phishing, un autre fournit l'image de phishing et un troisième fournit le logiciel malveillant, ce qui confère au système un certain niveau de résilience opérationnelle.

« Le troisième compte, qui sert au malware, est plus susceptible d'être détecté. Lorsque cela se produit, GitHub bannit l'intégralité du compte, du référentiel et des versions associées », explique le chercheur Antonis Terefos.

« En réponse à de telles actions, Stargazer Goblin met à jour le référentiel de phishing du premier compte avec un nouveau lien vers une nouvelle version malveillante active. Cela permet au réseau de continuer à fonctionner avec un minimum de pertes lorsqu'un compte diffusant des logiciels malveillants est banni. »

Check Point a observé le cas d'une vidéo YouTube avec un didacticiel logiciel lié au même agent que dans l'un des référentiels GitHub « Stargazers Ghost Network ».

Les chercheurs notent qu’il pourrait s’agir de l’un des nombreux exemples potentiels de canaux utilisés pour canaliser le trafic vers des référentiels de phishing ou des sites de distribution de logiciels malveillants.

En termes de taille de l'opération et de génération de bénéfices, Check Point estime que l'acteur malveillant a gagné plus de 100 000 $ depuis le lancement du service.

Quant aux logiciels malveillants distribués via le réseau Stargazers Ghost Network, Check Point indique qu'ils incluent RedLine, Lumma Stealer, Rhadamanthys, RisePro et Atlantida Stealer, entre autres.

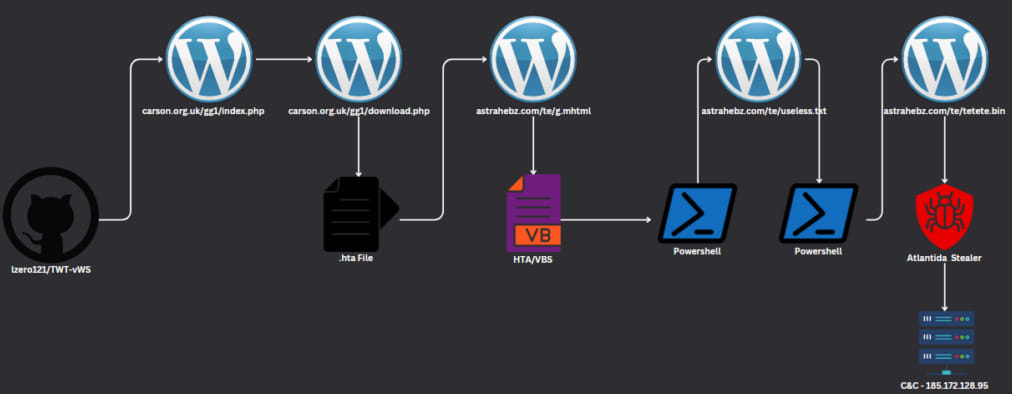

Dans un exemple de chaîne d'attaque présentée dans le rapport de Check Point, le référentiel GitHub redirige les visiteurs vers un site WordPress compromis, d'où ils téléchargent une archive ZIP contenant un fichier HTA avec VBScript.

Le VBScript déclenche l'exécution de deux scripts PowerShell successifs qui conduisent finalement au déploiement d'Atlantida Stealer.

Bien que GitHub ait pris des mesures contre de nombreux référentiels malveillants et essentiellement faux, en supprimant plus de 1 500 d'entre eux depuis mai 2024, Check Point affirme que plus de 200 sont actuellement actifs et continuent de distribuer des logiciels malveillants.

Il est conseillé aux utilisateurs arrivant sur les référentiels GitHub via du malvertising, des résultats de recherche Google, des vidéos YouTube, Telegram ou des réseaux sociaux d'être très prudents avec les téléchargements de fichiers et les URL sur lesquelles ils cliquent.

Cela est particulièrement vrai pour les archives protégées par mot de passe, qui ne peuvent pas être analysées par un logiciel antivirus. Pour ces types de fichiers, il est conseillé de les extraire sur une machine virtuelle et d'analyser le contenu extrait avec un logiciel antivirus pour vérifier la présence de logiciels malveillants.

Si une machine virtuelle n'est pas disponible, vous pouvez également utiliser VirusTotalqui demandera le mot de passe d'une archive protégée afin de pouvoir analyser son contenu. Cependant, VirusTotal ne peut analyser une archive protégée que si elle contient un seul fichier.

[ad_2]