Mise à jour du 17 octobre à 16 h 40 HAE : ajout de nouvelles informations sur les appareils Cisco IOS XE violés.

Les attaquants ont exploité un bug critique du jour zéro récemment révélé pour compromettre et infecter plus de 10 000 appareils Cisco IOS XE avec des implants malveillants.

La liste des produits exécutant le logiciel Cisco IOS XE comprend des commutateurs d’entreprise, des routeurs d’agrégation et industriels, des points d’accès, des contrôleurs sans fil, etc.

Selon la société de renseignement sur les menaces VulnCheck, la vulnérabilité de gravité maximale (CVE-2023-20198) a été largement exploitée dans des attaques ciblant les systèmes Cisco IOS XE avec la fonctionnalité Web User Interface (Web UI) activée, qui disposent également de la fonctionnalité HTTP ou HTTPS Server. activé.

VulnCheck a analysé les interfaces Web Cisco IOS XE accessibles sur Internet et a découvert des milliers d’hôtes infectés. La société a également lancé un scanner permettant de détecter ces implants sur les appareils concernés.

« Cisco a enterré le problème en ne mentionnant pas milliers des systèmes IOS XE connectés à Internet ont été implantés. Il s’agit d’une mauvaise situation, car un accès privilégié sur IOS XE permet probablement aux attaquants de surveiller le trafic réseau, de pivoter vers des réseaux protégés et d’effectuer un certain nombre d’attaques de l’homme du milieu », a déclaré Jacob Baines, directeur technique de VulnCheck.

« Si votre organisation utilise un système IOS XE, il est impératif que vous déterminiez si vos systèmes ont été compromis et que vous preniez les mesures appropriées une fois les implants découverts. Bien qu’un correctif ne soit pas encore disponible, vous pouvez protéger votre organisation en désactivant l’interface Web et supprimant immédiatement toutes les interfaces de gestion d’Internet.

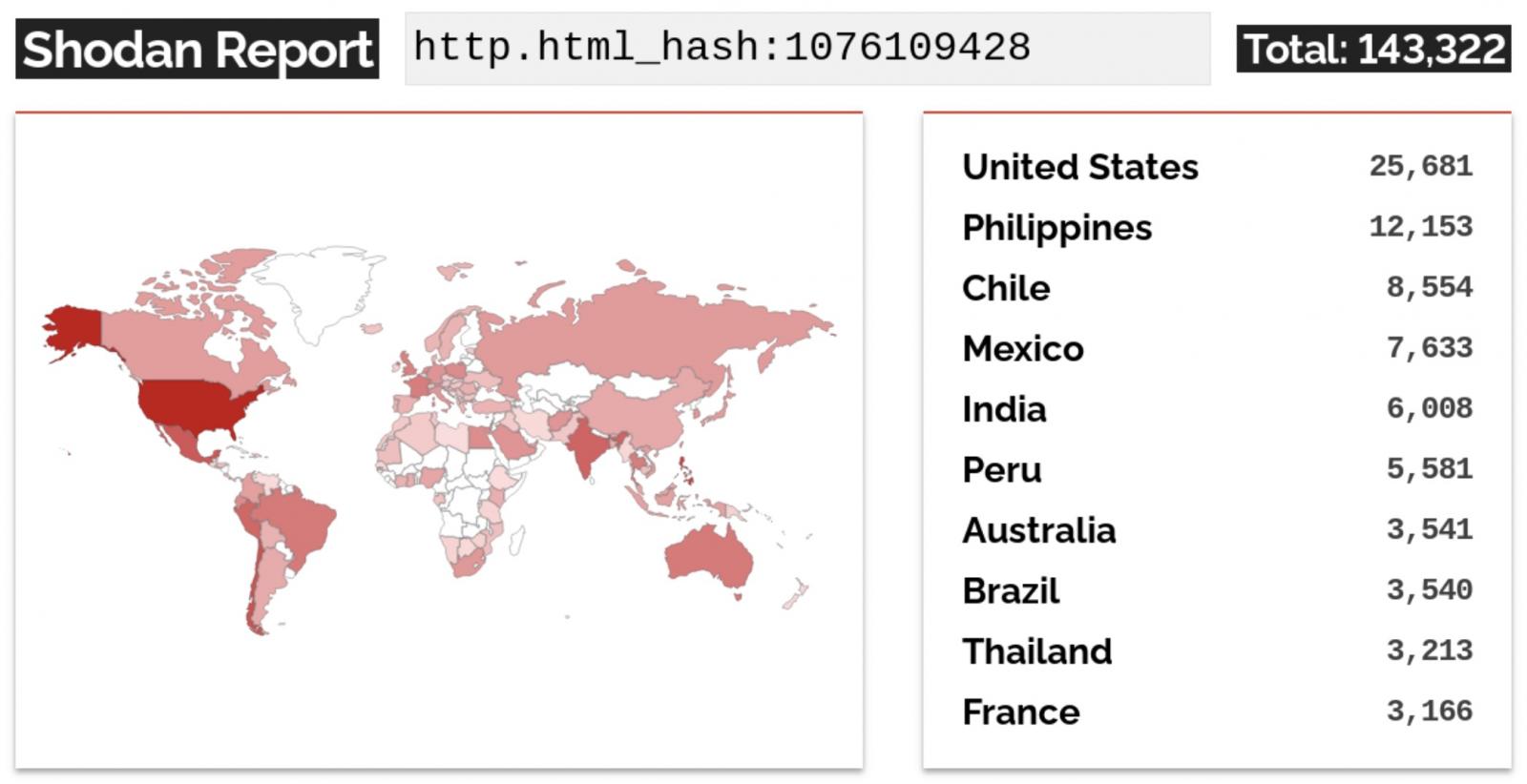

« VulnCheck a pris les empreintes digitales d’environ 10 000 systèmes implantés, mais nous n’avons analysé qu’environ la moitié des appareils répertoriés sur Shodan/Censys. Nous ne voulions pas nous engager sur un chiffre spécifique car il évolue (augmente) à mesure que nous poursuivons nos activités », a déclaré Baines à BleepingComputer.

Une recherche Shodan pour les appareils Cisco avec leur interface utilisateur Web activée (partagé par Simo Kohonen, PDG d’Aves Netsec) montre actuellement plus de 140 000 appareils exposés à Internet.

Cisco : appliquez des mesures d’atténuation et recherchez des indicateurs de violation

Lundi, Cisco a révélé que des attaquants non authentifiés pouvaient exploiter le Zero Day d’IOS XE pour obtenir tous les privilèges d’administrateur et prendre le contrôle total à distance des routeurs et commutateurs Cisco concernés.

La société a averti les administrateurs de désactiver la fonctionnalité vulnérable du serveur HTTP sur tous les systèmes connectés à Internet jusqu’à ce qu’un correctif soit disponible.

Cisco a détecté les attaques CVE-2023-20198 fin septembre à la suite de rapports faisant état d’un comportement inhabituel sur un appareil client reçus par le centre d’assistance technique (TAC) de Cisco. Les preuves de ces attaques remontent au 18 septembre, lorsque les attaquants ont été observés en train de créer des comptes d’utilisateurs locaux nommés « cisco_tac_admin » et « cisco_support ».

De plus, les attaquants ont déployé des implants malveillants à l’aide d’exploits CVE-2021-1435 et d’autres méthodes inconnues, leur permettant d’exécuter des commandes arbitraires au niveau du système ou de l’IOS sur des appareils compromis.

« Nous estimons que ces groupes d’activités ont probablement été menés par le même acteur. Les deux groupes semblaient proches l’un de l’autre, l’activité d’octobre semblant s’appuyer sur celle de septembre », a déclaré Cisco.

« Le premier cluster était peut-être la tentative initiale de l’acteur de tester son code, tandis que l’activité d’octobre semble montrer que l’acteur étendait ses opérations pour inclure l’établissement d’un accès persistant via le déploiement de l’implant. »

La société a également émis une « forte recommandation » aux administrateurs de rechercher les comptes d’utilisateurs suspects ou récemment créés comme signes potentiels d’activité malveillante liée à cette menace.

En septembre, Cisco a averti ses clients de corriger une autre vulnérabilité Zero Day (CVE-2023-20109) dans ses logiciels IOS et IOS XE, ciblée par les attaquants sauvages.