Palo Alto Networks a enfin publié des mises à jour de sécurité pour deux vulnérabilités zero-day activement exploitées dans ses pare-feu de nouvelle génération (NGFW).

Le premier défaut, suivi comme CVE-2024-0012est un contournement d’authentification trouvé dans l’interface Web de gestion PAN-OS que des attaquants distants peuvent exploiter pour obtenir des privilèges d’administrateur sans nécessiter d’authentification ni d’interaction de l’utilisateur.

Le deuxième (CVE-2024-9474) est une faille de sécurité d’élévation de privilèges PAN-OS qui permet aux administrateurs PAN-OS malveillants d’effectuer des actions sur le pare-feu avec les privilèges root.

Alors que CVE-2024-9474 a été divulgué aujourd’hui, la société a averti pour la première fois ses clients le 8 novembre de restreindre l’accès à leurs pare-feu de nouvelle génération en raison d’une faille RCE potentielle étiquetée vendredi dernier comme CVE-2024-0012.

« Palo Alto Networks a observé une activité de menace exploitant cette vulnérabilité contre un nombre limité d’interfaces Web de gestion exposées au trafic Internet provenant de l’extérieur du réseau », a déclaré la société. averti aujourd’hui concernant les deux jours zéro.

« Palo Alto Networks a activement surveillé et travaillé avec ses clients pour identifier et minimiser davantage le très petit nombre de périphériques PAN-OS dotés d’interfaces Web de gestion exposées à Internet ou à d’autres réseaux non fiables », a-t-il ajouté dans un communiqué. rapport séparé fournir des indicateurs de compromission pour les attaques en cours ciblant les failles.

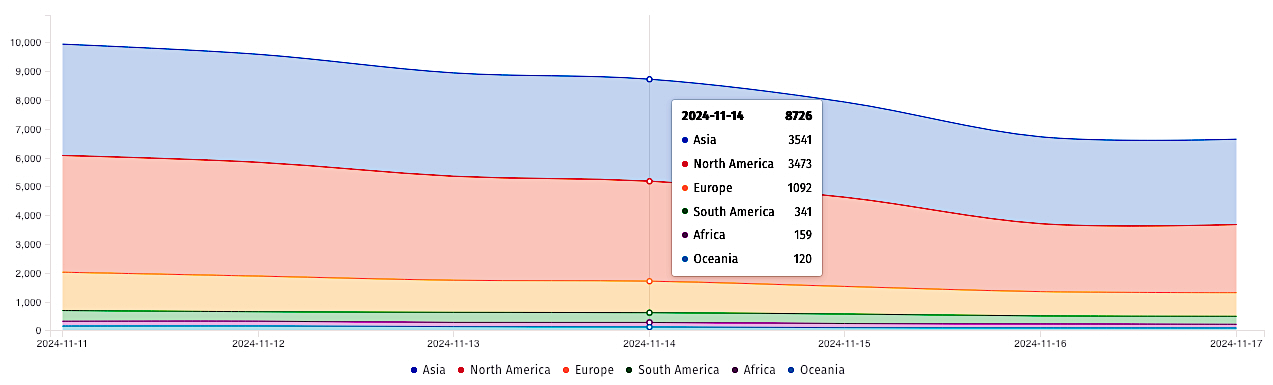

Alors que l’entreprise affirme que ces zero-day n’impactent qu’un « très petit nombre » de pare-feu, la plateforme de surveillance des menaces Shadowserver a rapporté vendredi qu’elle surveillait plus de 8 700 interfaces de gestion PAN-OS exposées.

Yutaka Sejiyama, chercheur sur les menaces chez Macnica, a également déclaré à BleepingComputer qu’il avait trouvé plus de 11 000 adresses IP exécutant les interfaces de gestion Palo Alto PAN-OS exposées en ligne à l’aide de Shodan. Selon Shodanles appareils les plus vulnérables se trouvent aux États-Unis, suivis de l’Inde, du Mexique, de la Thaïlande et de l’Indonésie.

L’agence américaine de cybersécurité ajouté les vulnérabilités CVE-2024-0012 et CVE-2024-9474 de son Catalogue des vulnérabilités exploitées connues et a ordonné aux agences fédérales de mettre à jour leurs systèmes dans un délai de trois semaines avant le 9 décembre.

Début novembre, la CISA a également mis en garde contre des attaques en cours exploitant une vulnérabilité critique d’authentification manquante (CVE-2024-5910) dans l’outil de migration de configuration du pare-feu Palo Alto Networks Expedition, une faille patché en juillet que les acteurs malveillants peuvent l’exploiter à distance pour réinitialiser les informations d’identification de l’administrateur d’application sur les serveurs Expedition exposés à Internet.

« Ces types de vulnérabilités sont des vecteurs d’attaque fréquents pour les cyber-acteurs malveillants et présentent des risques importants pour l’entreprise fédérale », prévient la CISA.