OVHcloud, fournisseur mondial de services cloud et l'un des plus grands du genre en Europe, affirme avoir atténué une attaque par déni de service distribué (DDoS) record plus tôt cette année, qui a atteint un débit de paquets sans précédent de 840 millions de paquets par seconde (Mpps).

La société rapporte qu'elle a constaté une tendance générale à l'augmentation de la taille des attaques à partir de 2023, celles dépassant 1 Tbps devenant plus fréquentes et s'étendant jusqu'à des occurrences hebdomadaires et presque quotidiennes en 2024.

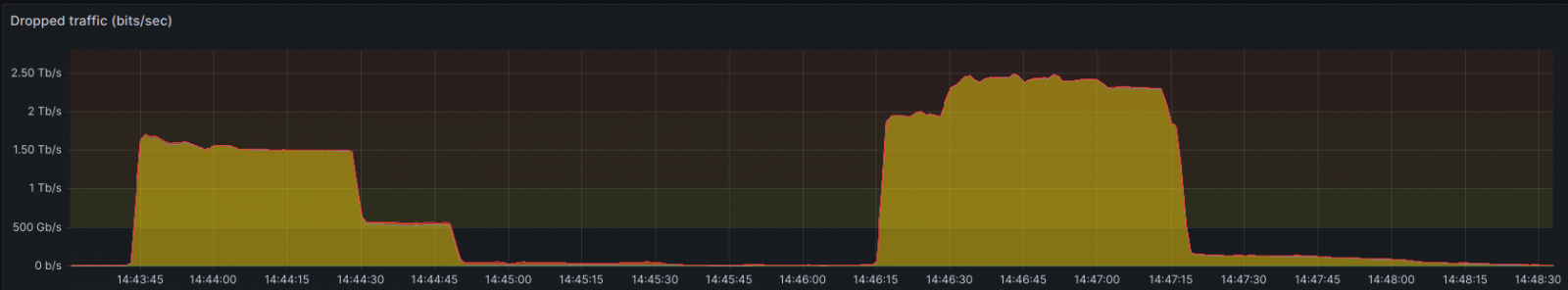

Plusieurs attaques ont maintenu des débits binaires et des débits de paquets élevés sur des périodes prolongées au cours des 18 derniers mois, le débit binaire le plus élevé enregistré par OVHcloud au cours de cette période étant de 2,5 Tbps le 25 mai 2024.

L’analyse de certaines de ces attaques a révélé l’utilisation intensive de périphériques de réseau central, en particulier les modèles Mikrotik, ce qui rend les attaques plus impactantes et difficiles à détecter et à arrêter.

Des attaques DDoS qui battent tous les records

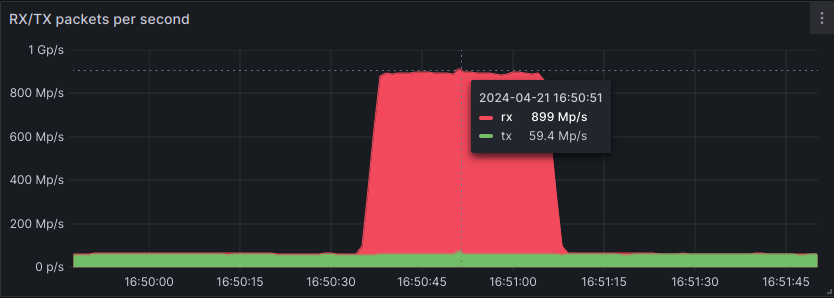

Plus tôt cette année, OVHcloud a dû atténuer une attaque massive de débit de paquets qui a atteint 840 Mpps, surpassant le précédent détenteur du record, une attaque DDoS de 809 Mpps ciblant une banque européenne, qu'Akamai a atténuée en juin 2020.

« Notre infrastructure a dû atténuer plusieurs attaques de plus de 500 Mpps au début de 2024, dont une culminant à 620 Mpps », explique OVHcloud.

« En avril 2024, nous avons même atténué une attaque DDoS record atteignant environ 840 Mpps, juste au-dessus du record précédent signalé par Akamai. »

Le fournisseur de services cloud a noté que l'attaque TCP ACK provenait de 5 000 adresses IP sources. Les deux tiers des paquets ont été acheminés via seulement quatre points de présence (PoP), tous situés aux États-Unis et trois sur la côte ouest.

La capacité de l’attaquant à concentrer ce trafic massif à travers un spectre relativement étroit d’infrastructures Internet rend ces tentatives DDoS plus redoutables et plus difficiles à atténuer.

Les puissants Mikrotiks accusés

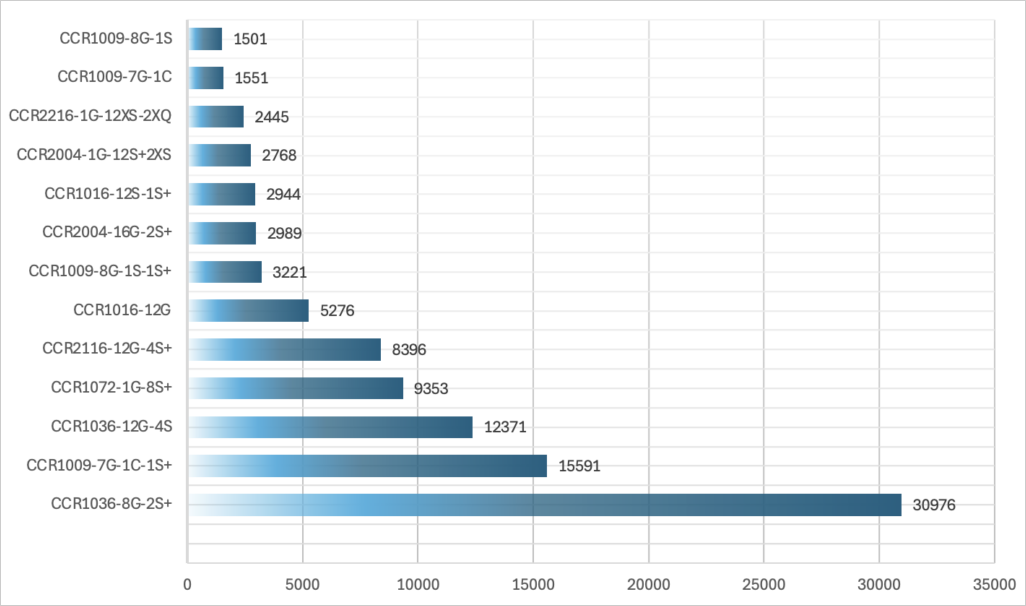

OVHcloud affirme que de nombreuses attaques à haut débit de paquets enregistrées, y compris l'attaque record d'avril, proviennent de périphériques MirkoTik Cloud Core Router (CCR) compromis conçus pour les réseaux hautes performances.

L’entreprise a identifié plus particulièrement les modèles compromis CCR1036-8G-2S+ et CCR1072-1G-8S+, qui sont utilisés comme cœurs de réseau de petite à moyenne taille.

Bon nombre de ces appareils ont exposé leur interface en ligne, exécutant des micrologiciels obsolètes et les rendant vulnérables aux attaques exploitant des exploits pour des vulnérabilités connues.

L'entreprise cloud émet l'hypothèse que les attaquants pourraient utiliser la fonction « Bandwidth Test » de RouterOS de MikroTik, conçue pour les tests de stress du débit du réseau, pour générer des débits de paquets élevés.

OVHcloud a trouvé près de 100 000 appareils Mikrotik accessibles/exploitables via Internet, constituant de nombreuses cibles potentielles pour les acteurs DDoS.

En raison de la puissance de traitement élevée des appareils MikroTik, dotés de processeurs à 36 cœurs, même si un petit pourcentage de ces 100 000 était compromis, cela pourrait donner naissance à un botnet capable de générer des milliards de paquets par seconde.

OVHcloud a calculé que le détournement de 1% des modèles exposés dans un botnet pourrait donner aux attaquants suffisamment de puissance de feu pour lancer des attaques, atteignant 2,28 milliards de paquets par seconde (Gpps).

Les appareils MikroTik ont été utilisés pour créer de puissants botnets dans le passé, le botnet Mēris en étant un exemple notable.

Malgré les multiples avertissements du fournisseur aux utilisateurs pour qu'ils mettent à niveau RouterOS vers une version sécurisée, de nombreux appareils sont restés vulnérables aux attaques pendant des mois, risquant d'être enrôlés dans des essaims DDoS.

OVHcloud indique avoir informé MikroTik de ses dernières découvertes, mais n'a pas reçu de réponse.