Le groupe de pirates informatiques MuddyWatter, soutenu par l'Iran, a partiellement opté pour l'utilisation d'un nouvel implant de malware personnalisé pour voler des fichiers et exécuter des commandes sur les systèmes compromis.

Surnommée BugSleep, cette nouvelle porte dérobée est toujours en cours de développement et a été découverte par des analystes de Check Point Research alors qu'elle était distribuée via des leurres de phishing bien conçus.

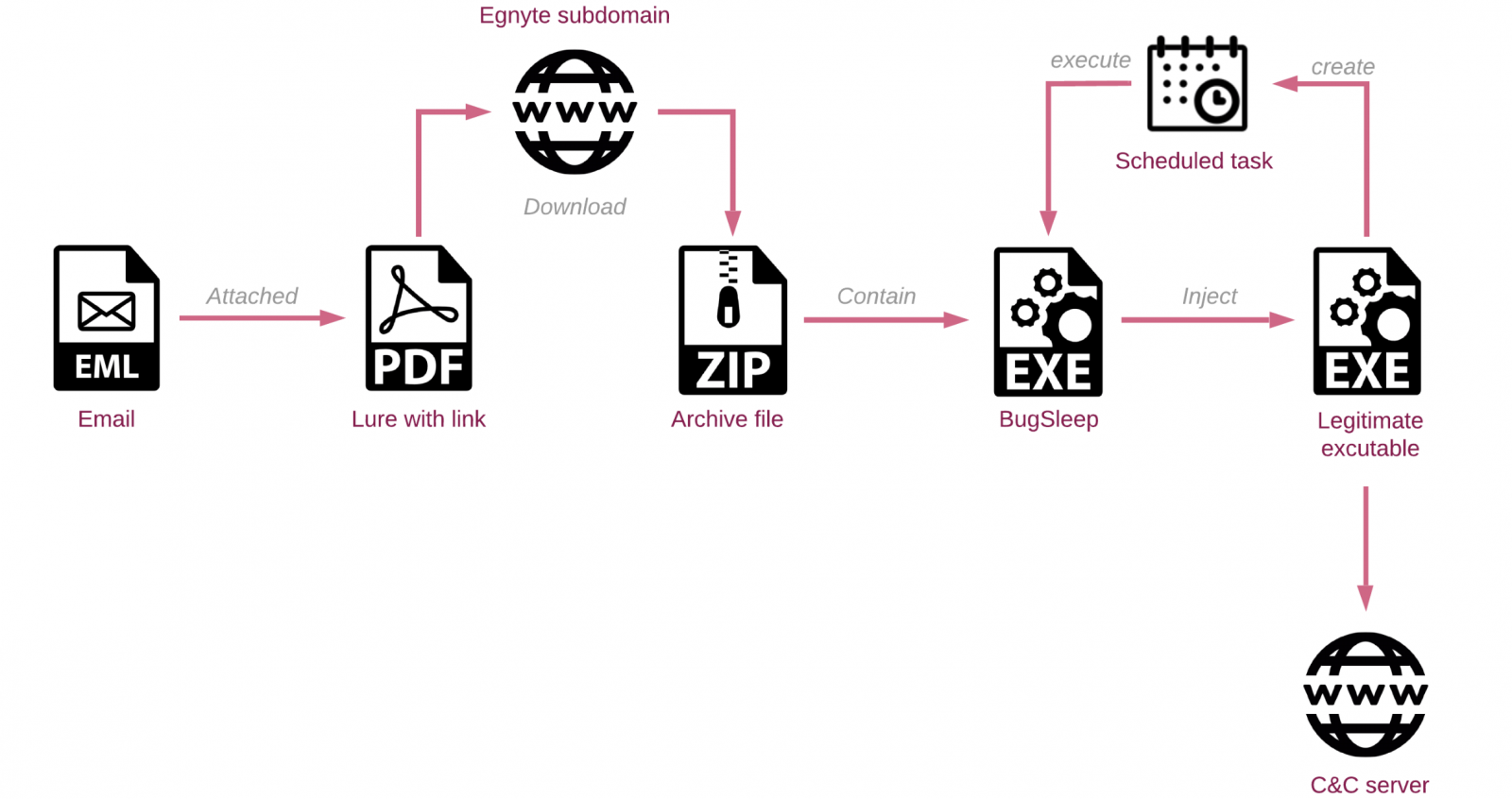

La campagne diffuse le malware via des e-mails de phishing déguisés en invitations à des webinaires ou à des cours en ligne. Les e-mails redirigent les cibles vers des archives contenant des charges utiles malveillantes hébergées sur la plateforme sécurisée de partage de fichiers Egnyte.

Certaines versions trouvées dans la nature sont également livrées avec un chargeur de malware personnalisé conçu pour l'injecter dans les processus actifs d'une poignée d'applications, notamment Microsoft Edge, Google Chrome, AnyDesk, Microsoft OneDrive, PowerShell et Opera.

« Nous avons découvert plusieurs versions du malware en cours de distribution, avec des différences entre chaque version montrant des améliorations et des corrections de bugs (et parfois créant de nouveaux bugs) », Check Point a déclaré« Ces mises à jour, qui se produisent à de courts intervalles entre les échantillons, suggèrent une approche par essais et erreurs. »

Avec le passage à BugSleep, MuddyWatter n'utilise plus exclusivement des outils de gestion à distance (RMM) légitimes comme Atera Agent et Screen Connect pour maintenir l'accès aux réseaux des victimes.

Les attaques utilisant ce nouveau malware ciblent un large éventail de cibles dans le monde entier, des organisations gouvernementales et des municipalités aux compagnies aériennes et aux médias, ciblant Israël et certains pays en Turquie, en Arabie saoudite, en Inde et au Portugal.

Démasqués comme des pirates informatiques des services de renseignements iraniens

MuddyWatter (également suivi sous les noms de Earth Vetala, MERCURY, Static Kitten et Seedworm) a été vu pour la première fois en 2017Elle est connue pour cibler principalement les entités du Moyen-Orient (avec une attention particulière aux cibles israéliennes) et pour améliorer continuellement son arsenal.

Bien que relativement nouveau par rapport à d’autres groupes de piratage soutenus par l’État, ce groupe de menace iranien est très actif et cible de nombreux secteurs industriels, notamment les télécommunications, le gouvernement (services informatiques) et les organisations de l’industrie pétrolière.

Depuis son apparition, il a progressivement étendu ses attaques à des campagnes de cyberespionnage contre des entités gouvernementales et de défense en Asie centrale et du Sud-Ouest, ainsi que contre des organisations d'Amérique du Nord, d'Europe et d'Asie. [1, 2, 3].

En janvier 2022, le Cyber Command américain (USCYBERCOM) a officiellement lié MuddyWatter au ministère iranien du Renseignement et de la Sécurité (MOIS), la principale agence de renseignement gouvernementale du pays.

Un mois plus tard, les agences de cybersécurité et d'application de la loi américaines et britanniques ont exposé un malware MuddyWater supplémentaire, une nouvelle porte dérobée Python baptisée Petit tamis déployé pour maintenir la persistance et échapper à la détection dans les réseaux compromis.