Un malware de porte dérobée nouveau et sophistiqué nommé « Deadglyph » a été utilisé dans une attaque de cyberespionnage contre une agence gouvernementale au Moyen-Orient.

Le malware Deadglyph est attribué au Stealth Falcon APT (alias Project Raven ou FruityArmor), un groupe de piratage parrainé par l’État des Émirats arabes unis (EAU).

Le groupe de hackers a été connu pour cibler militants, journalistes et dissidents depuis près d’une décennie.

Dans un nouveau rapport publié lors de la conférence sur la cybersécurité LABScon, le chercheur d’ESET Filip Jurčacko partage son analyse du nouveau malware modulaire et de la manière dont il infecte les appareils Windows.

Attaques de glyphes morts

ESET n’a pas d’informations sur les moyens d’infection initiale, mais on soupçonne qu’un exécutable malveillant, éventuellement un programme d’installation de programme, soit utilisé.

Cependant, ESET a obtenu la plupart des composants de la chaîne d’infection pour dresser un tableau de la manière dont le malware fonctionne et tente d’échapper à la détection.

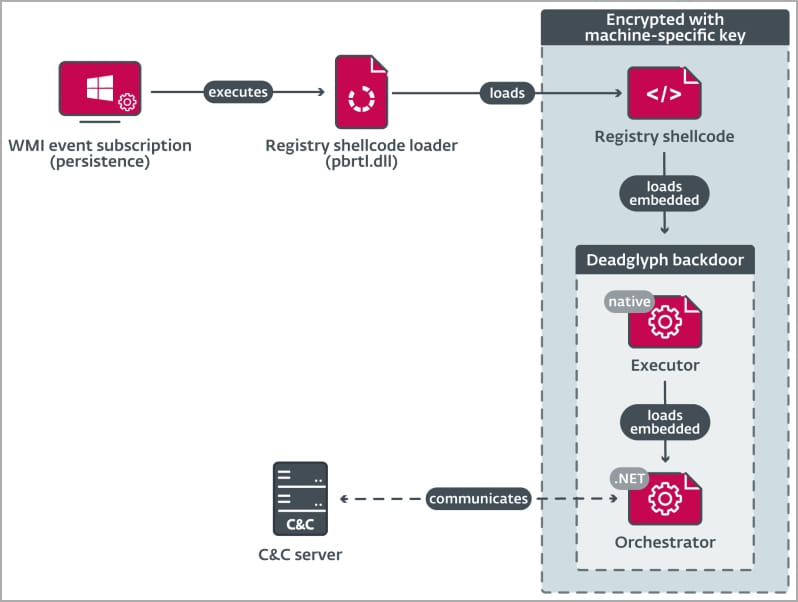

La chaîne de chargement de Deadglyph commence par un chargeur de shellcode (DLL) de registre qui extrait le code du registre Windows pour charger le composant Executor (x64), qui à son tour charge le composant Orchestrator (.NET).

Seul le composant initial existe sur le disque du système compromis sous forme de fichier DLL, minimisant ainsi la probabilité de détection.

ESET indique que le chargeur chargera le shellcode à partir du registre Windows, qui est crypté pour rendre l’analyse plus difficile.

Comme le composant DLL est stocké sur le système de fichiers, il est plus susceptible d’être détecté. Pour cette raison, les auteurs de la menace ont utilisé une attaque par homoglyphe dans la ressource VERSIONINFO en utilisant des caractères Unicode grecs et cyrilliques distincts pour imiter les informations de Microsoft et apparaître comme un fichier Windows légitime.

« Nous avons repéré une attaque homoglyphe imitant Microsoft Corporation dans la ressource VERSIONINFO de ce composant et d’autres composants PE », explique le Rapport ESET.

« Cette méthode utilise des caractères Unicode distincts qui semblent visuellement similaires, mais dans ce cas non identiques, aux caractères originaux, en particulier la lettre majuscule grecque San (U+03FA, Ϻ) et la lettre minuscule cyrillique O (U+043E, о) dans Ϻicrоsоft. Société.

Le composant Executor charge les configurations cryptées AES pour la porte dérobée, initialise le runtime .NET sur le système, charge la partie .NET de la porte dérobée et fait office de bibliothèque.

Enfin, Orchestrator est responsable des communications du serveur de commande et de contrôle (C2), en utilisant deux modules pour la tâche, « Timer » et « Network ».

Si la porte dérobée ne parvient pas à établir la communication avec le serveur C2 après une période déterminée, elle déclenche un mécanisme d’auto-suppression pour empêcher son analyse par les chercheurs et experts en cybersécurité.

Un malware modulaire

Le malware Deadglyph est modulaire, ce qui signifie qu’il téléchargera de nouveaux modules à partir du C2 qui contiennent différents shellcodes à exécuter par le composant Executor.

L’utilisation d’une approche modulaire permet aux auteurs de menaces de créer de nouveaux modules selon leurs besoins pour adapter les attaques, qui peuvent ensuite être transmis aux victimes pour qu’elles exécutent des fonctionnalités malveillantes supplémentaires.

Ces modules disposent d’API Windows et Executor personnalisées, ces dernières offrant 39 fonctions permettant d’effectuer des opérations sur les fichiers, de charger des exécutables, d’accéder à l’usurpation d’identité de jeton et d’effectuer un cryptage et un hachage.

ESET estime qu’il existe neuf à quatorze modules différents, mais n’a pu en obtenir que trois : un créateur de processus, un collecteur d’informations et un lecteur de fichiers.

Le collecteur d’informations utilise des requêtes WMI pour fournir à Orchestrator les informations suivantes sur le système compromis :

- système opérateur

- adaptateurs réseau

- logiciel installé

- disques

- prestations de service

- Conducteurs

- processus

- utilisateurs

- Variables d’environnement

- logiciel de sécurité

Le créateur de processus est un outil d’exécution de commandes qui exécute les commandes spécifiées en tant que nouveau processus et donne le résultat à Orchestrator.

Le module de lecture de fichiers lit le contenu des fichiers et le transmet à Orchestrator, tout en donnant également aux opérateurs la possibilité de supprimer le fichier après la lecture.

Bien qu’ESET n’ait pu découvrir qu’une fraction des capacités du malware, il est clair que Deadglyph de Stealth Falcon constitue une menace redoutable.

Sans informations détaillées sur l’infection initiale, il est impossible de proposer des stratégies de défense spécifiques contre le malware.

Pour l’instant, les défenseurs peuvent s’appuyer sur les IoC existants publiés dans le rapport.