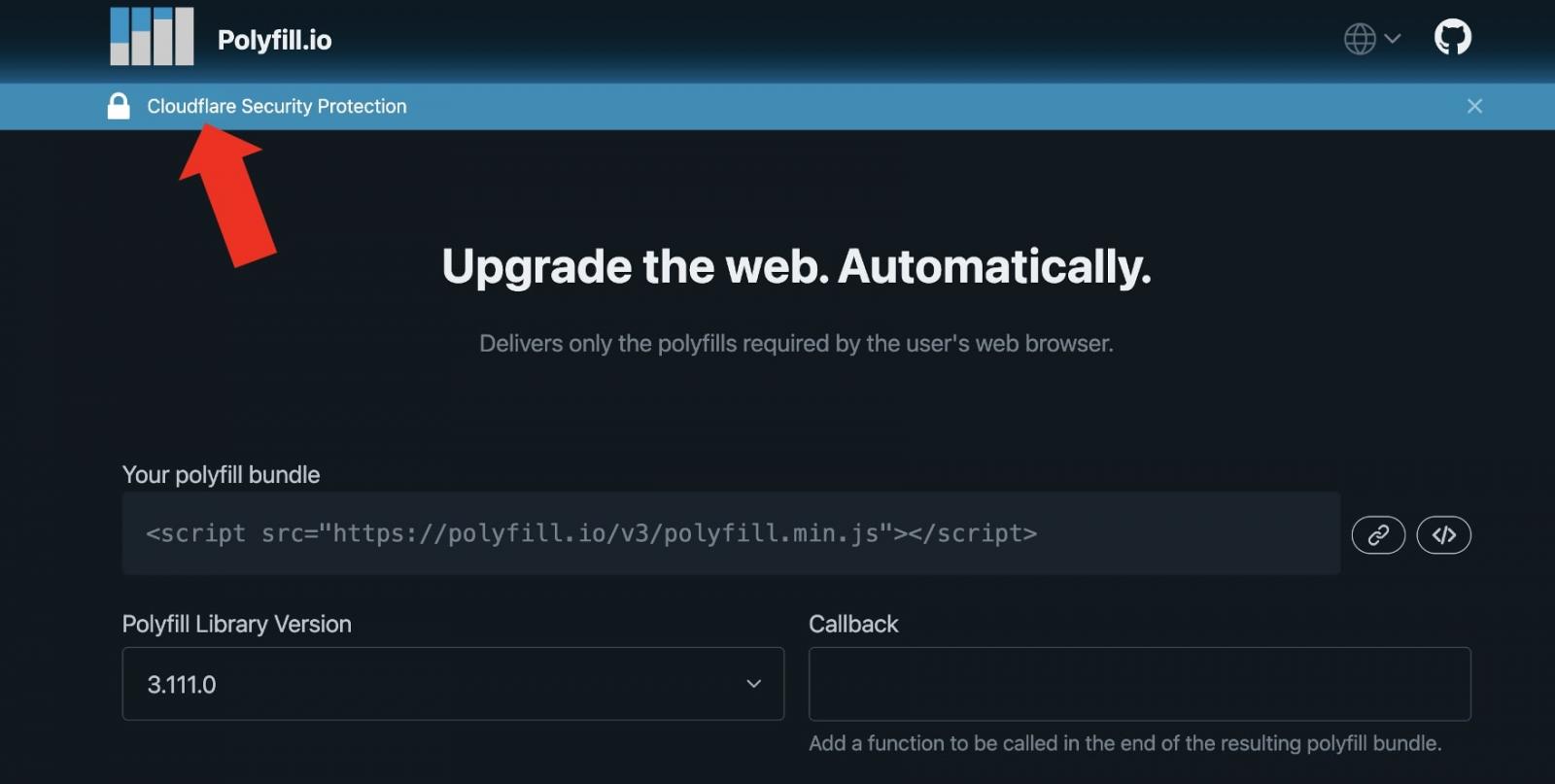

Cloudflare, l'un des principaux fournisseurs de services de réseau de diffusion de contenu (CDN), de sécurité cloud et de protection DDoS, a averti qu'il n'avait pas autorisé l'utilisation de son nom ou de son logo sur le site Web Polyfill.io, qui a récemment été surpris en train d'injecter des logiciels malveillants sur d'autres sites. plus de 100 000 sites Web lors d’une attaque majeure contre la chaîne d’approvisionnement.

De plus, pour assurer la sécurité d'Internet, Cloudflare remplace automatiquement les liens polyfill.io par un miroir sécurisé sur les sites Web qui utilisent la protection Cloudflare (y compris les forfaits gratuits).

Cloudflare : « Encore un avertissement » Polyfill n'est pas fiable

Cloudflare a critiqué l'utilisation non autorisée par Polyfill.io de son nom et de son logo, car cela pourrait induire les utilisateurs en erreur en leur faisant croire que le site Web illicite est approuvé par Cloudflare.

Le leader de la sécurité du cloud a en outre averti que c'était encore une autre raison de ne pas faire confiance à Polyfill.io.

« Contrairement à ce qui est indiqué sur le site Web polyfill.io, Cloudflare n'a jamais recommandé le service polyfill.io ni autorisé l'utilisation du nom de Cloudflare sur son site Web », a écrit l'équipe Cloudflare dans un communiqué. article de blog publié hier.

« Nous leur avons demandé de supprimer la fausse déclaration et ils ont, jusqu'à présent, ignoré nos demandes. C'est encore un autre signe d'avertissement indiquant qu'on ne peut pas leur faire confiance. »

Cette mise en garde fait suite à la découverte de l'attaque de la chaîne d'approvisionnement Polyfill.io qui a touché plus de 100 000 sites Web.

En février, une entité chinoise nommée « Funnull » a racheté polyfill.iodomaine et introduit du code malveillant dans les scripts délivrés par son CDN.

Comme découvert par Sansec chercheurs, le domaine a commencé à injecter des logiciels malveillants sur des appareils mobiles qui visiteraient un site Web intégrant le code de cdn.polyfill[.]io.

Hier, BleepingComputer a observé que les entrées DNS pour cdn.polyfill[.]io ont été mystérieusement configurés sur les serveurs de Cloudflare, mais ce n'est pas un signe définitif que l'attaque est contenue, car les (nouveaux) propriétaires de domaine pourraient facilement basculer le DNS vers des serveurs malveillants.

De plus, il est tout à fait possible que les propriétaires de Polyfill.io aient utilisé, comme tout autre site Web, les services de protection DDoS de Cloudflare, mais cela n'implique pas l'approbation du domaine par Cloudflare.

BleepingComputer avait précédemment contacté Cloudflare pour voir s'ils étaient impliqués dans la modification des enregistrements DNS, mais n'avait pas eu de réponse. À partir d’aujourd’hui, polyfill.io n’est plus en ligne.

Remplacement automatique d'URL offert gratuitement

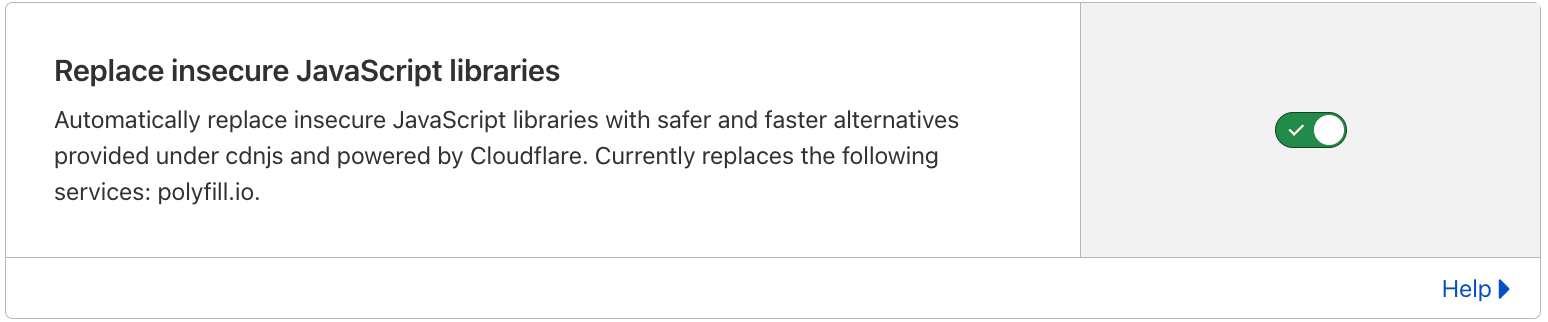

Au cours des dernières 24 heures, Cloudflare a publié un service de réécriture automatique d'URL pour remplacer tous les liens polyfill.io sur les sites Web des clients Cloudflare par un CDN miroir sécurisé configuré par Cloudflare.

« Nous avons, au cours des dernières 24 heures, publié un service de réécriture automatique d'URL JavaScript qui réécrira tout lien vers polyfill.io trouvé dans un site Web proxy par Cloudflare en un lien vers notre miroir sous cdnjs », a annoncé l'équipe Cloudflare dans le même communiqué. article de blog.

« Cela évitera de perturber les fonctionnalités du site tout en atténuant le risque d'attaque de la chaîne d'approvisionnement. »

« Tous les sites Web bénéficiant du forfait gratuit disposent désormais de cette fonctionnalité automatiquement activée. Les sites Web proposant un forfait payant peuvent activer cette fonctionnalité en un seul clic. »

Les utilisateurs de Cloudflare peuvent trouver ce nouveau paramètre sous Sécurité ⇒ Paramètres sur n'importe quelle zone utilisant Cloudflare.

Pour ceux qui n’utilisent pas Cloudflare, la société suggère toujours de supprimer toute utilisation de polyfill.io et d’identifier une solution alternative.

« Bien que la fonction de remplacement automatique gère la plupart des cas, la meilleure pratique consiste à supprimer polyfill.io de vos projets et à le remplacer par un miroir alternatif sécurisé comme celui de Cloudflare, même si vous êtes client », déclare la société.

« Vous pouvez le faire en recherchant dans vos référentiels de code des instances de polyfill.io et en les remplaçant par cdnjs.cloudflare.com/polyfill/ (Miroir de Cloudflare). Il s'agit d'un changement ininterrompu car les deux URL diffuseront le même contenu polyfill. Tous les propriétaires de sites Web, quel que soit celui qui utilise Cloudflare, devraient le faire dès maintenant. »

Une autre société de cybersécurité, Leak Signal, a également créé un site Internet, Polykill.io qui vous permet de rechercher des sites utilisant cdn.polyfill.io et fournit des informations sur le passage à des alternatives.