Microsoft a révélé une vulnérabilité très grave du serveur Exchange qui permet aux attaquants de forger des expéditeurs légitimes dans les e-mails entrants et de rendre les messages malveillants beaucoup plus efficaces.

La faille de sécurité (CVE-2024-49040) impacte Exchange Server 2016 et 2019 et a été découvert par le chercheur en sécurité de Solidlab, Vsevolod Kokorin, qui l’a signalé à Microsoft plus tôt cette année.

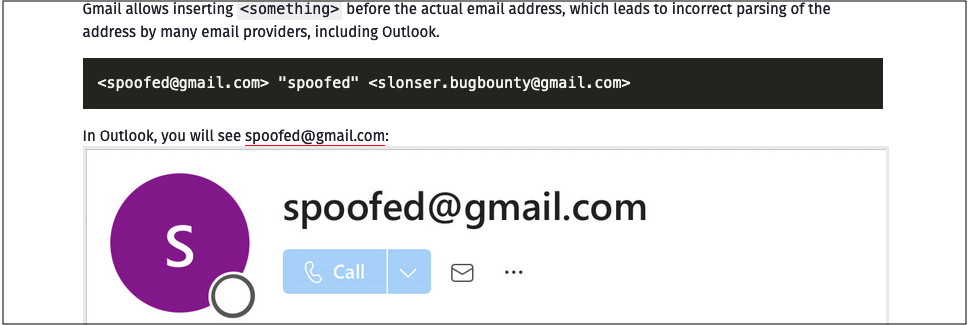

« Le problème est que les serveurs SMTP analysent différemment l’adresse du destinataire, ce qui conduit à une usurpation d’e-mail », Kokorin a dit dans un rapport de mai.

« Un autre problème que j’ai découvert est que certains fournisseurs de messagerie autorisent l’utilisation de symboles dans les noms de groupes, ce qui n’est pas conforme aux normes RFC. »

« Au cours de mes recherches, je n’ai trouvé aucun fournisseur de messagerie capable d’analyser correctement le champ ‘De’ selon les normes RFC », a-t-il ajouté.

Microsoft a également averti aujourd’hui que la faille pourrait être utilisée dans des attaques d’usurpation d’identité ciblant les serveurs Exchange et libéré plusieurs mises à jour lors du Patch Tuesday de ce mois-ci pour ajouter des bannières de détection d’exploitation et d’avertissement.

« La vulnérabilité est causée par la mise en œuvre actuelle du P2 FROM vérification de l’en-tête, qui se produit pendant le transport », Microsoft expliqué.

« La mise en œuvre actuelle permet à certains non-RFC5322 à transmettre les en-têtes P2 FROM conformes, ce qui peut conduire le client de messagerie (par exemple, Microsoft Outlook) à afficher un faux expéditeur comme s’il était légitime.

Les serveurs Exchange avertissent désormais de toute exploitation

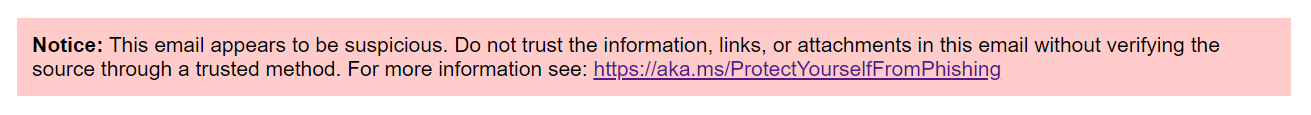

Bien que Microsoft n’ait pas corrigé la vulnérabilité et accepte les e-mails contenant ces en-têtes mal formés, la société affirme que les serveurs Exchange détecteront désormais et ajouteront un avertissement aux e-mails malveillants après l’installation du logiciel. Mise à jour de sécurité (SU) de novembre 2024 pour Exchange Server.

La détection d’exploitation CVE-2024-49040 et les avertissements par courrier électronique seront activés par défaut sur tous les systèmes sur lesquels les administrateurs activent les paramètres sécurisés par défaut.

Les serveurs Exchange à jour ajouteront également un avertissement au corps de tout e-mail détecté comme ayant un faux expéditeur et un X-MS-Exchange-P2FromRegexMatch en-tête pour permettre aux administrateurs de rejeter les e-mails de phishing tentant d’exploiter cette faille en utilisant règles de flux de messagerie personnalisées.

« Avis : cet e-mail semble suspect. Ne faites pas confiance aux informations, liens ou pièces jointes contenues dans cet e-mail sans vérifier la source via une méthode fiable », indique l’avertissement.

Bien que cela ne soit pas conseillé, la société propose la commande PowerShell suivante pour ceux qui souhaitent toujours désactiver cette nouvelle fonctionnalité de sécurité (exécutez-la à partir d’un Exchange Management Shell élevé) :

New-SettingOverride -Name "DisableNonCompliantP2FromProtection" -Component "Transport" -Section "NonCompliantSenderSettings" -Parameters @("AddDisclaimerforRegexMatch=false") -Reason "Disabled For Troubleshooting"

Get-ExchangeDiagnosticInfo -Process Microsoft.Exchange.Directory.TopologyService -Component VariantConfiguration -Argument Refresh

« Bien qu’il soit possible de désactiver la fonctionnalité en utilisant New-SettingOverridenous vous recommandons fortement de laisser la fonctionnalité activée, car la désactivation de la fonctionnalité permet aux acteurs malveillants de lancer plus facilement des attaques de phishing contre votre organisation », a averti Redmond.