Quatre vulnérabilités, dont une classée critique, ont été découvertes dans Perforce Helix Core Server, une plateforme de gestion de code source largement utilisée par les secteurs du jeu, du gouvernement, de l'armée et de la technologie.

Les analystes de Microsoft ont découvert les failles lors d'un examen de sécurité du produit, utilisé par les studios de développement de jeux de la société, et les ont signalées de manière responsable à Perforce fin août 2023.

Bien que Microsoft dit n'ayant observé aucune tentative d'exploitation des vulnérabilités découvertes dans la nature, il est recommandé aux utilisateurs du produit de passer à la version 2023.1/2513900, publiée le 7 novembre 2023, pour atténuer le risque.

Les vulnérabilités Perforce Helix Core

Les quatre failles découvertes par Microsoft concernent principalement des problèmes de déni de service (DoS), la plus grave permettant l'exécution arbitraire de code à distance en tant que LocalSystem par des attaquants non authentifiés.

Les vulnérabilités sont résumées comme suit :

- CVE-2023-5759 (score CVSS 7,5) : non authentifié (DoS) via un abus d'en-tête RPC.

- CVE-2023-45849 (score CVSS 9,8) : exécution de code à distance non authentifié en tant que LocalSystem.

- CVE-2023-35767 (score CVSS 7,5) : DoS non authentifié via commande à distance.

- CVE-2023-45319 (score CVSS 7,5) : DoS non authentifié via commande à distance.

La faille la plus dangereuse de l'ensemble, CVE-2023-45849, permet à des attaquants non authentifiés d'exécuter du code à partir de « LocalSystem », un compte du système d'exploitation Windows hautement privilégié réservé aux fonctions système. Ce niveau de compte peut accéder aux ressources locales et aux fichiers système, modifier les paramètres du registre, etc.

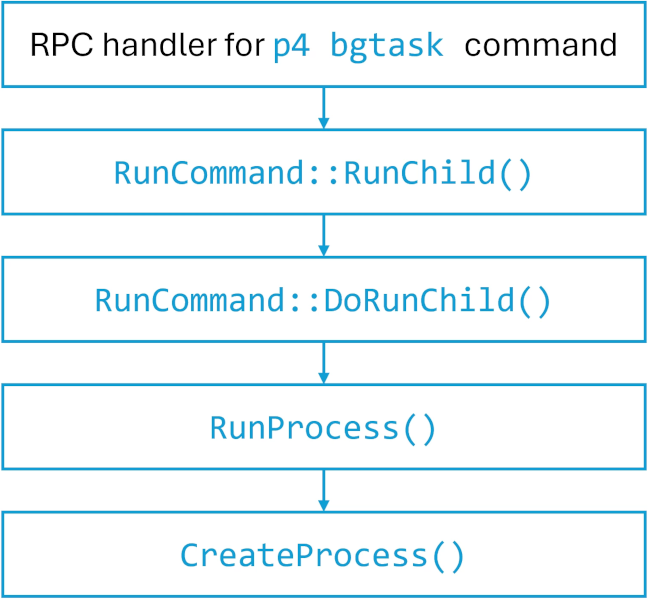

La vulnérabilité résulte d'une mauvaise gestion par le serveur de la commande RPC user-bgtask. Dans sa configuration par défaut, Perforce Server permet à des attaquants non authentifiés d'exécuter à distance des commandes arbitraires, y compris des scripts PowerShell, en tant que LocalSystem.

En exploitant CVE-2023-45849, les attaquants peuvent installer des portes dérobées, accéder à des informations sensibles, créer ou modifier des paramètres système et potentiellement prendre le contrôle total du système exécutant une version vulnérable de Perforce Server.

Les trois vulnérabilités restantes sont moins graves, permettant des attaques par déni de service, mais peuvent néanmoins provoquer des perturbations opérationnelles pouvant se traduire par des pertes financières importantes lors de déploiements à grande échelle.

Recommandations de protection

En plus de télécharger la dernière version d'Helix Core à partir du portail de téléchargement du fournisseurMicrosoft propose de suivre les étapes suivantes :

- Mettez régulièrement à jour les logiciels tiers.

- Restreindre l'accès à l'aide d'un VPN ou d'une liste blanche IP.

- Utilisez des certificats TLS avec un proxy pour la validation des utilisateurs.

- Enregistrez tous les accès au serveur Perforce.

- Configurez des alertes de crash pour les équipes informatiques et de sécurité.

- Utilisez la segmentation du réseau pour contenir les violations.

Il est également recommandé de suivre les conseils fournis dans ce document officiel guide de sécurité.