Des pirates informatiques russes présumés ont été surpris en train d’exploiter une vulnérabilité Windows récemment corrigée comme Zero Day dans le cadre d’attaques en cours ciblant des entités ukrainiennes.

La faille de sécurité (CVE-2024-43451) est une vulnérabilité d’usurpation d’identité NTLM Hash Disclosure signalée par les chercheurs en sécurité de ClearSky, qui peut être exploitée pour voler le hachage NTLMv2 de l’utilisateur connecté en forçant les connexions à un serveur distant contrôlé par un attaquant.

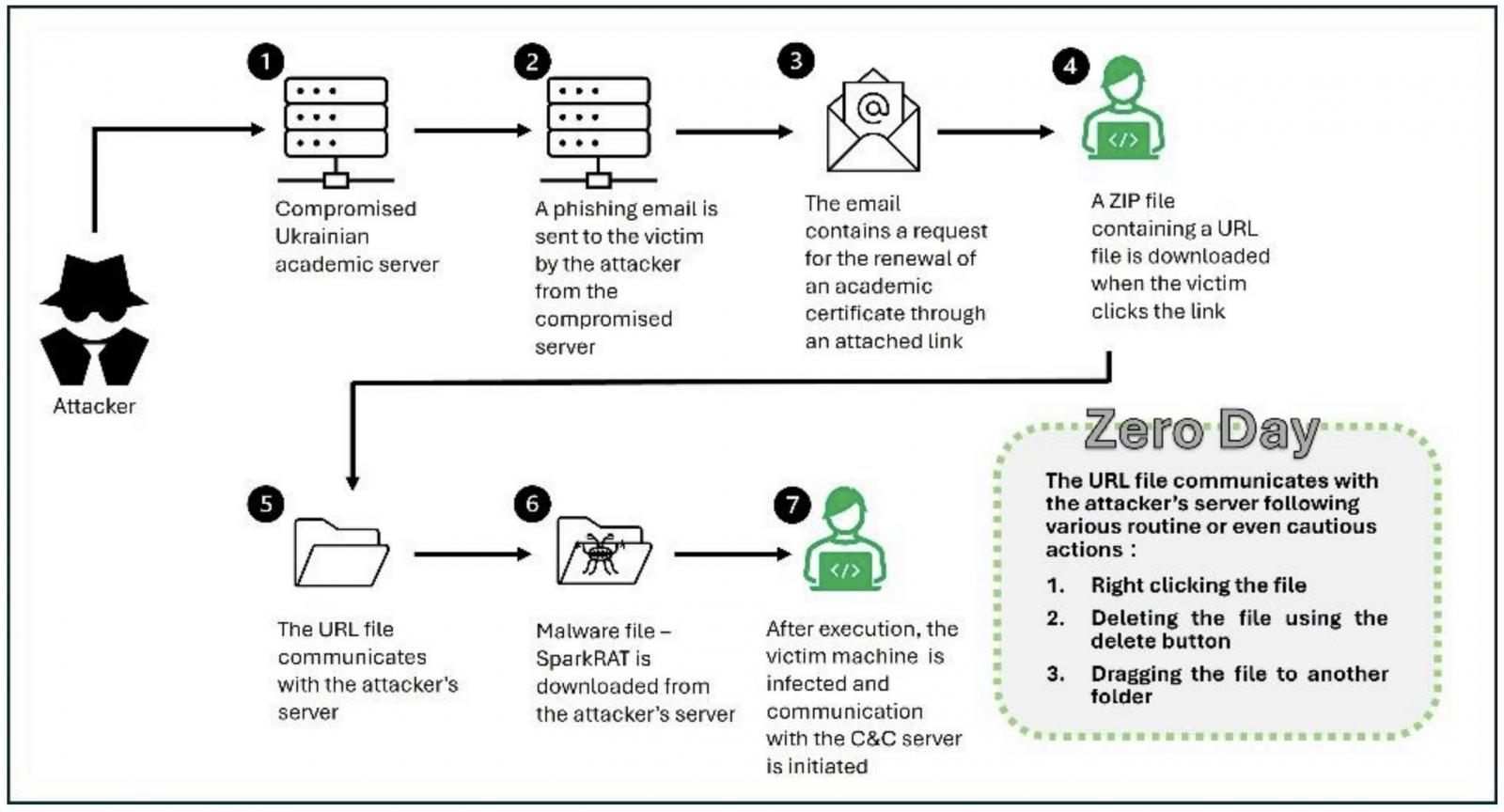

ClearSky a repéré cette campagne en juin après avoir observé des e-mails de phishing conçus pour l’exploiter. Ces e-mails contenaient des hyperliens permettant de télécharger un fichier de raccourci Internet hébergé sur un serveur précédemment compromis (osvita-kp.gov[.]ua) appartenant au Département de l’éducation et des sciences de la municipalité de Kamianets-Podilskyi.

« Lorsque l’utilisateur interagit avec le fichier URL en cliquant avec le bouton droit, en le supprimant ou en le déplaçant, la vulnérabilité est déclenchée », ClearSky a dit.

Lorsque cela se produit, une connexion à un serveur distant est créée pour télécharger des charges utiles de logiciels malveillants, notamment l’outil d’accès à distance open source et multiplateforme SparkRAT qui permet aux attaquants de contrôler à distance les systèmes compromis.

En enquêtant sur l’incident, les chercheurs ont également été alertés d’une tentative de vol d’un hachage NTLM via le protocole Server Message Block (SMB). Ces hachages de mots de passe peuvent être utilisés dans des attaques « pass-the-hash » ou piratés pour obtenir le mot de passe en clair d’un utilisateur.

ClearSky a partagé ces informations avec l’équipe ukrainienne d’intervention en cas d’urgence informatique (CERT-UA), qui a lié les attaques à des pirates informatiques faisant partie d’un groupe menaçant soupçonné d’être russe et suivi sous le nom d’UAC-0194.

Hier, Microsoft a corrigé la vulnérabilité dans le cadre du Patch Tuesday de novembre 2024 et a confirmé les conclusions de ClearSky, affirmant qu’une interaction de l’utilisateur est nécessaire pour une exploitation réussie.

« Cette vulnérabilité divulgue le hachage NTLMv2 d’un utilisateur à l’attaquant qui pourrait l’utiliser pour s’authentifier en tant qu’utilisateur », indique l’avis de Redmond. expliqué.

« Une interaction minimale avec un fichier malveillant par un utilisateur, telle que la sélection (simple clic), l’inspection (clic droit) ou l’exécution d’une action autre que l’ouverture ou l’exécution, pourrait déclencher cette vulnérabilité. »

La société affirme que CVE-2024-43451 affecte toutes les versions de Windows prises en charge, y compris Windows 10 ou version ultérieure et Windows Server 2008 et version ultérieure.

CISA également ajouté la vulnérabilité à son Catalogue des vulnérabilités exploitées connues mardi, leur ordonnant de sécuriser les systèmes vulnérables sur leurs réseaux d’ici le 3 décembre, comme mandaté par le Directive opérationnelle contraignante (DBO) 22-01.

« Ces types de vulnérabilités sont des vecteurs d’attaque fréquents pour les cyber-acteurs malveillants et présentent des risques importants pour l’entreprise fédérale », a prévenu l’agence de cybersécurité.