Windows 11 n’ajoutera plus de règles de pare-feu Windows Defender SMB1 lors de la création de nouveaux partages SMB à partir de la version actuelle de Canary Channel Insider Preview Build 25992.

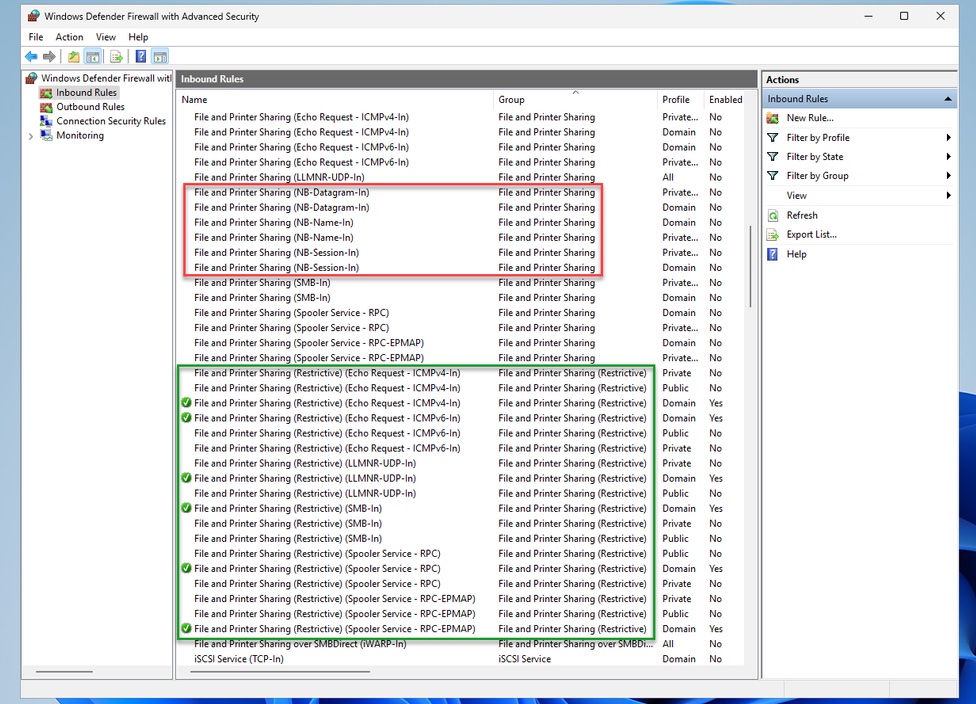

Avant ce changement et depuis Windows XP SP2, la création de partages SMB configurait automatiquement les règles de pare-feu au sein du groupe « Partage de fichiers et d’imprimantes » pour les profils de pare-feu spécifiés.

Après aujourd’hui, Windows 11 configurera le groupe « Partage de fichiers et d’imprimantes (restrictif) » mis à jour, en omettant les ports NetBIOS entrants 137 à 139 (qui sont des artefacts SMB1).

« Ce changement impose un degré plus élevé de sécurité réseau par défaut et rapproche les règles de pare-feu des PME du comportement du rôle « Serveur de fichiers » de Windows Server », Amanda Langowski et Brandon LeBlanc de Microsoft. dit.

« Les administrateurs peuvent toujours configurer le groupe « Partage de fichiers et d’imprimantes » si nécessaire ainsi que modifier ce nouveau groupe de pare-feu. »

« Nous prévoyons de futures mises à jour pour cette règle afin de supprimer également les ports entrants ICMP, LLMNR et Spooler Service et de nous limiter uniquement aux ports nécessaires au partage SMB », a ajouté Ned Pyle, responsable du programme principal de Microsoft, dans un communiqué séparé. article de blog.

Le client SMB autorise désormais également les connexions avec un serveur SMB via TCP, QUIC ou RDMA sur des ports réseau personnalisés différents des valeurs par défaut codées en dur. Auparavant, SMB ne prenait en charge que TCP/445, QUIC/443 et RDMA iWARP/5445.

Rendre Windows plus sécurisé, une étape à la fois

Ces améliorations font partie d’un effort considérable visant à renforcer la sécurité de Windows et de Windows Server, comme le soulignent d’autres mises à jour publiées ces derniers mois.

Suite à l’introduction de Windows 11 Insider Preview Build 25982 dans Canary Channel, les administrateurs peuvent désormais appliquer le chiffrement des clients SMB pour toutes les connexions sortantes.

En exigeant que tous les serveurs de destination prennent en charge SMB 3.x et le chiffrement, les administrateurs Windows peuvent garantir que toutes les connexions sont sécurisées, atténuant ainsi les risques d’écoute clandestine et d’attaques d’interception.

Les administrateurs peuvent également configurer les systèmes Windows 11 pour bloquer automatiquement l’envoi de données NTLM via SMB sur les connexions sortantes distantes afin de contrecarrer les attaques par transmission de hachage, par relais NTLM ou par craquage de mot de passe, à partir de Windows 11 Insider Preview Build 25951.

Avec Windows 11 Insider Preview Canary Build 25381, Redmond a également commencé à exiger la signature SMB (signatures de sécurité) par défaut pour toutes les connexions afin de se défendre contre les attaques de relais NTLM.

L’année dernière, en avril, Microsoft a révélé la phase finale de désactivation du protocole de partage de fichiers SMB1, vieux de plusieurs décennies, pour Windows 11 Home Insiders.

La société a également renforcé les défenses contre les attaques par force brute en septembre 2022 en introduisant un limiteur de taux d’authentification SMB conçu pour atténuer l’impact des tentatives d’authentification NTLM entrantes infructueuses.