Un ensemble de 21 vulnérabilités récemment découvertes affectent les routeurs Sierra OT/IoT et menacent les infrastructures critiques avec l'exécution de code à distance, les accès non autorisés, les scripts intersites, le contournement de l'authentification et les attaques par déni de service.

Les failles découvertes par Forescout Vedere Labs affectent les routeurs cellulaires Sierra Wireless AirLink et les composants open source comme TinyXML et OpenNDS (open Network Demarcation Service).

Les routeurs AirLink sont très appréciés dans le domaine des applications industrielles et critiques en raison de leur connectivité 3G/4G/5G et WiFi hautes performances et de leur connectivité multi-réseau.

Divers modèles sont utilisés dans des scénarios complexes tels que le Wi-Fi pour les passagers dans les systèmes de transport en commun, la connectivité des véhicules pour les services d'urgence, la connectivité Gigabit longue portée pour les opérations sur le terrain et diverses autres tâches gourmandes en performances.

Forescout affirme que les routeurs Sierra se trouvent dans les systèmes gouvernementaux, les services d'urgence, les installations d'énergie, de transport, d'eau et de traitement des eaux usées, les unités de fabrication et les organismes de santé.

Failles et impact

Les chercheurs de Forescout ont découvert 21 nouvelles vulnérabilités dans les routeurs cellulaires Sierra AirLink et les composants TinyXML et OpenNDS, qui font également partie d'autres produits.

Un seul des problèmes de sécurité a été jugé critique, huit d’entre eux ont reçu un score de gravité élevé et une douzaine présentent un risque moyen.

Les vulnérabilités les plus remarquables sont résumées ci-dessous :

- CVE-2023-41101 (Exécution de code à distance dans OpenDNS – score de gravité critique de 9,6)

- CVE-2023-38316 (Exécution de code à distance dans OpenDNS – score de gravité élevé de 8,8)

- CVE-2023-40463 (Accès non autorisé dans ALEOS – score de gravité élevé de 8,1)

- CVE-2023-40464 (Accès non autorisé dans ALEOS – score de gravité élevé de 8,1)

- CVE-2023-40461 (Cross Site Scripting dans ACEmanager – score de gravité élevé de 8,1)

- CVE-2023-40458 (Déni de service dans ACEmanager – score de gravité élevé de 7,5)

- CVE-2023-40459 (Déni de service dans ACEmanager – score de gravité élevé de 7,5)

- CVE-2023-40462 (Déni de service dans ACEmanager lié à TinyXML – score de gravité élevé de 7,5)

- CVE-2023-40460 (Cross Site Scripting dans ACEmanager – score de gravité élevé de 7,1)

Pour au moins cinq des failles ci-dessus, les attaquants n’ont pas besoin d’authentification pour les exploiter. Pour plusieurs autres affectant OpenNDS, l'authentification n'est probablement pas requise, car les scénarios d'attaque courants impliquent des clients tentant de se connecter à un réseau ou à un service.

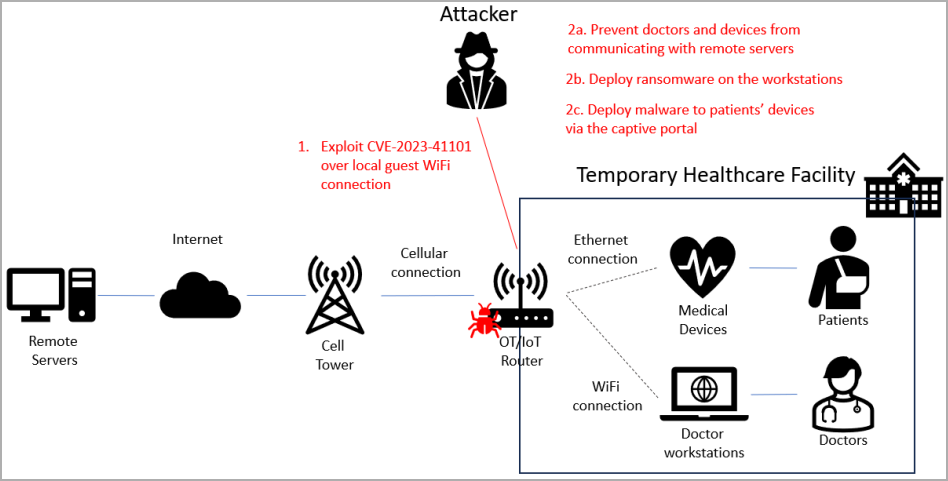

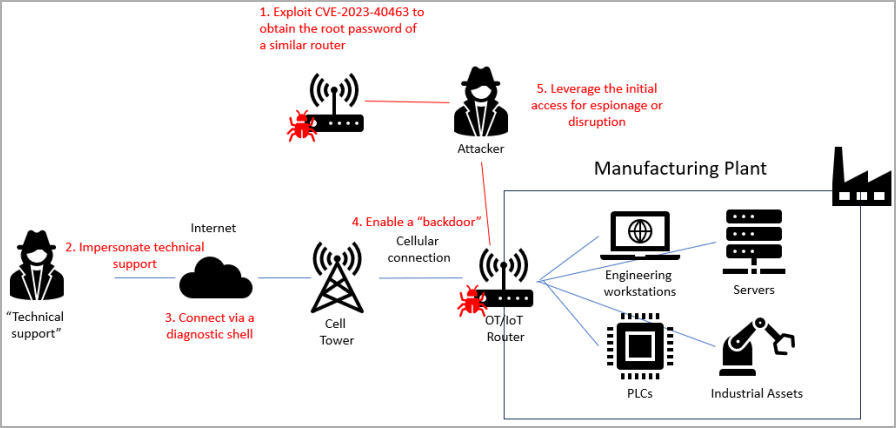

Selon les chercheurs, un attaquant pourrait exploiter certaines vulnérabilités « pour prendre le contrôle total d’un routeur OT/IoT dans une infrastructure critique ». La compromission pourrait entraîner une interruption du réseau, permettre l'espionnage ou un déplacement latéral vers des actifs plus importants et le déploiement de logiciels malveillants.

« Outre les attaquants humains, ces vulnérabilités peuvent également être utilisées par les botnets pour se propager automatiquement, communiquer avec des serveurs de commande et de contrôle, ainsi que réaliser des attaques DoS », expliquent les chercheurs.

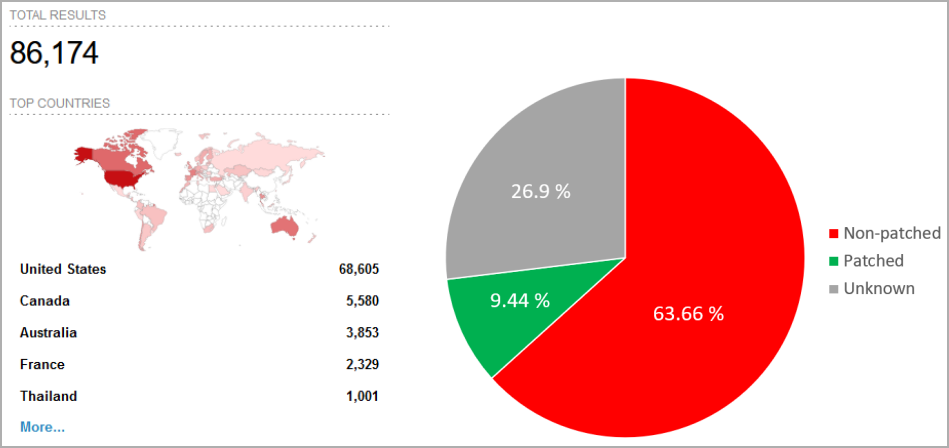

Après avoir effectué une analyse du moteur de recherche Shodan pour les appareils connectés à Internet, les chercheurs de Forescout ont découvert plus de 86 000 routeurs AirLink exposés en ligne dans des organisations critiques engagées dans la distribution d'électricité, le suivi des véhicules, la gestion des déchets et les services de santé nationaux.

Environ 80 % des systèmes exposés se trouvent aux États-Unis, suivis du Canada, de l'Australie, de la France et de la Thaïlande.

Parmi eux, moins de 8 600 ont appliqué des correctifs aux vulnérabilités révélées en 2019, et plus de 22 000 sont exposés à des attaques de l’homme du milieu en raison de l’utilisation d’un certificat SSL par défaut.

Conseils de remédiation

L'action recommandée pour les administrateurs est de mettre à niveau vers ALEOS (AirLink Embedded Operating System). version 4.17.0qui corrige tous les défauts, ou du moins ALEOS 4.9.9qui contient tous les correctifs, à l'exception de ceux affectant les portails captifs OpenNDS qui établissent une barrière entre l'Internet public et un réseau local.

Le projet OpenNDS a également publié des mises à jour de sécurité pour les vulnérabilités affectant le projet open source, avec version 10.1.3.

Notez que TinyXML est désormais un abandonware, il n'y aura donc aucun correctif pour la vulnérabilité CVE-2023-40462 qui affecte le projet.

Forescout recommande également de prendre les mesures supplémentaires suivantes pour une protection renforcée :

- Modifiez les certificats SSL par défaut dans les routeurs Sierra Wireless et les appareils similaires.

- Désactivez ou restreignez les services non essentiels tels que les portails captifs, Telnet et SSH.

- Implémentez un pare-feu d'application Web pour protéger les routeurs OT/IoT contre les vulnérabilités Web.

- Installez un IDS compatible OT/IoT pour surveiller le trafic réseau externe et interne à la recherche de failles de sécurité.

Forescout a publié un rapport technique qui explique les vulnérabilités et les conditions qui permettent de les exploiter.4

Selon l'entreprise, les acteurs malveillants ciblent de plus en plus les routeurs et les environnements d'infrastructure réseau, lançant des attaques avec des logiciels malveillants personnalisés qui utilisent les appareils à des fins de persistance et d'espionnage.

Pour les cybercriminels, les routeurs sont généralement un moyen de proxyer le trafic malveillant ou d'augmenter la taille de leur botnet.