Le FBI a mis en garde contre une nouvelle tendance dans les attaques de ransomwares, où plusieurs souches sont déployées sur les réseaux des victimes pour chiffrer les systèmes en moins de deux jours.

L’avertissement du FBI se présente sous la forme d’une notification du secteur privé motivée par les tendances observées à partir de juillet 2023.

L’agence fédérale chargée de l’application de la loi explique que les affiliés et les opérateurs de ransomwares ont été observés en utilisant deux variantes distinctes lorsqu’ils ciblent les organisations victimes. Les variantes utilisées dans ces doubles attaques de ransomware incluent AvosLocker, Diamond, Hive, Karakurt, LockBit, Quantum et Royal.

« Cette utilisation de deux variantes de ransomware a entraîné une combinaison de cryptage de données, d’exfiltration et de pertes financières liées au paiement de rançons. » le FBI a dit.

« Une deuxième attaque de ransomware contre un système déjà compromis pourrait nuire considérablement aux entités victimes. »

48 heures entre les attaques de ransomware

Contrairement au passé, où les groupes de ransomwares nécessitaient généralement un minimum de 10 jours pour exécuter de telles attaques, la grande majorité des incidents de ransomware ciblant la même victime se produisent désormais dans un délai de seulement 48 heures les uns des autres, selon les données du FBI.

Le PDG et co-fondateur de Coveware, Bill Siegel, a également déclaré à BleepingComputer que le double cryptage existe depuis des années, certaines entreprises étant confrontées à une nouvelle extorsion car l’acteur menaçant ne fournit pas de décrypteurs pour les deux attaques de ransomware.

« Certains groupes d’acteurs malveillants utilisent intentionnellement deux variantes différentes pour chaque attaque. Par exemple, nous voyons régulièrement MedusaLocker et Globalmposter utilisés en même temps par le même acteur malveillant sur une seule victime », a déclaré Siegel.

« Situations dans lesquelles le courtier d’accès initial vend l’accès au réseau à deux affiliés de ransomware différents qui utilisent des marques différentes de ransomware. Les deux affiliés sont alors dans le réseau, impactant les machines situées à proximité l’une de l’autre. »

En outre, le FBI affirme qu’à partir du début de 2022, plusieurs gangs de ransomwares ont commencé à ajouter du nouveau code à leurs outils personnalisés de vol de données, leurs essuie-glaces et leurs logiciels malveillants pour échapper à la détection.

Dans d’autres incidents, des logiciels malveillants contenant une fonctionnalité d’effacement des données ont été configurés pour rester inactifs sur les systèmes compromis jusqu’à une durée prédéterminée. À ce stade, il s’exécuterait pour détruire les données sur les réseaux des cibles à intervalles périodiques.

Violé trois fois en deux mois

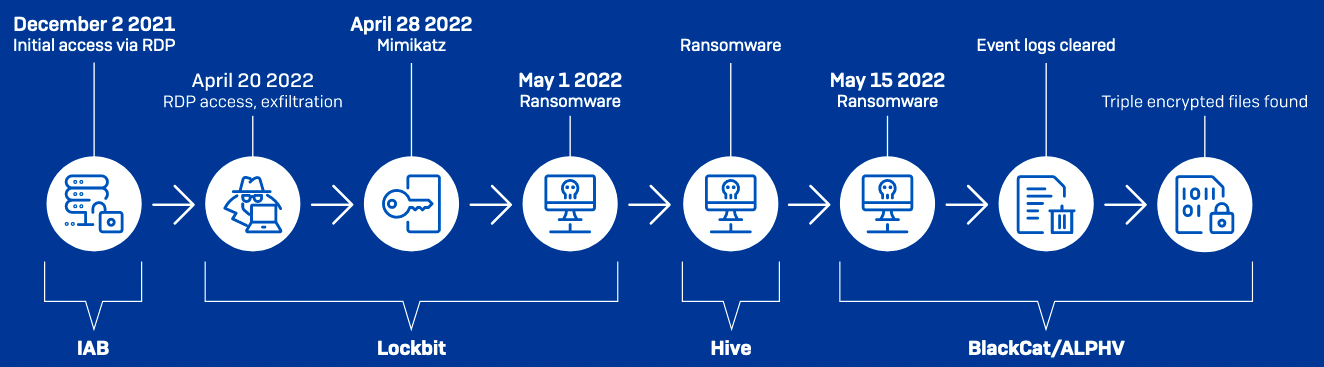

Lors d’une de ces attaques qui a débuté l’année dernière, en avril, un équipementier automobile a été victime d’attaques à trois reprises par LockBit, Hive et ses filiales ALPHV/BlackCat en seulement deux mois, selon les intervenants de Sophos X-Ops.

Alors que l’organisation victime était occupée à restaurer les systèmes cryptés avec les ransomwares LockBit et Hive après la première violation, un affilié d’ALPHV/BlackCat s’est connecté à des appareils précédemment compromis pour voler des données et, une fois de plus, verrouiller les fichiers avec son propre crypteur.

Pire encore, les intervenants ont découvert que certains fichiers de la victime avaient été cryptés jusqu’à cinq fois.

« Comme l’attaque Hive a commencé 2 heures après Lockbit, le ransomware Lockbit était toujours en cours d’exécution. Les deux groupes ont donc continué à trouver des fichiers sans extension signifiant qu’ils étaient cryptés », a déclaré l’équipe Sophos.

Comment se défendre contre les attaques de ransomwares

Le FBI conseille aux organisations de maintenir des liens étroits avec les bureaux extérieurs du FBI dans leur région. Ces relations permettront au FBI de contribuer à l’identification des vulnérabilités et à l’atténuation des activités liées aux menaces potentielles.

Il est également conseillé aux défenseurs des réseaux d’appliquer les mesures d’atténuation incluses dans la notification du FBI sur l’industrie privée publiée jeudi pour limiter l’utilisation par les attaquants de techniques courantes de découverte du système et du réseau et réduire le risque d’attaques de ransomware.

Ils sont invités à maintenir tous les systèmes à jour et à effectuer des analyses approfondies de leurs infrastructures pour identifier les portes dérobées ou les vulnérabilités potentielles introduites par les attaquants comme des sécurités qui leur permettraient de retrouver l’accès au réseau si leur accès est bloqué.

Les défenseurs doivent également sécuriser les services tels que VNC, RDP et autres solutions d’accès à distance accessibles depuis des sources externes. L’accès doit être restreint uniquement via VPN et accordé exclusivement aux comptes dotés de mots de passe forts et d’une authentification multifacteur (MFA) renforcée.

Une autre pratique recommandée inclut la segmentation du réseau, où les serveurs critiques sont isolés au sein des VLAN pour améliorer la sécurité. De plus, il est crucial d’effectuer des analyses et des audits complets sur l’ensemble du réseau pour identifier les appareils vulnérables à l’exploitation en raison du manque de correctifs nécessaires.