Les sites de négociation Tor et de fuite de données de l’opération de rançongiciel Ragnar Locker ont été saisis jeudi matin dans le cadre d’une opération internationale d’application de la loi.

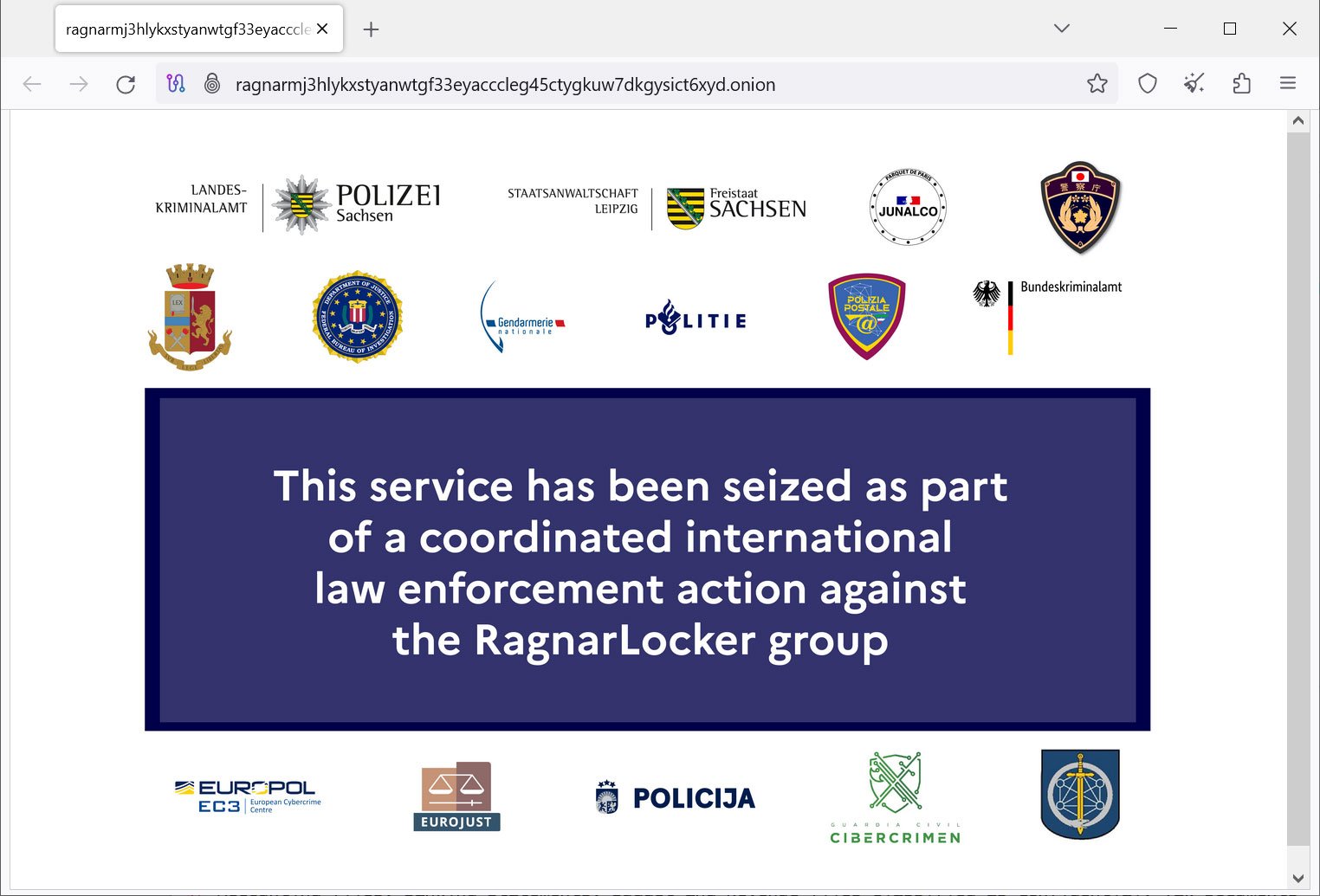

BleepingComputer a confirmé que la visite de l’un ou l’autre site Web affiche désormais un message de saisie indiquant qu’un large éventail de forces de l’ordre internationales des États-Unis, d’Europe, d’Allemagne, de France, d’Italie, du Japon, d’Espagne, des Pays-Bas, de la République tchèque et de Lettonie étaient impliquées dans l’opération.

« Ce service a été saisi dans le cadre d’une action coordonnée des forces de l’ordre contre le groupe Ragnar Locker », peut-on lire dans le message.

Un porte-parole d’Europol a confirmé que le message de saisie est légitime dans le cadre d’une action en cours visant le gang du ransomware Ragnar Locker et qu’un communiqué de presse sera publié demain. Le FBI a refusé de commenter.

Qui est Ragnar Locker

Ragnar Locker (alias Ragnar_Locker et RagnarLocker) est actuellement l’une des opérations de ransomware les plus anciennes, lancée fin 2019 alors qu’elle commençait à cibler l’entreprise.

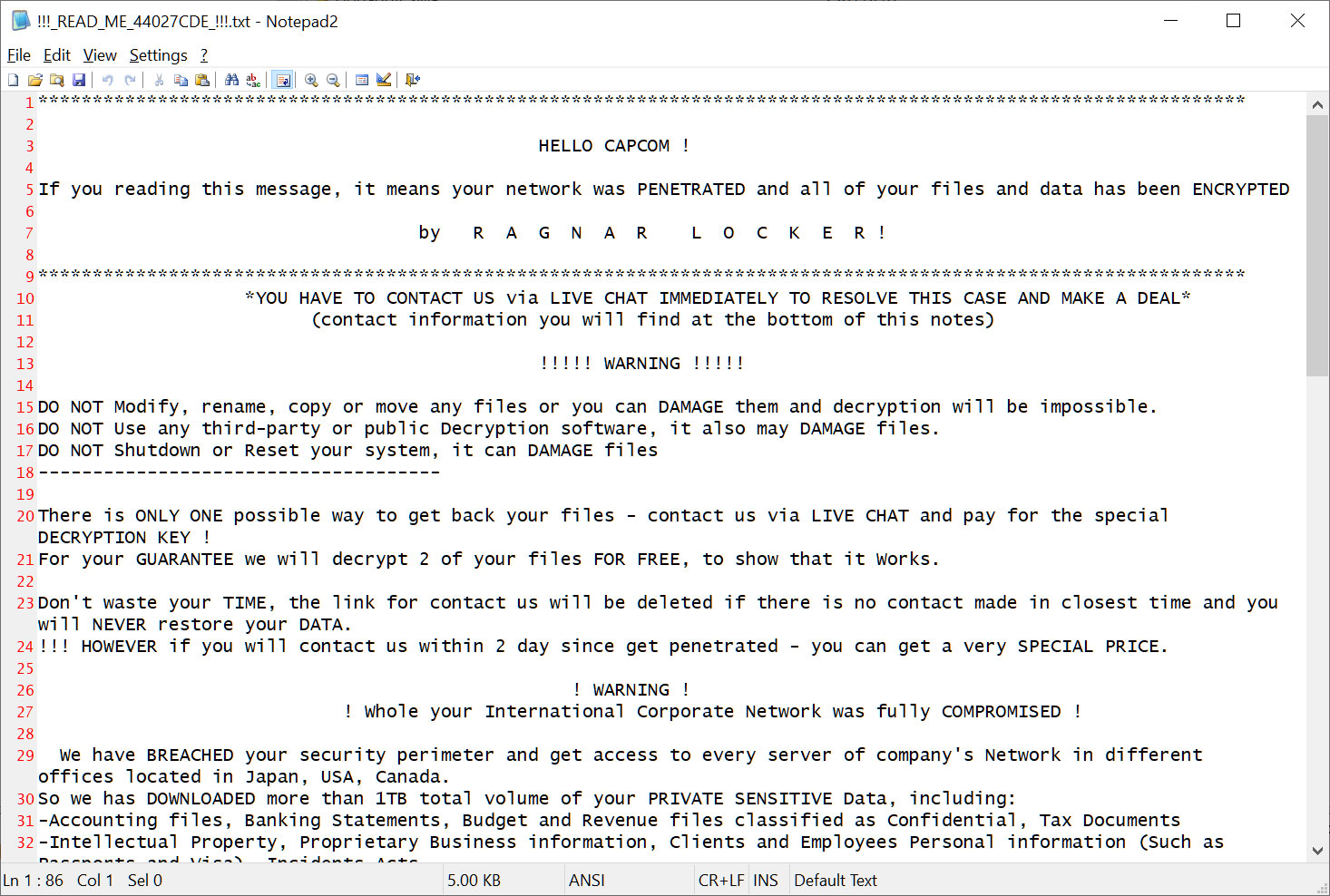

Comme d’autres opérations de ransomware, Ragnar Locker violerait les réseaux d’entreprise, se propagerait latéralement à d’autres appareils tout en récoltant des données, puis chiffrerait les ordinateurs du réseau.

Les fichiers cryptés et les données volées ont été utilisés comme levier dans des stratagèmes de double extorsion pour faire pression sur la victime pour qu’elle paie.

Cependant, contrairement à la plupart des opérations modernes, Ragnar Locker n’était pas considéré comme un Ransomware-as-a-Service qui recrutait activement des filiales extérieures pour pénétrer dans les réseaux et déployer le ransomware, gagnant ainsi une part des revenus.

Au lieu de cela, Ragnar Locker était semi-privé, ce qui signifie qu’ils ne faisaient pas activement la promotion de leur opération de recrutement d’affiliés, mais travaillaient avec des pentesters externes pour pénétrer dans les réseaux.

Le groupe de ransomwares mène également de pures attaques de vol de données plutôt que de déployer un chiffreur, en utilisant son site de fuite de données pour extorquer la victime.

Selon un chercheur en cybersécurité Équipe MalwareHunterRagnarLocker a plus récemment opté pour l’utilisation d’un chiffreur VMware ESXi basé sur le code source divulgué de Babuk.

Cependant, une nouvelle opération de ransomware nommée DarkAngels a été observée utilisant le chiffreur ESXi original de Ragnar Locker dans une attaque contre le géant industriel Johnson Controls.

On ne sait pas si cette nouvelle opération est une émanation de Ragnar Locker, ou un changement de nom, ou s’ils ont acheté le code source.

L’opération ransomware est responsable de nombreuses attaques très médiatisées au fil des ans, notamment Energias de Portugal (EDP), Capcom, Campari, Dassault Falcon Jet, ADATA et la ville d’Anvers, en Belgique.

Ce fut une mauvaise semaine pour les opérations de ransomware et une victoire pour les forces de l’ordre et la cybersécurité. En plus de la saisie de RagnarLocker, la Cyber Alliance ukrainienne a piraté l’opération Trigona Ransomware et récupéré des données avant d’effacer ses serveurs.

L’UCA déclare qu’elle partagera les données du gang de ransomwares avec les forces de l’ordre.