Le pare-feu et la prévention DDoS de Cloudflare peuvent être contournés grâce à un processus d’attaque spécifique qui exploite les failles logiques des contrôles de sécurité entre locataires.

Ce contournement pourrait faire peser une lourde charge sur les clients de Cloudflare, rendant les systèmes de protection de la société Internet moins efficaces.

Pour aggraver les choses, la seule condition requise pour l’attaque est que les pirates informatiques créent un compte Cloudflare gratuit, qui est utilisé dans le cadre de l’attaque.

Il convient toutefois de noter que les attaquants doivent connaître l’adresse IP d’un serveur web ciblé pour exploiter ces failles.

Cloudflare et Cloudflare

Chercheur de Certitude Stefan Proksch a découvert que la source du problème est la stratégie de Cloudflare consistant à utiliser une infrastructure partagée qui accepte les connexions de tous les locataires.

Plus précisément, l’analyste a identifié deux vulnérabilités dans le système ayant un impact sur les « extractions d’origine authentifiées » et la « liste d’adresses IP Cloudflare autorisées » de Cloudflare.

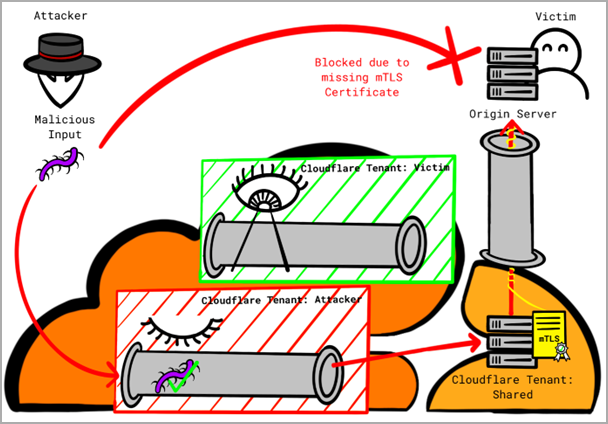

Authenticated Origin Pulls est une fonctionnalité de sécurité fournie par Cloudflare pour garantir que les requêtes HTTP envoyées à un serveur d’origine proviennent de Cloudflare et non d’un attaquant.

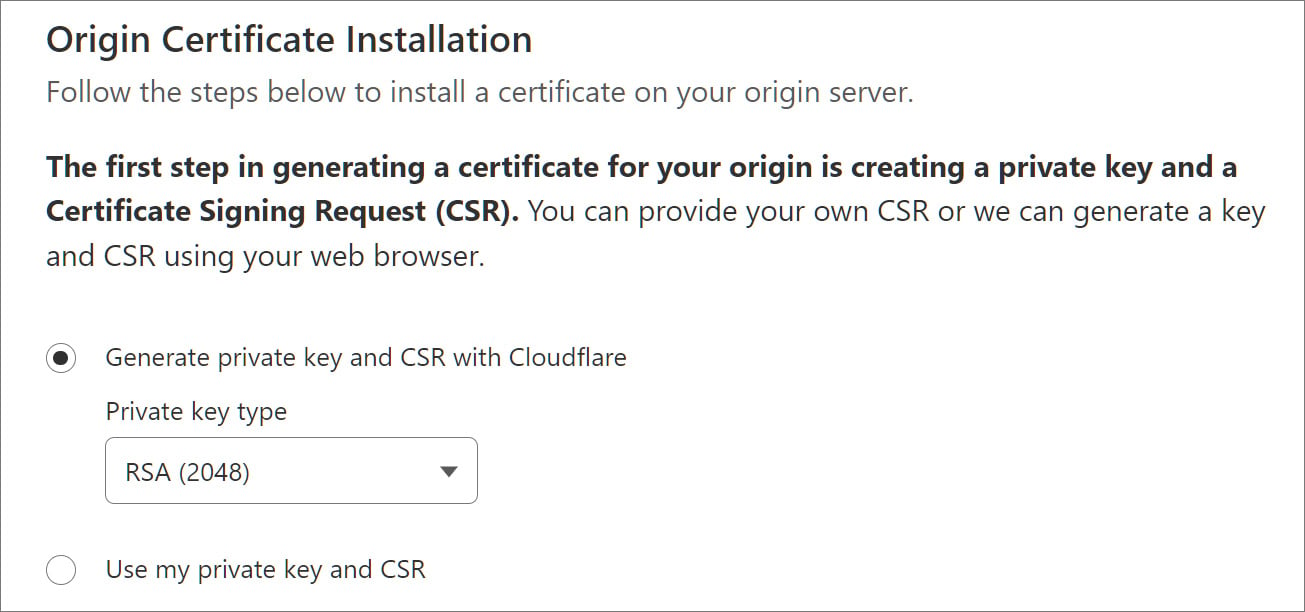

Lors de la configuration de cette fonctionnalité, les clients peuvent télécharger leurs certificats à l’aide d’une API ou en générer un via Cloudflare, la méthode par défaut et la plus simple.

Une fois configuré, Cloudflare utilise le certificat SSL/TLS pour authentifier toute requête HTTP(S) entre les proxys inverses du service et le serveur d’origine du client, empêchant ainsi les requêtes non autorisées d’accéder au site Web.

Cependant, comme l’explique Proksch, les attaquants peuvent contourner cette protection car Cloudflare utilise un certificat partagé pour tous les clients au lieu d’un certificat spécifique au locataire, ce qui autorise toutes les connexions provenant de Cloudflare.

« Un attaquant peut configurer un domaine personnalisé avec Cloudflare et pointer l’enregistrement DNS A vers l’adresse IP de la victime », explique Proksch.

« L’attaquant désactive ensuite toutes les fonctionnalités de protection de ce domaine personnalisé dans son locataire et tunnelise ses attaques via l’infrastructure Cloudflare. »

« Cette approche permet aux attaquants de contourner les fonctions de protection par la victime. »

Le problème découlant de cette lacune logique est que les attaquants disposant d’un compte Cloudflare peuvent diriger le trafic malveillant vers d’autres clients Cloudflare ou acheminer leurs attaques via l’infrastructure de l’entreprise.

Proksch affirme que le seul moyen d’atténuer cette faiblesse est d’utiliser des certificats personnalisés plutôt que ceux générés par Cloudflare.

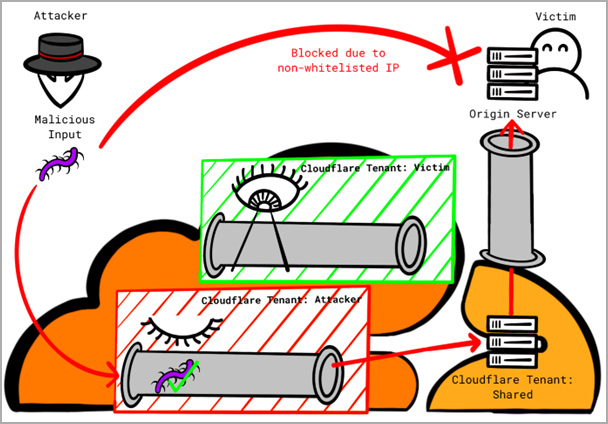

Le deuxième problème concerne les adresses IP Cloudflare de la liste autorisée de Cloudflare, une mesure de sécurité qui autorise uniquement le trafic provenant de la plage d’adresses IP de Cloudflare à atteindre les serveurs d’origine des clients.

Encore une fois, un attaquant peut exploiter une faille dans la logique en créant un domaine avec Cloudflare et en faisant pointer l’enregistrement DNS A de son domaine vers l’adresse IP du serveur de la victime cible.

Ensuite, ils désactivent toutes les fonctionnalités de protection du domaine personnalisé et acheminent le trafic malveillant via l’infrastructure de Cloudflare, qui sera considérée comme fiable du point de vue de la victime et, par conséquent, autorisée.

Proksch a également partagé une preuve de concept avec des détails de configuration pour démontrer à quel point il est facile de contourner les protections Cloudflare en exploitant les failles.

Certitude propose les mesures de défense suivantes contre ces attaques :

- Utilisez un certificat personnalisé pour configurer le mécanisme « Authenticated Origin Pulls » au lieu du certificat partagé de Cloudflare.

- Utilisez Cloudflare Aegis (si disponible) pour définir une plage d’adresses IP de sortie plus spécifique dédiée à chaque client.

Les chercheurs Florian Schweitzer et Stefan Proksch, qui ont découvert les failles logiques, l’ont signalé à Cloudflare via HackerOne le 16 mars 2023, mais le problème a été classé comme « informatif ».

BleepingComputer a contacté Cloudflare pour lui demander s’il était prévu de mettre en œuvre des mécanismes de protection supplémentaires ou d’avertir les clients présentant des configurations potentiellement risquées, mais nous n’avons pas encore reçu de réponse.