Un nouveau malware nommé « Agent Raccoon » (ou Agent Racoon) est utilisé dans des cyberattaques contre des organisations aux États-Unis, au Moyen-Orient et en Afrique.

Les attaquants seraient des acteurs menaçants d'États-nations découverts par l'unité 42 du réseau Palo Alto, qui rapporte avoir vu des victimes dans divers secteurs, notamment le gouvernement, les télécommunications, l'éducation, l'immobilier, la vente au détail et les organisations à but non lucratif.

« Nous évaluons avec un niveau de confiance moyen que ce groupe d'activités de menace s'aligne sur les acteurs de menace liés aux États-nations en raison de la nature des organisations qui ont été compromises, des TTP observés et de la personnalisation de l'ensemble d'outils », expliquent les chercheurs de l'Unité 42.

« Nous n'avons pas confirmé l'existence d'un État-nation ou d'un groupe menaçant en particulier. »

Le choix des cibles, la nature des outils déployés, les méthodes d'exfiltration des données, le renseignement ciblé et le caractère secret des attaques suggèrent que leur objectif est l'espionnage.

Porte dérobée de l'agent Raccoon

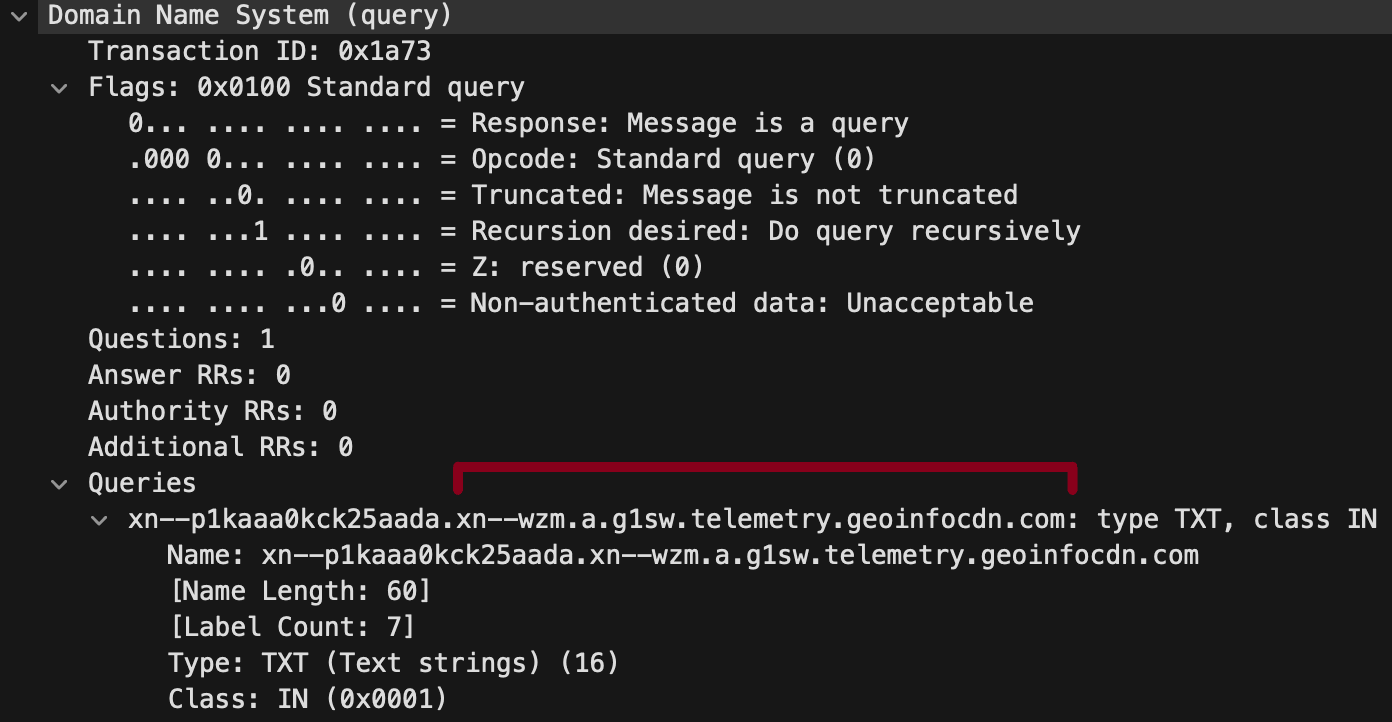

Agent Raccoon est un malware .NET déguisé en Google Update ou Microsoft OneDrive Updater qui exploite le protocole DNS (Domain Name Service) pour établir un canal de communication secret avec l'infrastructure C2 (commande et contrôle) des attaquants.

La porte dérobée construit des requêtes avec des sous-domaines codés en Punycode à des fins d'évasion, tout en incluant également des valeurs aléatoires pour rendre les communications plus difficiles à suivre.

Notes de l'unité 42 que même si le malware lui-même ne dispose pas d'un mécanisme de persistance, leurs observations suggèrent qu'il est exécuté par des tâches planifiées.

Le logiciel malveillant est capable d'exécuter des commandes à distance, de télécharger et de télécharger des fichiers et de fournir un accès à distance au système infecté.

Les analystes notent également qu'ils ont capturé différents échantillons d'Agent Raccoon avec de légères variations de code et des optimisations dans ses paramètres, ce qui indique que les auteurs du malware le développent activement et l'adaptent à des exigences opérationnelles spécifiques.

Autres outils uniques

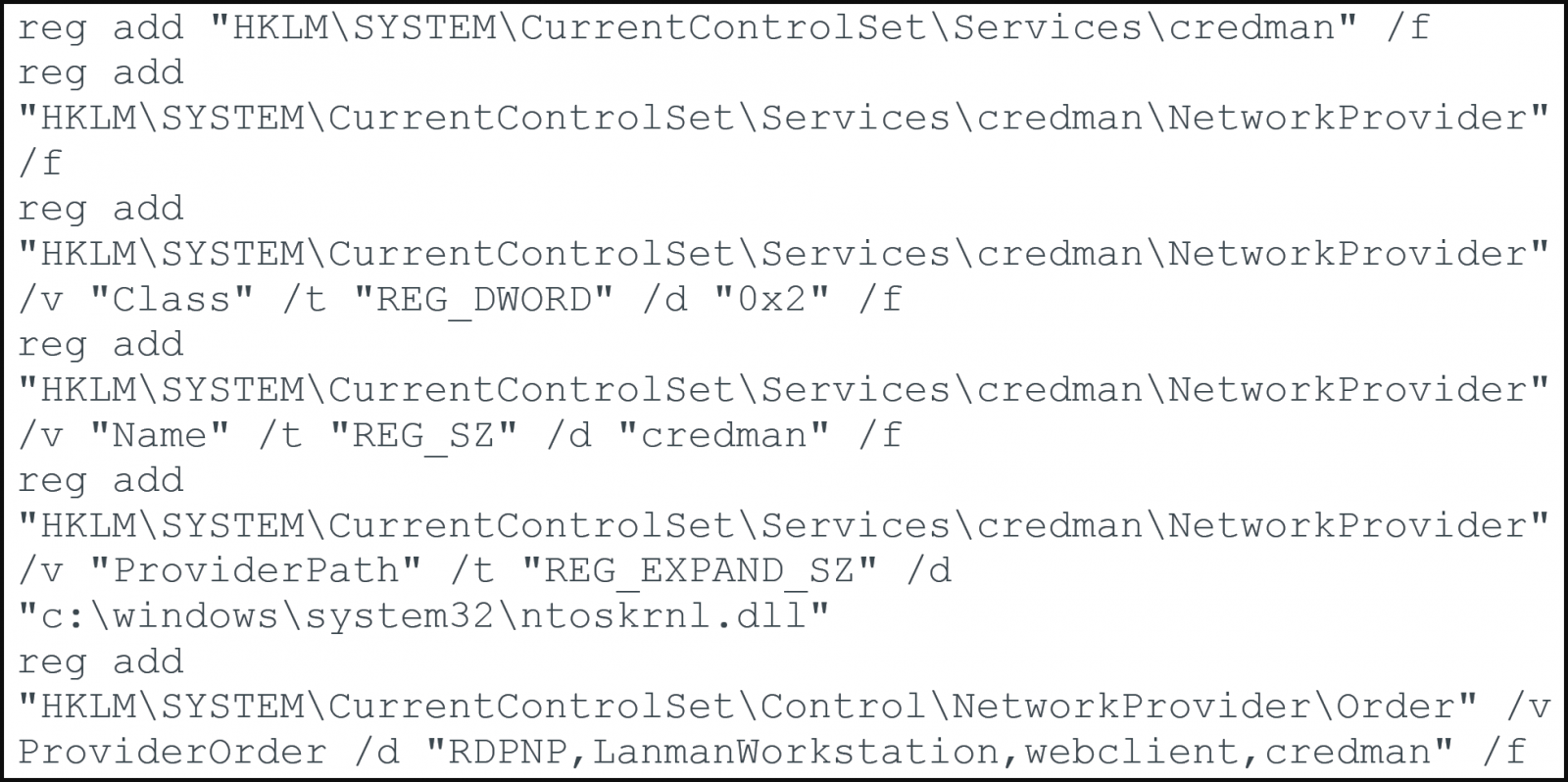

Outre l'agent Raccoon, les attaquants ont également utilisé une version personnalisée de l'utilitaire de dumping d'informations d'identification Mimikatz, nommée « Mimilite », et un voleur d'informations d'identification DLL imitant le module du fournisseur de réseau Windows, nommé « Ntospy ».

Ntospy s'enregistre en tant que module de fournisseur de réseau légitime nommé « credman » pour détourner le processus d'authentification et capturer les informations d'identification de l'utilisateur, une méthode d'attaque bien documentée.

Cet outil utilise également des noms de fichiers qui ressemblent aux fichiers Microsoft Update et stocke les informations d'identification interceptées sous forme de texte brut localement sur l'appareil piraté.

Enfin, les attaquants utilisent des composants logiciels enfichables PowerShell pour voler des e-mails sur les serveurs Microsoft Exchange ou voler les dossiers de profil itinérant des victimes, en compressant le répertoire avec 7-Zip pour plus d'efficacité et de furtivité.

Le processus d’exfiltration d’e-mails observé impliquait des critères de recherche distincts pour chaque boîte de réception, indiquant une approche ciblée de collecte de données qui correspond au profil opérationnel présumé d’espionnage.

Le groupe d'activités inconnu présente des chevauchements notables avec un autre acteur menaçant que l'unité 42 suit sous le nom de « CL-STA-0043 », qui est caractérisé comme un acteur menaçant d'État-nation avec une confi moyenne.