Les acteurs de la menace exploitent la vulnérabilité « Citrix Bleed », identifiée comme CVE-2023-4966, pour cibler les organisations gouvernementales, techniques et juridiques dans les Amériques, en Europe, en Afrique et dans la région Asie-Pacifique.

Des chercheurs de Rapport obligatoire que quatre campagnes en cours ciblent les appliances Citrix NetScaler ADC et Gateway vulnérables, avec des attaques en cours depuis fin août 2023.

La société de sécurité a constaté des activités post-exploitation liées au vol d’identifiants et aux mouvements latéraux, avertissant que l’exploitation laisse derrière elle des preuves médico-légales limitées, ce qui rend ces attaques particulièrement furtives.

Saignement Citrix

La vulnérabilité Citrix Bleed CVE-2023-4966 a été révélée le 10 octobre comme une faille de gravité critique affectant Citrix NetScaler ADC et NetScaler Gateway, permettant l’accès à des informations sensibles sur les appareils.

Une semaine après la mise à disposition d’un correctif, Mandiant a révélé que la faille était un jour zéro exploitée activement depuis fin août, les pirates l’exploitant pour détourner les sessions authentifiées existantes et contourner la protection multifactorielle.

Les attaquants ont utilisé des requêtes HTTP GET spécialement conçues pour forcer l’appliance à renvoyer le contenu de la mémoire système, qui inclut un cookie de session Netscaler AAA valide émis après l’authentification et après les vérifications MFA.

Les pirates qui volent ces cookies d’authentification peuvent alors accéder à l’appareil sans effectuer à nouveau une vérification MFA.

Citrix a ensuite envoyé un deuxième avertissement aux administrateurs, les invitant à sécuriser leurs systèmes contre les attaques en cours, qui étaient de faible complexité et ne nécessitaient aucune interaction de l’utilisateur.

Le 25 octobre, les chercheurs d’AssetNote ont publié un exploit de preuve de concept (PoC) démontrant comment pirater un compte NetScaler via le vol de jetons de session.

Attaques en cours

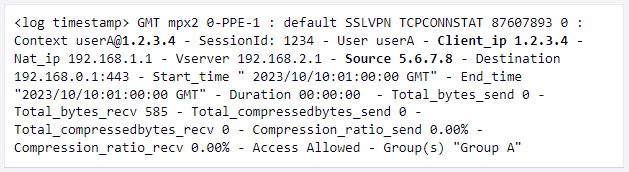

Mandiant explique que l’absence de journalisation sur les appliances rend difficile l’enquête sur l’exploitation de CVE-2023-3966, nécessitant des pare-feu d’application Web (WAF) et d’autres appareils de surveillance du trafic réseau pour enregistrer le trafic et déterminer si un périphérique a été exploité.

À moins qu’un réseau n’utilise ce type de surveillance avant une attaque, cela empêche toute analyse historique et limite les chercheurs à des observations en temps réel.

Même après l’exploitation, les attaquants restent furtifs, employant des techniques de subsistance et des outils administratifs courants tels que net.exe et netscan.exe pour se fondre dans les opérations quotidiennes.

Mandiant a pu identifier les tentatives d’exploitation et les détournements de session via l’une des voies suivantes :

- Analyse des requêtes WAF: Les requêtes adressées au point de terminaison vulnérable peuvent être enregistrées par les outils WAF.

- Surveillance des modèles de connexion: Les incompatibilités d’adresses IP client et source et les sessions multiples à partir de la même adresse IP écrites dans les fichiers ns.log sont des signes d’accès non autorisé potentiel.

- Corrélation du registre Windows: La corrélation des entrées du registre Windows sur les systèmes Citrix VDA avec les données ns.log permet de retracer l’origine de l’attaquant.

- Inspection de vidage de mémoire: Les fichiers de vidage de mémoire du processus NSPPE peuvent être analysés à la recherche de chaînes inhabituellement longues contenant des caractères répétitifs, ce qui peut indiquer des tentatives d’exploitation.

Objectifs d’attaque

Après avoir exploité CVE-2023-4966, les attaquants se sont lancés dans une reconnaissance du réseau, volant les informations d’identification du compte et se déplaçant latéralement via RDP.

Les outils utilisés par les acteurs malveillants à cette phase sont les suivants :

- net.exe – Reconnaissance Active Directory (AD)

- netscan.exe – dénombrement du réseau interne.

- 7 fermetures éclair – créer une archive segmentée cryptée pour compresser les données de reconnaissance

- certutil – encoder (base64) et décoder les fichiers de données et déployer des portes dérobées

- e.exe et d.dll – charger dans la mémoire du processus LSASS et créer des fichiers de vidage de la mémoire

- sh3.exe – exécutez la commande Mimikatz LSADUMP pour l’extraction des informations d’identification

- FEU LIBRE – nouvelle porte dérobée .NET légère utilisant Slack pour la commande et le contrôle

- Atéra – Surveillance et gestion à distance

- N’importe quel bureau – Bureau à distance

- SplashTop – Bureau à distance

Bien que bon nombre des éléments ci-dessus soient courants dans les environnements d’entreprise, leur déploiement combiné peut être un signe de compromission, et des outils comme FREEFIRE sont des indications claires d’une violation.

Les chercheurs ont publié un Règle de Yara qui peut être utilisé pour détecter FREE FIRE sur un appareil.

Mandiant affirme que les quatre acteurs malveillants qui exploitent CVE-2023-4966 dans diverses campagnes présentent un certain chevauchement dans la phase post-exploitation.

Tous les quatre ont largement utilisé csvde.exe, certutil.exe, local.exe et nbtscan.exe, tandis que deux clusters d’activités ont été observés utilisant Mimikatz.

L’application des mises à jour de sécurité disponibles ne résout pas les violations existantes et une réponse complète aux incidents est donc nécessaire.

Pour obtenir des conseils sur la restauration du système, consultez Guide de remédiation de Mandiant.