[ad_1]

Mise à jour du 23/10/23 ajoutée à la fin expliquant la cause de la diminution des détections.

Le nombre d’appareils Cisco IOS XE détectés avec un implant de porte dérobée malveillante a chuté de plus de 50 000 appareils concernés à seulement quelques centaines après que les attaquants ont mis à jour la porte dérobée pour masquer les systèmes infectés des analyses.

Cette semaine, Cisco a averti que les pirates avaient exploité deux vulnérabilités du jour zéro, CVE-2023-20198 et CVE-2023-20273, pour pirater plus de 50 000 appareils Cisco IOS XE afin de créer des comptes d’utilisateurs privilégiés et d’installer un implant de porte dérobée LUA malveillant.

Cet implant LUA permet aux acteurs de la menace pour exécuter à distance des commandes au niveau de privilège 15le niveau de privilège le plus élevé sur l’appareil.

Cependant, cet implant n’inclut pas la persistance, ce qui signifie qu’un redémarrage supprimera la porte dérobée. Cependant, tous les utilisateurs locaux créés lors de l’attaque resteront.

Depuis la publication de cette nouvelle, les sociétés de cybersécurité et les chercheurs ont découvert qu’environ 60 000 des 80 000 appareils Cisco ISO XE exposés publiquement étaient infectés par cet implant.

Baisse mystérieuse des implants Cisco détectés

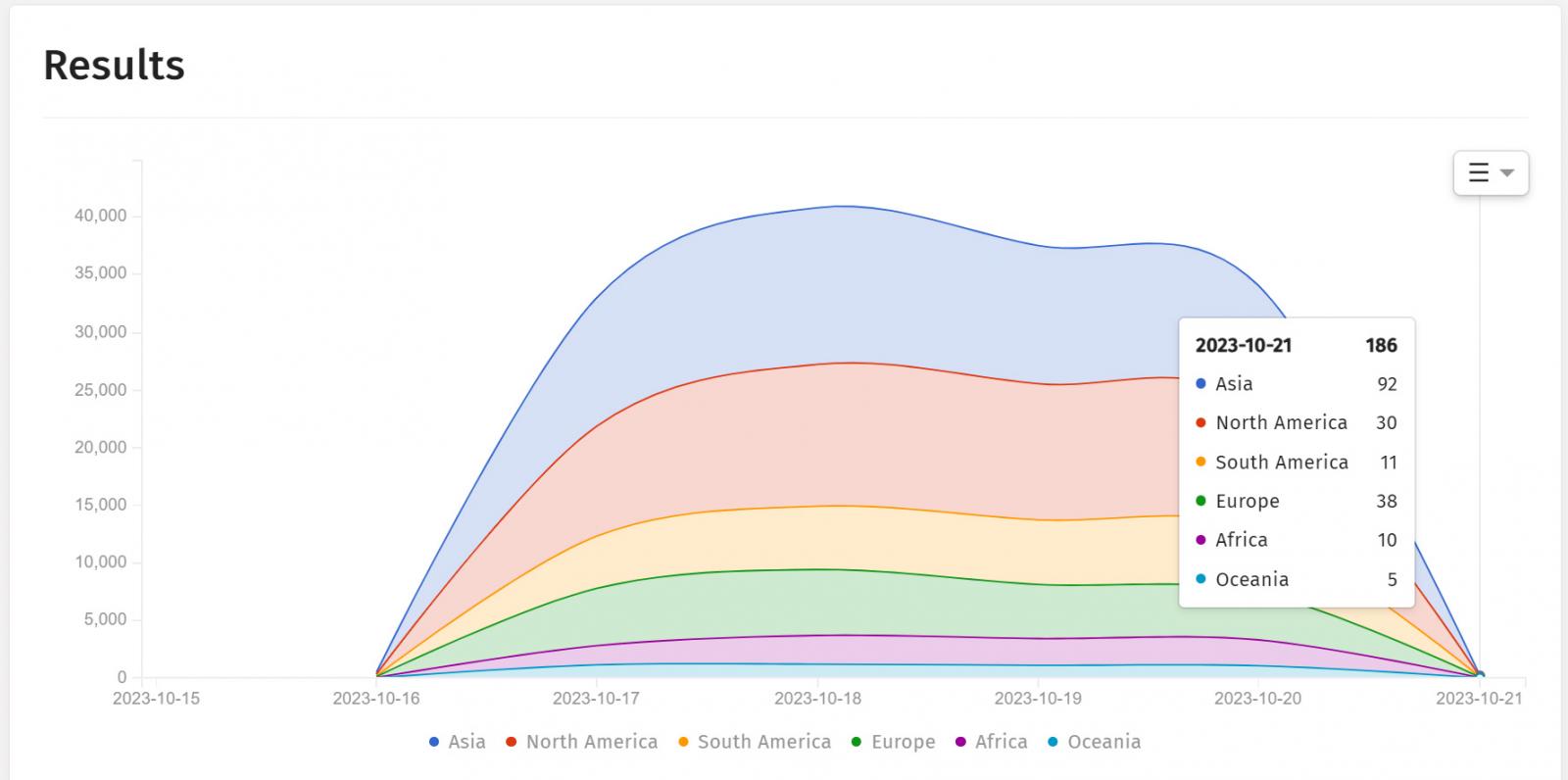

Samedi, plusieurs organisations de cybersécurité ont signalé que le nombre d’appareils Cisco IOS XE dotés d’un implant malveillant était mystérieusement tombé d’environ 60 000 appareils à seulement 100 à 1 200, en fonction des différentes analyses.

Le fondateur et directeur technique d’Onyphe, Patrice Auffret, a déclaré à BleepingComputer qu’il pensait que les acteurs menaçants à l’origine des attaques déployaient une mise à jour pour masquer leur présence, empêchant ainsi les implants d’être visibles dans les analyses.

« Pour le deuxième jour consécutif, nous constatons que le nombre d’implants a considérablement diminué en peu de temps (voir captures d’écran ci-jointes). En gros, ils semblent avoir été pratiquement tous redémarrés (car l’implant connu ne survit pas à un redémarrage). ou ont été mis à jour. »

« Nous pensons que c’est l’action de l’auteur de la menace initiale qui tente de résoudre un problème qui n’aurait pas dû exister depuis le début. Le fait que l’implant ait été si facile à détecter à distance était une erreur de sa part.

« Ils déploient probablement une mise à jour pour masquer leur présence. »

Piotr Kijewski, PDG de la Shadowserver Foundation, a également déclaré à BleepingComputer qu’ils avaient constaté une forte baisse du nombre d’implants depuis le 21/10, leurs analyses n’ayant détecté que 107 appareils dotés de l’implant malveillant.

« L’implant semble avoir été retiré ou mis à jour d’une manière ou d’une autre », a déclaré Kijewski à BleepingComputer par e-mail.

Une autre théorie partagée est qu’un pirate informatique au chapeau gris automatise le redémarrage des appareils Cisco IOS XE concernés pour effacer l’implant. UN une campagne similaire a été vue en 2018 lorsqu’un pirate informatique a affirmé avoir corrigé 100 000 routeurs MikroTik afin qu’ils ne puissent pas être utilisés à des fins de cryptojacking et de campagnes DDoS.

Cependant, Orange Cyberdefense CERT pour le groupe Orange a déclaré à BleepingComputer qu’il ne pensait pas qu’un hacker au chapeau gris soit à l’origine de la diminution des implants mais plutôt qu’il pourrait s’agir d’une nouvelle phase d’exploitation.

« Veuillez noter qu’une éventuelle étape de nettoyage des traces est en cours pour masquer l’implant (suite à l’exploitation du #CVE-2023-20198) » a tweeté Orange Cyberdefense CERT.

« Même si vous avez désactivé votre WebUI, nous vous recommandons de mener une enquête pour vous assurer qu’aucun utilisateur malveillant n’a été ajouté et que sa configuration n’a pas été modifiée. »

Enfin, chercheur en sécurité Daniel Card ont émis l’hypothèse que les nombreux dispositifs piratés avec des implants n’étaient qu’un leurre pour cacher les véritables cibles des attaques.

Malheureusement, à l’époque, nous ne disposons que de théories sur les causes de la réduction des détections.

Mise à jour du 23/10/23 :Aujourd’hui, la société de cybersécurité Fox-IT a expliqué que la baisse soudaine des implants détectés est due au fait que les acteurs malveillants ont déployé une nouvelle version de la porte dérobée sur les appareils Cisco IOS XE.

Selon Fox-IT, la nouvelle version de l’implant vérifie désormais un en-tête HTTP d’autorisation avant de répondre.

« Nous avons observé que l’implant placé sur des dizaines de milliers d’appareils Cisco a été modifié pour vérifier une valeur d’en-tête HTTP d’autorisation avant de répondre », lit-on dans le communiqué. Publication LinkedIn.

Comme les méthodes d’analyse précédentes n’utilisaient pas d’en-tête d’autorisation, il n’y avait aucune réponse de l’implant, donnant l’impression qu’il avait été retiré.

Cisco Talos a confirmé le changement dans les avis mis à jour [1, 2]partageant une nouvelle commande curl capable de détecter l’implant sur les appareils Cisco ISO XE à porte dérobée.

Cette commande est la même que la méthode précédemment partagée mais inclut désormais un en-tête « Autorisation » pour que l’implant réponde aux demandes :

curl -k -H "Authorization: 0ff4fbf0ecffa77ce8d3852a29263e263838e9bb" -X POST "https[:]//DEVICEIP/webui/logoutconfirm.html?logon_hash=1"

L’espace réservé DEVICEIP doit être remplacé par l’adresse IP de l’appareil que vous souhaitez vérifier pour l’implant.

Une fois que les chercheurs ont opté pour l’utilisation du nouvel en-tête « Autorisation », les analyses ont montré que 37 890 appareils Cisco ISO XE étaient désormais infectés par l’implant de porte dérobée malveillant.

[ad_2]