Les acteurs de la menace sont prompts à utiliser les exploits de preuve de concept (PoC) disponibles dans des attaques réelles, parfois aussi rapidement que 22 minutes après que les exploits soient rendus publics.

C'est ce que révèle le rapport sur la sécurité des applications de Cloudflare pour 2024, qui couvre l'activité entre mai 2023 et mars 2024 et met en évidence les tendances émergentes en matière de menaces.

Cloudflare, qui traite actuellement en moyenne 57 millions de requêtes HTTP par seconde, continue de constater une activité d'analyse accrue pour les CVE divulgués, suivie d'injections de commandes et de tentatives d'utilisation des PoC disponibles comme arme.

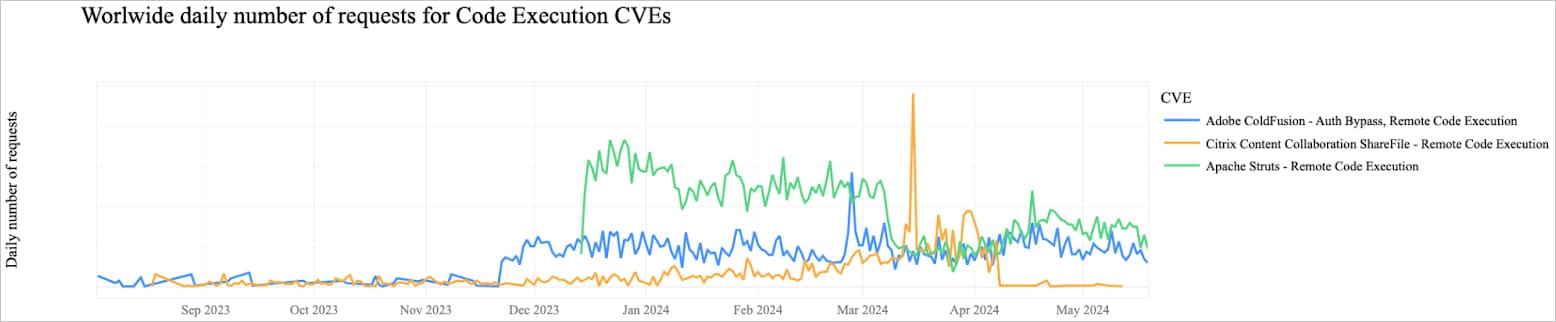

Au cours de la période examinée, les failles les plus ciblées étaient CVE-2023-50164 et CVE-2022-33891 dans les produits Apache, CVE-2023-29298, CVE-2023-38203 et CVE-2023-26360 dans Coldfusion et CVE-2023-35082 dans MobileIron.

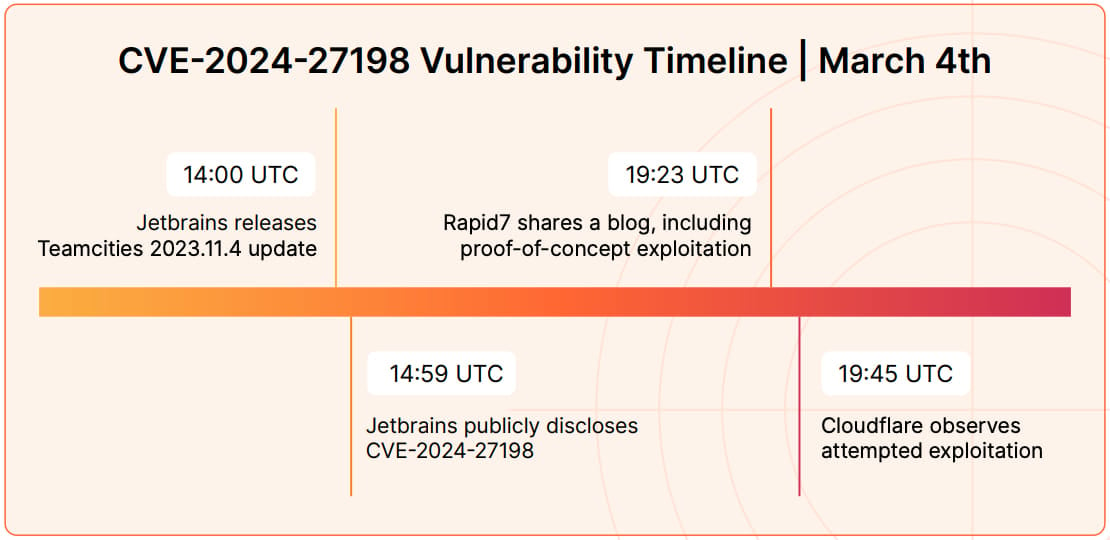

Un exemple caractéristique de l’augmentation de la vitesse de militarisation est CVE-2024-27198, une faille de contournement d’authentification dans JetBrains TeamCity.

Cloudflare a observé un cas d'attaquant déployant un exploit basé sur PoC 22 minutes après sa publication, ne laissant pratiquement aucune marge de manœuvre aux défenseurs pour une éventuelle correction.

L'entreprise Internet affirme que le seul moyen de lutter contre cette vitesse est d'utiliser l'assistance de l'IA pour développer rapidement des règles de détection efficaces.

« La vitesse d'exploitation des CVE divulgués est souvent plus rapide que la vitesse à laquelle les humains peuvent créer des règles WAF ou créer et déployer des correctifs pour atténuer les attaques », explique Cloudflare dans le rapport.

« Cela s'applique également à notre propre équipe d'analystes de sécurité interne qui gère le WAF Managed Ruleset, ce qui nous a conduit à combiner les signatures écrites par des humains avec une approche basée sur le ML pour obtenir le meilleur équilibre entre un faible taux de faux positifs et une rapidité de réponse. »

Cloudflare affirme que cela est en partie le résultat d'acteurs de menaces spécifiques spécialisés dans certaines catégories et produits CVE, développant une compréhension approfondie de la manière de tirer rapidement parti des nouvelles divulgations de vulnérabilités.

6,8 % de tout le trafic Internet est une attaque DDoS

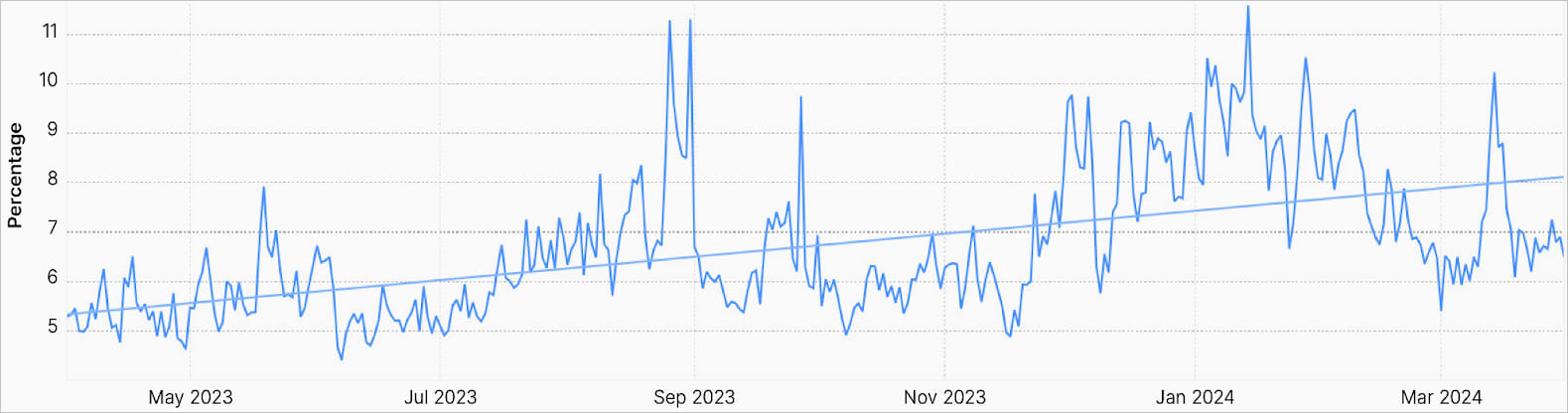

Un autre point marquant du rapport de Cloudflare est que 6,8 % de l'ensemble du trafic Internet quotidien est un trafic de déni de service distribué (DDoS) visant à rendre les applications et services en ligne indisponibles pour les utilisateurs légitimes.

Il s’agit d’une augmentation notable par rapport aux 6 % enregistrés au cours de la période de 12 mois précédente (2022-2023), montrant une augmentation du volume global des attaques DDoS.

Cloudflare indique que lors d'attaques mondiales de grande ampleur, le trafic malveillant peut représenter jusqu'à 12 % de l'ensemble du trafic HTTP.

« En se concentrant uniquement sur les requêtes HTTP, au premier trimestre 2024, Cloudflare a bloqué en moyenne 209 milliards de cybermenaces chaque jour (+86,6 % en glissement annuel) […which] « Il s'agit d'une augmentation substantielle en termes relatifs par rapport à la même période l'année dernière », déclare Cloudflare.

Le rapport PDF de l'entreprise, disponible en téléchargement icifournit des recommandations supplémentaires pour les défenseurs et des informations plus approfondies sur les statistiques compilées.