[ad_1]

Le célèbre groupe de hackers FIN7 a été repéré en train de vendre son outil personnalisé « AvNeutralizer », utilisé pour échapper à la détection en supprimant les logiciels de protection des terminaux d'entreprise sur les réseaux d'entreprise.

FIN7 serait un groupe de pirates informatiques russe actif depuis 2013, se concentrant initialement sur la fraude financière en piratant des organisations et en volant des cartes de débit et de crédit.

Ils se sont ensuite tournés vers le domaine des ransomwares et ont été liés aux plateformes de ransomwares DarkSide et BlackMatter. Les mêmes acteurs malveillants sont également probablement liés à l'opération de ransomware BlackCat, qui a récemment mené une escroquerie de sortie après avoir volé une rançon versée à UnitedHealth.

FIN7 est connu pour ses attaques sophistiquées de phishing et d'ingénierie visant à obtenir un accès initial aux réseaux d'entreprise, notamment en se faisant passer pour BestBuy pour envoyer des clés USB malveillantes et en développant des logiciels malveillants et des outils personnalisés.

Pour couronner le tout, ils ont créé une fausse société de sécurité nommée Bastion Secure pour embaucher des pentesters et des développeurs pour des attaques de ransomware sans que les candidats sachent comment leur travail était utilisé.

Les pirates informatiques de FIN7 sont également suivis sous d'autres noms, notamment Sangria Tempest, Carbon Spider et Carbanak Group.

FIN7 vend des outils à d'autres hackers

Dans un nouveau rapport de SentinelOne, les chercheurs affirment que l'un des outils personnalisés créés par FIN7 est « AvNeutralizer » (alias AuKill), un outil utilisé pour tuer les logiciels de sécurité qui a été repéré pour la première fois dans les attaques de l'opération de ransomware BlackBasta en 2022.

Comme BlackBasta était la seule opération de ransomware utiliser l'outil à ce moment-làles chercheurs pensaient qu’il y avait un lien entre les deux groupes.

Cependant, la télémétrie historique de SentinelOne a montré que l'outil a été utilisé dans des attaques par cinq autres opérations de ransomware, montrant une large distribution de l'outil.

« Depuis début 2023, nos données de télémétrie révèlent de nombreuses intrusions impliquant différentes versions d'AvNeutralizer », explique un rapport par Antonio Cocomazzi, chercheur de SentinelOne.

« Environ 10 d'entre elles sont attribuées à des intrusions de ransomware opérées par des humains qui ont déployé des charges utiles RaaS bien connues, notamment AvosLocker, MedusaLocker, BlackCat, Trigona et LockBit. »

Des recherches plus approfondies ont révélé que des acteurs malveillants opérant sous les pseudonymes « goodsoft », « lefroggy », « killerAV » et « Stupor » vendaient un « AV Killer » sur des forums de piratage russophones depuis 2022 pour des prix allant de 4 000 à 15 000 dollars.

Un rapport de 2023 de Sophos détaille comment AvNeutralizer/AuKill abusé du pilote légitime SysInternals Process Explorer pour mettre fin aux processus antivirus en cours d'exécution sur un appareil.

Les acteurs de la menace ont affirmé que cet outil pourrait être utilisé pour tuer n’importe quel logiciel antivirus/EDR, y compris Windows Defender et les produits de Sophos, SentinelOne, Panda, Elastic et Symantec.

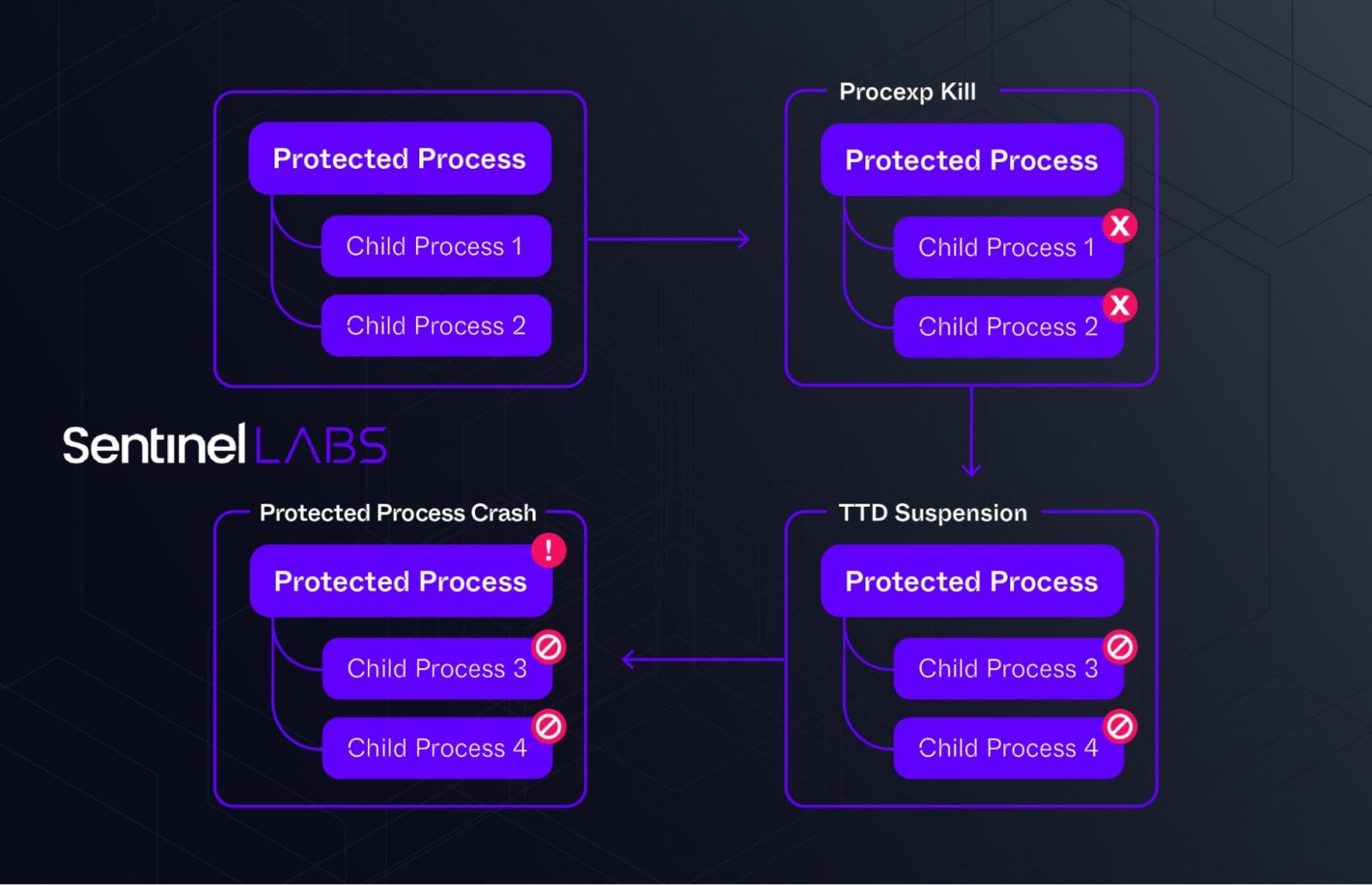

SentinelOne a maintenant découvert que FIN7 a mis à jour AVNeutralizer pour utiliser le pilote Windows ProcLaunchMon.sys pour bloquer les processus, les empêchant ainsi de fonctionner correctement.

« AvNeutralizer utilise une combinaison de pilotes et d'opérations pour créer une défaillance dans certaines implémentations spécifiques de processus protégés, conduisant finalement à une condition de déni de service », explique SentinelOne.

« Il emploie le TTD pilote de moniteur ProcLaunchMon.sysdisponible sur les installations système par défaut dans le répertoire des pilotes système, en conjonction avec les versions mises à jour du pilote Process Explorer avec la version 17.02 (17d9200843fe0eb224644a61f0d1982fac54d844), qui a été renforcé pour les abus d'opérations inter-processus et n'est actuellement pas bloqué par le Liste WDAC de Microsoft » . «

SentinelOne a trouvé des outils personnalisés et des logiciels malveillants supplémentaires utilisés par FIN7, qui ne semblent pas avoir été vendus à d'autres acteurs malveillants :

Powertrash (une porte dérobée PowerShell), Diceloader (une porte dérobée légère contrôlée par C2), Core Impact (une boîte à outils de test de pénétration) et une porte dérobée basée sur SSH.

Les chercheurs préviennent que l'évolution et l'innovation continues de FIN7 en matière d'outils et de techniques, ainsi que la vente de ses logiciels, en font une menace importante pour les entreprises du monde entier.

« L'innovation continue de FIN7, notamment dans ses techniques sophistiquées permettant d'échapper aux mesures de sécurité, démontre son expertise technique », conclut Antonio Cocomazzi, chercheur chez SentinelOne.

« L'utilisation par le groupe de multiples pseudonymes et sa collaboration avec d'autres entités cybercriminelles rendent l'attribution plus difficile et démontrent ses stratégies opérationnelles avancées. »

[ad_2]