Les pirates tentent d'exploiter une vulnérabilité critique récemment corrigée (CVE-2023-50164) dans Apache Struts qui conduit à l'exécution de code à distance, dans des attaques qui s'appuient sur un code d'exploitation de preuve de concept accessible au public.

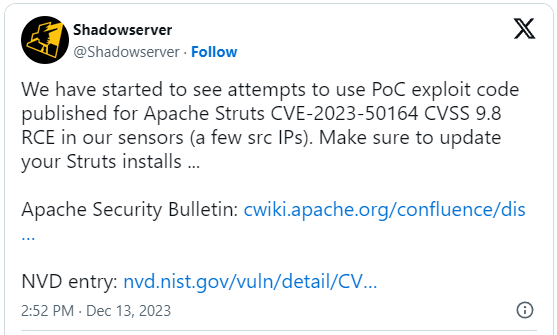

Il semblerait que les acteurs de la menace viennent tout juste de commencer, selon la plateforme d'analyse Shadowserver, dont les chercheurs ont observé un petit nombre d'adresses IP engagées dans des tentatives d'exploitation.

Apache Struts est un framework d'application Web open source conçu pour rationaliser le développement d'applications Web Java EE, offrant une interface basée sur des formulaires et des capacités d'intégration étendues.

Le produit est largement utilisé dans diverses industries des secteurs privé et public, y compris les organisations gouvernementales, pour son efficacité dans la création d'applications Web évolutives, fiables et faciles à maintenir.

Le 7 décembre, Apache publié les versions 6.3.0.2 et 2.5.33 de Struts pour remédier à une vulnérabilité de gravité critique actuellement identifiée comme CVE-2023-50164.

Le problème de sécurité est une faille de traversée de chemin qui peut être exploitée si certaines conditions sont remplies. Cela peut permettre à un attaquant de télécharger des fichiers malveillants et de réaliser l'exécution de code à distance (RCE) sur le serveur cible. Un acteur malveillant exploitant une telle vulnérabilité pourrait modifier des fichiers sensibles, voler des données, perturber des services critiques ou se déplacer latéralement sur le réseau.

Cela pourrait conduire à un accès non autorisé aux serveurs Web, à une manipulation ou au vol de données sensibles, à une interruption des services critiques et à des mouvements latéraux dans des réseaux piratés.

La vulnérabilité RCE affecte les versions de Struts 2.0.0 à 2.3.37 (fin de vie), Struts 2.5.0 à 2.5.32 et Struts 6.0.0 jusqu'à 6.3.0.

Le 10 décembre, un chercheur en sécurité a publié une note technique pour CVE-2023-50164, expliquant comment un acteur malveillant pourrait contaminer les paramètres de téléchargement de fichiers lors d'attaques. UN deuxième rédactionqui inclut le code d'exploitation de la faille, a été publié hier.

Cisco pourrait être impacté

Dans un avis de sécurité publié hier, Cisco a déclaré qu'il enquêtait sur le CVE-2023-50164 pour déterminer lesquels de ses produits dotés d'Apache Struts pourraient être affectés et dans quelle mesure.

L'ensemble des produits Cisco analysés comprend la plateforme de collaboration client, le moteur de services d'identité (ISE), le Nexus Dashboard Fabric Controller (NDFC), Unified Communications Manager (Unified CM), Unified Contact Center Enterprise (Unified CCE) et Prime Infrastructure.

Une liste complète des produits potentiellement concernés est disponible sur Bulletin de sécurité de Ciscoqui devrait être mis à jour avec de nouvelles informations.