Une vulnérabilité de gravité critique affectant les modules complémentaires et modèles Royal Elementor jusqu’à la version 1.3.78 serait activement exploitée par deux équipes de sécurité WordPress.

Étant donné que l’exploitation a été observée avant que le fournisseur ne publie un correctif, la faille a été exploitée par les pirates informatiques comme un jour zéro.

Royal Elementor Addons and Templates de « WP Royal » est un kit de création de sites Web qui permet la création rapide d’éléments Web sans connaissances en codage. Selon WordPress.org, il y a plus de 200 000 installations actives.

La faille affectant le module complémentaire est identifiée comme CVE-2023-5360 (CVSS v3.1 : 9.8 « critique »), permettant à des attaquants non authentifiés d’effectuer des téléchargements de fichiers arbitraires sur des sites vulnérables.

Bien que le plugin comporte une validation d’extension pour limiter les téléchargements uniquement à des types de fichiers spécifiques et autorisés, les utilisateurs non authentifiés peuvent manipuler la « liste autorisée » pour contourner la désinfection et les vérifications.

Les attaquants peuvent potentiellement réaliser l’exécution de code à distance via cette étape de téléchargement de fichiers, conduisant à une compromission complète du site Web.

Des détails techniques supplémentaires sur la faille ont été cachés pour empêcher une exploitation à grande échelle.

Exploité pour créer des comptes d’administrateur malveillants

Deux sociétés de sécurité WordPress, Clôture de mots et WPScan (Automattic), ont marqué CVE-2023-5360 comme activement exploité depuis le 30 août 2023, le volume d’attaque augmentant à partir du 3 octobre 2023.

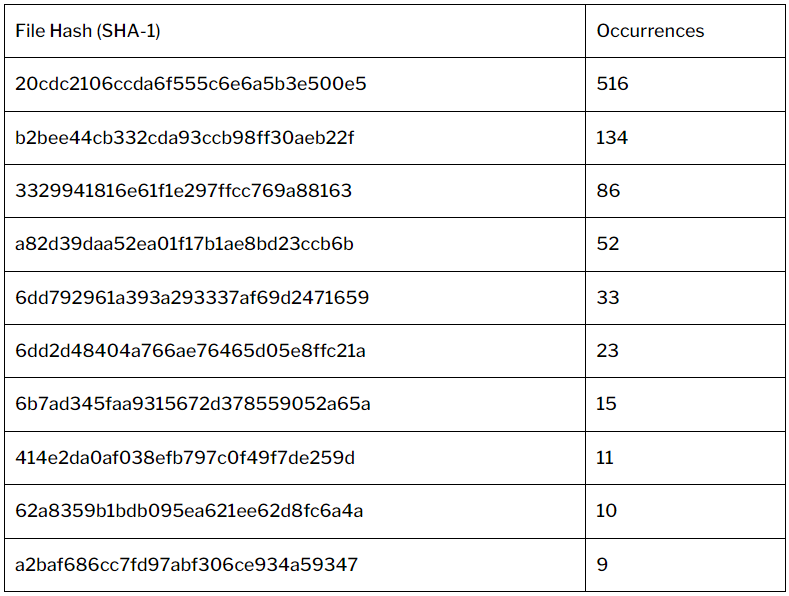

Wordfence rapporte avoir bloqué plus de 46 000 attaques ciblant Royal Elementor au cours du mois dernier, tandis que WPScan a enregistré 889 cas d’attaquants abandonnant dix charges utiles distinctes après avoir exploité la faille.

La plupart des charges utiles utilisées dans ces attaques sont des scripts PHP qui tentent de créer un utilisateur administrateur WordPress nommé « wordpress_administrator » ou qui agissent comme une porte dérobée.

WordPress affirme que la majorité des attaques proviennent de seulement deux adresses IP, de sorte que l’exploit peut être connu uniquement d’une poignée d’acteurs malveillants.

Le fournisseur du module complémentaire a été contacté avec tous les détails le 3 octobre et a publié la version 1.3.79 de Royal Elementor Addons and Templates le 6 octobre 2023 pour corriger la faille. Il est recommandé à tous les utilisateurs du module complémentaire de mettre à niveau vers cette version dès que possible.

Si vous n’avez accès à aucune solution de numérisation commerciale, vous pouvez utiliser ceci scanner gratuit pour déterminer la vulnérabilité de votre site Web aux attaques.

Sachez que la mise à jour du module complémentaire vers la version 1.3.79 ne supprimera pas automatiquement les infections ni les fichiers malveillants, un nettoyage du site Web sera donc nécessaire dans de tels cas.