Une campagne récemment découverte, baptisée « Stayin’ Alive », cible les organisations gouvernementales et les fournisseurs de services de télécommunications à travers l’Asie depuis 2021, en utilisant une grande variété de logiciels malveillants « jetables » pour échapper à la détection.

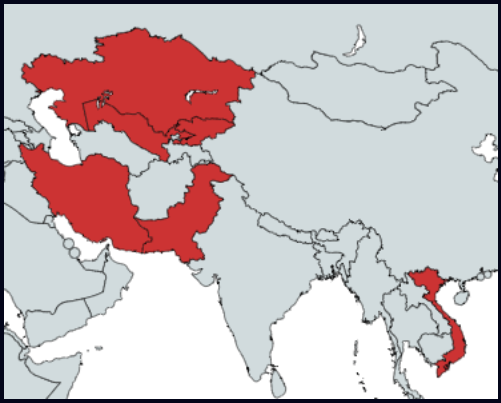

La plupart des cibles de la campagne observées par la société de cybersécurité Check Point sont basées au Kazakhstan, en Ouzbékistan, au Pakistan et au Vietnam, alors que la campagne est toujours en cours.

Les attaques semblent provenir de l’acteur d’espionnage chinois connu sous le nom de « ToddyCat », qui s’appuie sur des messages de spear phishing contenant des pièces jointes malveillantes pour charger une variété de chargeurs de logiciels malveillants et de portes dérobées.

Les chercheurs expliquent que les acteurs de la menace utilisent de nombreux types d’outils personnalisés, qu’ils estiment jetables, pour aider à échapper à la détection et à empêcher les attaques de se lier les unes aux autres.

« Le large éventail d’outils décrits dans ce rapport est fabriqué sur mesure et probablement facilement jetable. En conséquence, ils ne présentent aucun chevauchement de code clair avec un ensemble d’outils connu, ni même entre eux », explique Check Point.

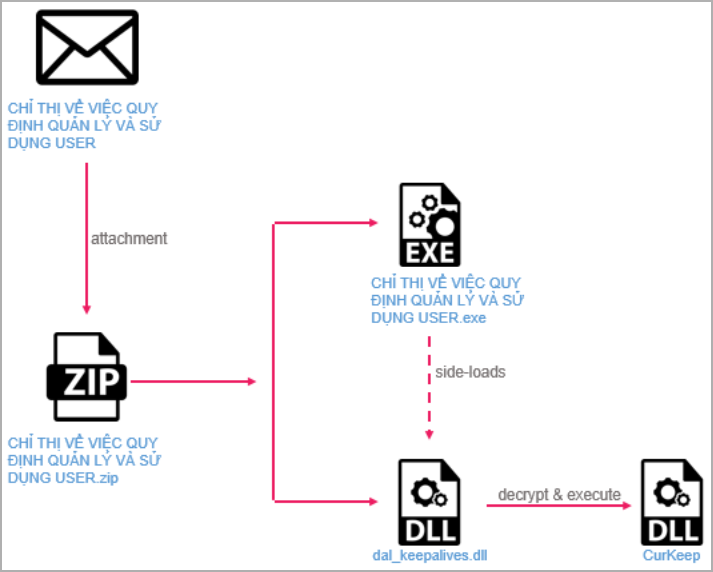

L’attaque commence par un e-mail

L’attaque commence par un e-mail de spear phishing conçu pour cibler des individus spécifiques au sein d’organisations clés, les invitant à ouvrir le fichier ZIP ci-joint.

L’archive contient un exécutable signé numériquement nommé pour correspondre au contexte de l’e-mail et une DLL malveillante qui exploite une vulnérabilité (CVE-2022-23748) dans le logiciel Dante Discovery d’Audinate pour charger latéralement le malware « CurKeep » sur le système.

CurKeep est une porte dérobée de 10 Ko qui établit la persistance sur l’appareil piraté, envoie les informations système au serveur de commande et de contrôle (C2), puis attend les commandes.

La porte dérobée peut exfiltrer une liste de répertoires pour les fichiers programme de la victime, indiquant quel logiciel est installé sur l’ordinateur, exécuter des commandes et envoyer le résultat au serveur C2, et gérer les tâches basées sur les fichiers selon les instructions de ses opérateurs.

Au-delà de CurKeep, la campagne utilise d’autres outils, principalement des chargeurs, exécutés principalement via des méthodes similaires de chargement latéral de DLL.

Les plus notables incluent les chargeurs CurLu, CurCore et CurLog, chacun avec des fonctionnalités et des mécanismes d’infection uniques.

CurCore est la charge utile secondaire la plus intéressante, car elle peut créer des fichiers et remplir leur contenu avec des données arbitraires, exécuter des commandes à distance ou lire un fichier et renvoyer ses données sous forme codée en base64.

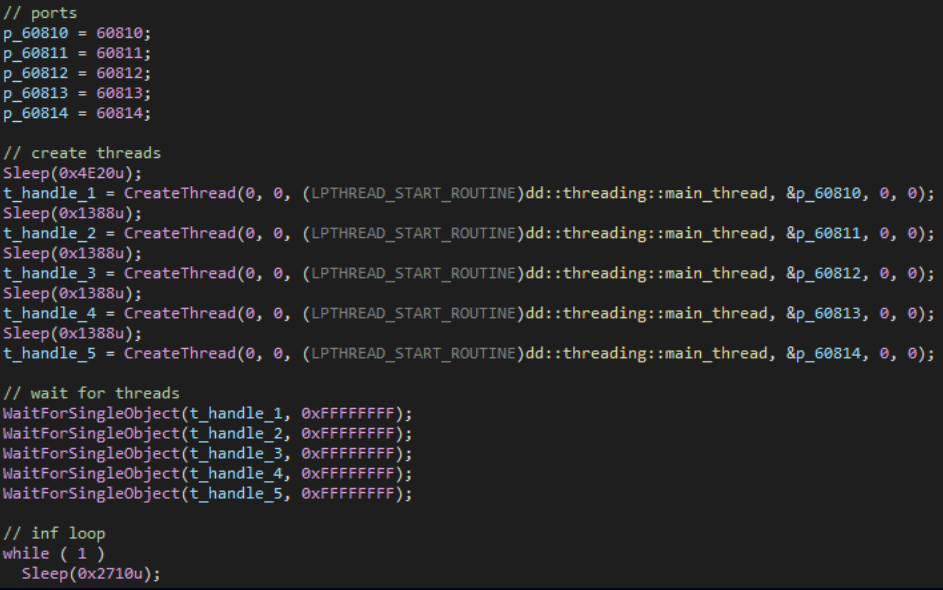

Une autre porte dérobée notable qui se démarque des autres est « StylerServ », qui agit comme un écouteur passif qui surveille le trafic sur cinq ports (60810 à 60814) pour un fichier de configuration spécifique crypté par XOR (« stylers.bin »).

Le rapport ne précise pas la fonctionnalité ou l’objectif exact de StylerServ ou de stylers.bin, mais il fait probablement partie d’un mécanisme de configuration furtif pour d’autres composants malveillants.

Point de contrôle rapports que « Stayin’ Alive » utilise divers échantillons et variantes de ces chargeurs et charges utiles, souvent adaptés à des cibles régionales spécifiques (langue, noms de fichiers, thèmes).

La société de sécurité affirme que le cluster nouvellement identifié est probablement un segment d’une campagne plus large impliquant davantage d’outils et de méthodes d’attaque non découverts.

À en juger par la grande variété d’outils distincts observés dans les attaques et leur niveau de personnalisation, ceux-ci semblent jetables.

Malgré les différences de code entre ces outils, ils se connectent tous à la même infrastructure, que Kaspersky avait précédemment liée à ToddyCat, un groupe de cyber-espions chinois.