Les chercheurs en sécurité ont identifié l’infrastructure appartenant à un acteur malveillant désormais identifié sous le nom de ShadowSyndicate, qui a probablement déployé sept familles de ransomwares différentes lors d’attaques au cours de l’année écoulée.

Les analystes du Group-IB travaillant en collaboration avec Bridewell et le chercheur indépendant Michael Koczwara attribuent avec divers degrés de confiance l’utilisation par ShadowSyndicate des ransomwares Quantum, Nokoyawa, BlackCat/ALPHV, Clop, Royal, Cactus et Play dans plusieurs violations observées depuis juillet 2022.

Sur la base de leurs conclusions, les chercheurs pensent que l’acteur menaçant pourrait être un courtier d’accès initial (IAB), bien que les preuves suggèrent que ShadowSyndicate est affilié à plusieurs opérations de ransomware.

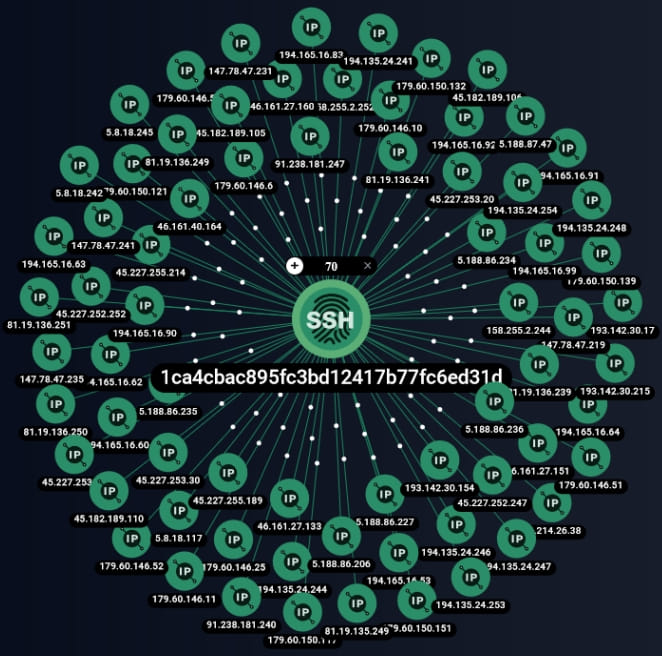

Les chercheurs fondent leurs conclusions sur une empreinte SSH distincte découverte sur 85 serveurs IP, la plupart étiquetés comme machines de commande et de contrôle Cobalt Strike.

« Nous avons surnommé l’acteur menaçant qui utilise l’empreinte SSH 1ca4cbac895fc3bd12417b77fc6ed31d ShadowSyndicate (ancien nom Infra Storm) » – Group-IB

Les analystes ont vu l’empreinte digitale pour la première fois le 16 juillet 2022 et elle était toujours utilisée en août 2023.

Arsenal du ShadowSyndicate

L’équipe de chercheurs s’est appuyée sur divers outils pour son enquête, notamment des moteurs de découverte tels que Shodan et Censys, ainsi que diverses techniques OSINT. Cela leur a permis de découvrir une vaste empreinte d’activité de ShadowSyndicate.

En examinant les serveurs ShadowSyndicate identifiés sur la base de l’empreinte SSH, les chercheurs « ont découvert huit filigranes Cobalt Strike différents ». [license keys] ».

Les huit serveurs Cobalt Strike communiquaient avec les ransomwares Cactus, Royal, Quantum, Nokoyawa, Play, Clop et BlackCat/ALPHV déployés sur divers réseaux de victimes.

Les chercheurs ont également découvert des configurations Cobalt Strike déployées sur deux serveurs, mais un seul d’entre eux sur une machine dotée de l’empreinte SSH ShadowSyndicate.

Dans certaines attaques, ShadowSyndicate a utilisé l’outil de pénétration Sliver qui était auparavant considéré comme un remplacement potentiel de Cobalt Strike.

Les autres outils observés dans les attaques ShadowSyndicate incluent le chargeur de logiciels malveillants IcedID, le chargeur Matanbuchus MaaS et la charge utile Meterpreter Metasploit.

Analyse du serveur

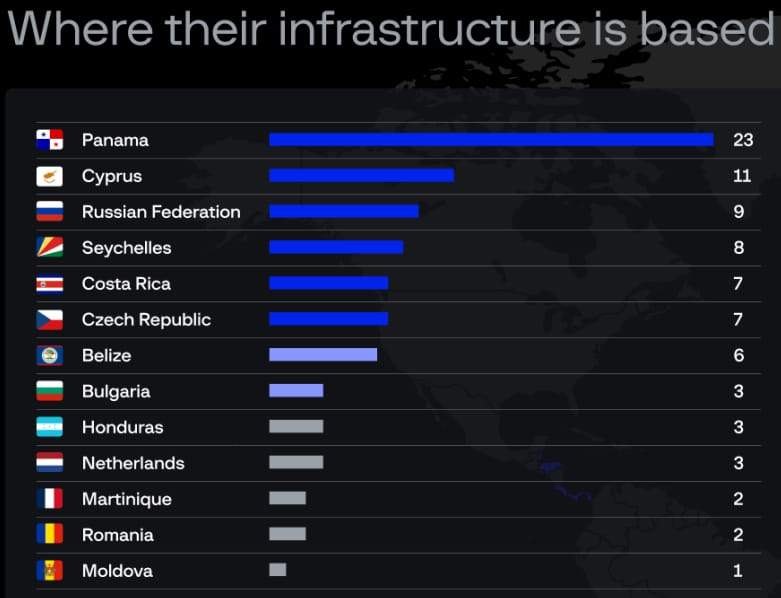

Les analystes ont testé l’hypothèse selon laquelle les 85 serveurs avec la même empreinte de clé SSH liée à ShadowSyndicate sont connectés à un seul fournisseur d’hébergement, mais ont trouvé 18 propriétaires différents, 22 noms de réseau distincts et 13 emplacements différents.

L’analyse des paramètres de Cobalt Strike C2, tels que la date de détection, les filigranes ou les paramètres de temps de sommeil, a permis de produire des preuves de haute fiabilité reliant ShadowSyndicate aux ransomwares Quantum, Nokoyawa et ALPHV/BlackCat.

Plus précisément, les analystes ont lié les serveurs à une attaque Quantum de septembre 2022, à trois attaques Nokoyawa du quatrième trimestre 2022 et avril 2023 et à une attaque ALPHV de février 2023.

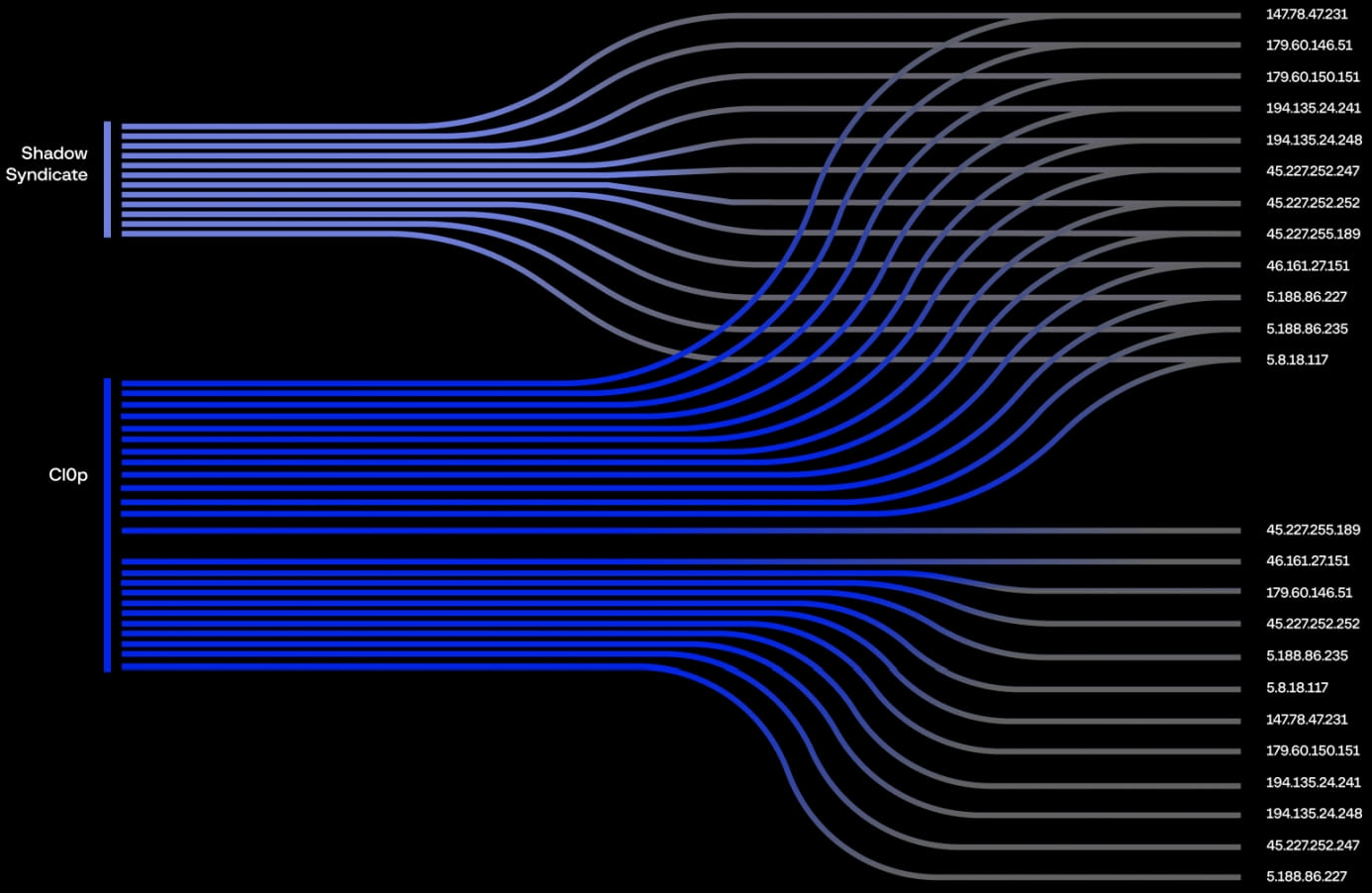

Group-IB et les parties collaboratrices mentionnées ont trouvé des preuves supplémentaires qui relient ShadowSyndicate avec moins de confiance aux opérations de logiciels malveillants Ryuk, Conti, Trickbot, Royal, Clop et Play.

Pour Clop en particulier, le rapport de Group-IB mentionne qu’au moins 12 adresses IP autrefois liées aux célèbres opérateurs de ransomware ont été transférées à ShadowSyndicate depuis août 2022 et sont désormais utilisées pour Cobalt Strike.

Malgré les nombreuses découvertes suggérant un lien potentiel, un lien direct de haute confiance entre ShadowSyndicate et Clop reste insaisissable.

Les experts en renseignement de Group-IB concluent que ShadowSyndicate est probablement une filiale travaillant avec diverses opérations de ransomware-as-a-service (RaaS). Cependant, des preuves supplémentaires sont nécessaires pour étayer cette théorie.

Néanmoins, ces travaux sont cruciaux pour identifier et combattre la cybercriminalité, et dans cet esprit, la société de cyberintelligence invite les chercheurs externes à collaborer ouvertement avec eux et à contribuer à découvrir les parties obscures restantes.

Pour plus de détails qui pourraient aider les défenseurs à détecter et attribuer l’activité de ShadowSyndicate, Group-IB a a publié un rapport aujourd’hui avec les données techniques de leurs recherches.