Le groupe de piratage nord-coréen « Lazarus » a ciblé les employés d’une entreprise aérospatiale située en Espagne avec de fausses opportunités d’emploi pour pirater le réseau de l’entreprise en utilisant une porte dérobée « LightlessCan » jusqu’alors inconnue.

Les pirates ont utilisé leur campagne en cours « Opération Dreamjob », qui consiste à approcher une cible via LinkedIn et à s’engager dans un faux processus de recrutement d’employés qui, à un moment donné, a obligé la victime à télécharger un fichier.

L’employé l’a fait sur l’ordinateur d’une entreprise, permettant aux pirates nord-coréens de pénétrer dans le réseau de l’entreprise pour mener du cyberespionnage.

ESET a enquêté sur l’incident et a pu reconstituer l’accès initial et récupérer les composants de l’ensemble d’outils de Lazarus, y compris une porte dérobée jusqu’alors non documentée, qu’ils ont nommée « LightlessCan ».

Chaîne d’attaque de Lazare

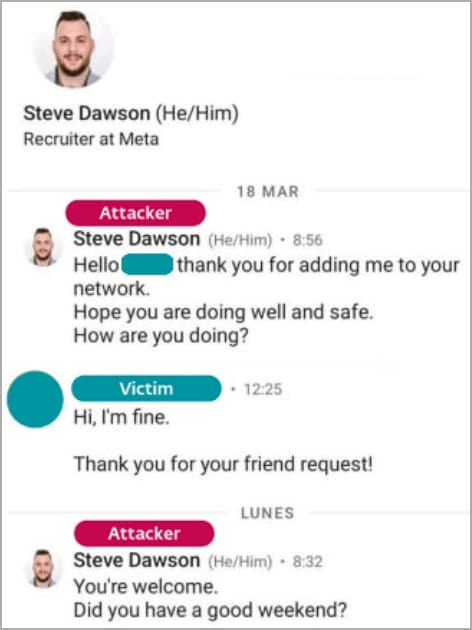

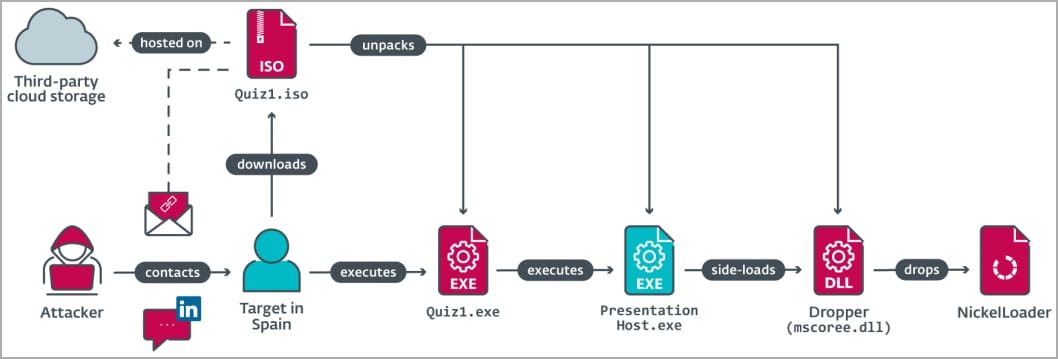

L’attaque Operation Dreamjob reconstituée par ESET a commencé avec un message LinkedIn de l’acteur Lazarus se faisant passer pour un recruteur de Meta (Facebook) nommé Steve Dawson.

À des étapes ultérieures de la discussion, il a été demandé à la victime de prouver sa maîtrise de la programmation C++ en téléchargeant des quiz partagés sous forme d’exécutables dans des fichiers ISO.

Une fois ces exécutables lancés, une charge utile supplémentaire provenant des images ISO a été déposée silencieusement sur la machine de la victime via le chargement latéral de DLL (mscoree.dll) à l’aide d’un programme légitime (PresentationHost.exe).

Cette charge utile est le chargeur de malware NickelLoader, vu déployer deux portes dérobées, une variante de BlindingCan avec des fonctionnalités atténuées (miniBlindingCan) et LightlessCan.

Les commandes prises en charge par miniBlindingCan sont :

- Envoyer les détails du système (nom de l’ordinateur, version de Windows, page de codes).

- Mettre à jour l’intervalle de communication (valeur du serveur C2).

- Arrêtez l’exécution de la commande.

- Envoyez une configuration de 9 392 octets au serveur C2.

- Mettez à jour la configuration chiffrée de 9 392 octets sur le système de fichiers.

- Attendez la prochaine commande.

- Mettre à jour l’intervalle de communication (à partir de la configuration).

- Téléchargez et décryptez les fichiers du serveur C2.

- Exécutez le shellcode fourni.

La porte dérobée LightlessCan

ESET affirme que LightlessCan est un successeur de BlindingCan, basé sur les similitudes du code source et de l’ordre des commandes, avec une structure de code plus sophistiquée, une indexation différente et des fonctionnalités améliorées.

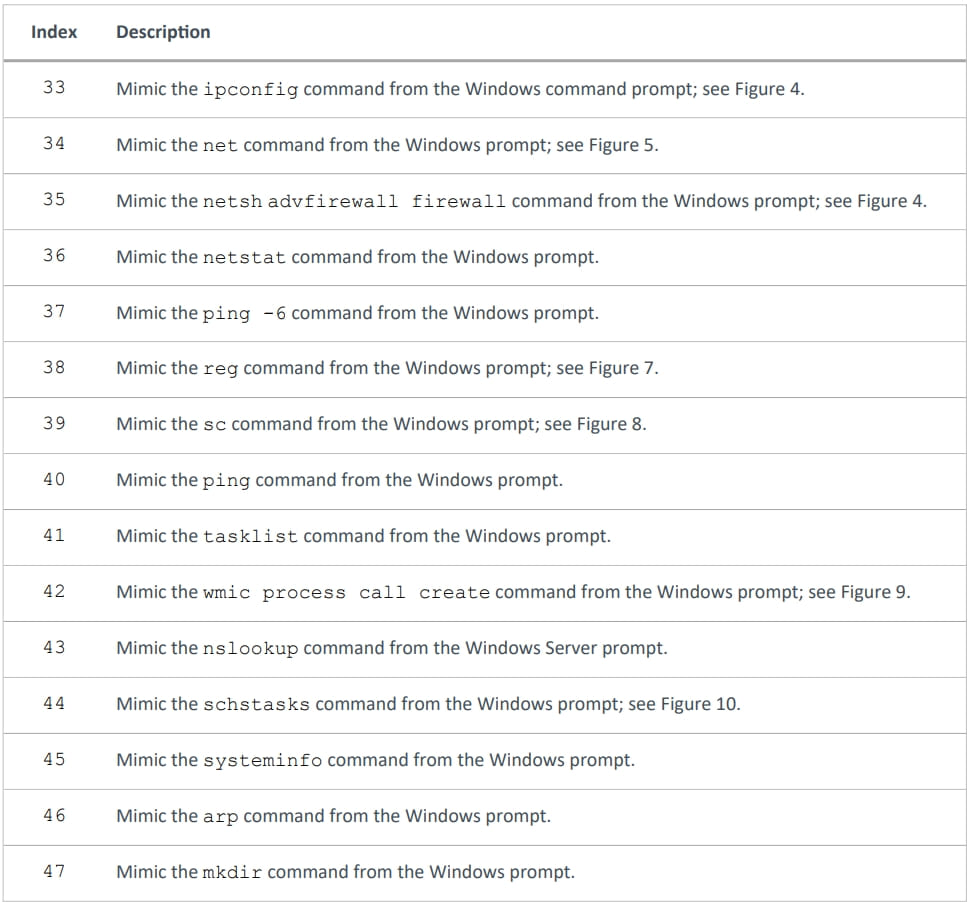

La version échantillonnée lors de l’attaque contre l’organisation aérospatiale espagnole est la 1.0, prenant en charge 43 commandes. Cependant, ESET indique qu’il y a 25 autres commandes dans le code qui n’ont pas encore été implémentées.

Le malware réplique de nombreuses commandes Windows natives telles que ping, ipconfig, netstant, mkdir, schstasks, systeminfo, etc., afin de pouvoir les exécuter sans apparaître dans la console système pour une meilleure furtivité face aux outils de surveillance en temps réel.

Étant donné que ces commandes sont de source fermée, ESET commente que Lazarus a réussi à procéder à une ingénierie inverse du code ou s’est inspiré des versions open source.

Un autre aspect intéressant signalé par ESET est que l’une des charges utiles LightlessCan échantillonnées était cryptée et ne pouvait être déchiffrée qu’à l’aide d’une clé dépendant de l’environnement de la cible.

Il s’agit d’une mesure de protection active visant à empêcher tout accès extérieur à l’ordinateur de la victime, par exemple par des chercheurs ou des analystes en sécurité.

Cette découverte souligne que l’Opération Dreamjob de Lazarus n’est pas uniquement motivée par des objectifs financiers, tels que le vol de cryptomonnaie, mais englobe également des objectifs d’espionnage.

En outre, l’introduction d’une nouvelle charge utile sophistiquée, le LightlessCan, constitue une évolution inquiétante pour les organisations qui pourraient se retrouver dans la ligne de mire du groupe menaçant nord-coréen.