Le groupe de piratage nord-coréen Lazarus a compromis à plusieurs reprises un éditeur de logiciels en utilisant des failles dans des logiciels vulnérables malgré plusieurs correctifs et avertissements mis à disposition par le développeur.

Le fait que Lazarus ait violé la même victime à plusieurs reprises indique que les pirates informatiques avaient pour objectif de voler le code source ou de tenter une attaque sur la chaîne d’approvisionnement.

« Cette violation récurrente suggère un acteur malveillant persistant et déterminé dont l’objectif probable est de voler du code source précieux ou de falsifier la chaîne d’approvisionnement des logiciels, et qui a continué à exploiter les vulnérabilités des logiciels de l’entreprise tout en ciblant d’autres éditeurs de logiciels », explique Kaspersky.

L’attaque a été découverte par Kaspersky en juillet 2023, qui a observé Lazarus employant une chaîne d’infection diversifiée et un ensemble d’outils post-compromis.

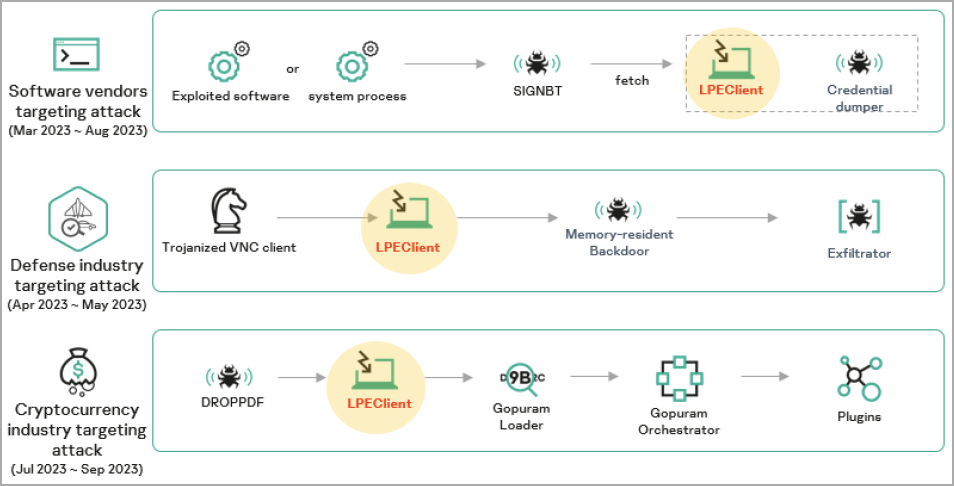

Kaspersky place cette attaque dans le cadre plus large d’une campagne au cours de laquelle Lazarus a ciblé divers éditeurs de logiciels entre mars 2023 et août 2023.

Les logiciels malveillants SIGNBT et LPEClient

Le rapport mentionne que Lazarus a ciblé un logiciel de sécurité légitime utilisé pour le cryptage des communications Web. Cependant, la méthode d’exploitation exacte suivie par les pirates reste inconnue.

L’exploitation a conduit au déploiement du malware SIGNBT ainsi que du shellcode utilisé pour injecter la charge utile en mémoire pour une exécution furtive.

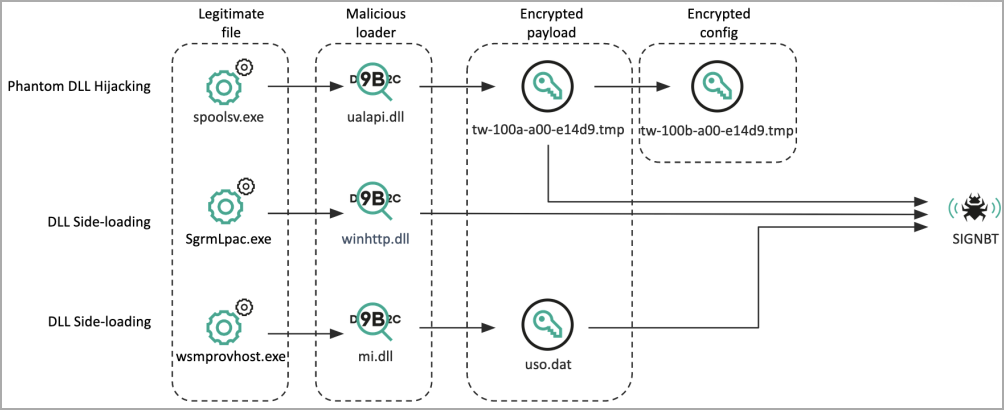

La persistance est établie en ajoutant une DLL malveillante (« ualapi.dll ») au démarrage pour être exécutée par « spoolsv.exe » ou en effectuant des modifications dans le registre Windows.

Le fichier DLL malveillant effectue des vérifications de l’identité de la victime avant de déchiffrer et de charger la charge utile SIGNBT à partir d’un chemin de système de fichiers local pour garantir que l’infection se propage sur les cibles prévues.

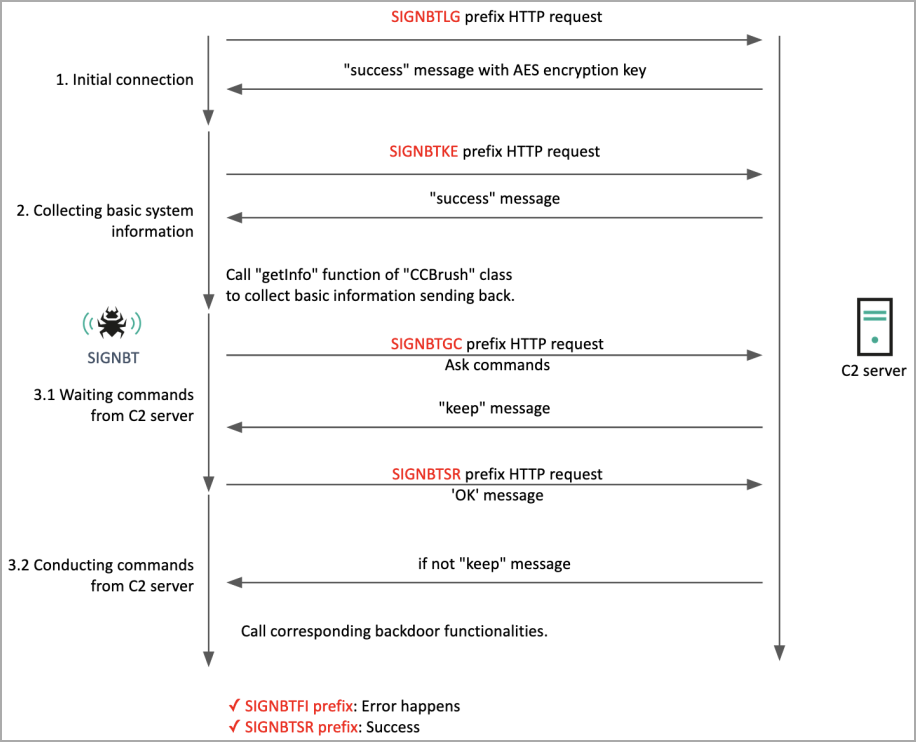

SIGNBT tire son nom des chaînes distinctes qu’il utilise pour les communications de commande et de contrôle (C2), envoyant des informations sur le système compromis et en recevant des commandes à exécuter.

Les commandes prises en charge par SIGNBT sont :

- CCBrush: Gère des fonctionnalités telles que l’obtention d’informations sur le système, le test de la connectivité et la configuration des paramètres.

- Liste CCL: Gère les processus, y compris l’obtention d’une liste des processus en cours d’exécution, la suppression des processus, les fichiers en cours d’exécution et les manipulations de DLL.

- CCComboBox: Fonctionne avec le système de fichiers, comme l’obtention de listes de lecteurs, la modification des propriétés des fichiers et la création de nouveaux dossiers.

- Bouton CC: Télécharge et télécharge des fichiers, les charge en mémoire et capture l’écran.

- CCBitmap: Implémente les commandes et utilitaires Windows couramment utilisés.

SIGNBT peut également récupérer des charges utiles supplémentaires du C2 et les déployer sur l’hôte, offrant ainsi à Lazarus une polyvalence opérationnelle.

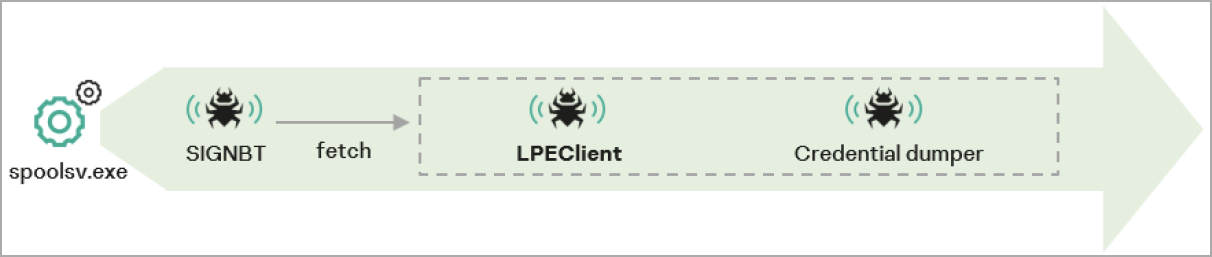

Kaspersky a vu Lazarus exploiter cette fonctionnalité sur SIGNBT pour charger des outils de dumping d’informations d’identification et le malware LPEClient sur des systèmes compromis.

LPEClient est un voleur d’informations et un chargeur de malwares sur lui-même, qui, selon Kaspersky, dans ses dernières versions, démontre une évolution significative par rapport aux échantillons précédemment documentés.

« Il utilise désormais des techniques avancées pour améliorer sa furtivité et éviter la détection, telles que la désactivation du hooking d’appel système en mode utilisateur et la restauration des sections de mémoire de la bibliothèque système. » mentionne Kaspersky.

Kaspersky affirme que Lazarus intègre LPEClient dans d’autres campagnes qu’il a menées en 2023, bien qu’il ait utilisé le malware lors de phases d’infection antérieures pour injecter d’autres charges utiles.

Dans l’ensemble, le groupe Lazarus reste l’un des acteurs de menace les plus actifs et les plus dangereux, maintenant un large champ de ciblage dans toutes les régions et tous les secteurs.

Leurs actions récentes soulignent leurs tactiques sophistiquées et leurs objectifs persistants, soulignant la nécessité pour les organisations de corriger les logiciels de manière proactive et d’empêcher une exploitation facile des vulnérabilités en vue d’une compromission initiale.