Le célèbre groupe de hackers nord-coréen connu sous le nom de Lazarus continue d'exploiter CVE-2021-44228, alias « Log4Shell », cette fois pour déployer trois familles de logiciels malveillants inédits écrits en DLang.

Les nouveaux logiciels malveillants sont deux chevaux de Troie d'accès à distance (RAT) nommés NineRAT et DLRAT et un téléchargeur de logiciels malveillants nommé BottomLoader.

Le Langage de programmation D est rarement vu dans les opérations de cybercriminalité, c'est pourquoi Lazarus l'a probablement choisi pour le développement de nouveaux logiciels malveillants afin d'échapper à la détection.

La campagne, que les chercheurs de Cisco Talos ont baptisée « Opération Forgeron« , a débuté vers mars 2023 et cible les entreprises manufacturières, agricoles et de sécurité physique du monde entier.

L’opération Blacksmith représente un changement notable dans les tactiques et les outils utilisés par Lazarus, constituant une nouvelle démonstration des tactiques en constante évolution du groupe menaçant.

Nouveaux outils malveillants

Le premier malware, NeufRAT, est le premier des deux romans RAT de Lazarus. Il utilise l'API Telegram pour la communication de commande et de contrôle (C2), notamment la réception de commandes et l'exfiltration de fichiers de l'ordinateur piraté.

NineRAT intègre un compte-gouttes, qui est également chargé d'établir la persistance et de lancer les principaux binaires.

Le malware prend en charge les commandes suivantes, qui sont acceptées via Telegram :

- Info – Rassemblez des informations préliminaires sur le système infecté.

- setmtoken – Définissez une valeur de jeton.

- définir un jeton – Définissez un nouveau jeton Bot.

- définir l'intervalle – Définissez l’intervalle de temps entre les sondages de logiciels malveillants sur le canal Telegram.

- dormir – Définissez une période de temps pendant laquelle le logiciel malveillant doit rester en veille.

- mise à niveau – Mise à niveau vers une nouvelle version de l’implant.

- sortie – Quittez l’exécution du malware.

- désinstaller – Désinstallez-vous du point de terminaison.

- envoyer le fichier – Envoyez un fichier au serveur C2 à partir du point final infecté.

Le deuxième malware, DLRATest un cheval de Troie et un téléchargeur que Lazarus peut utiliser pour introduire des charges utiles supplémentaires sur un système infecté.

La première activité du DLRAT sur un appareil consiste à exécuter des commandes codées en dur pour collecter des informations système préliminaires telles que les détails du système d'exploitation, l'adresse MAC du réseau, etc., et à les envoyer au serveur C2.

Le serveur de l'attaquant répond avec l'adresse IP externe de la victime et l'une des commandes suivantes pour une exécution locale par le malware :

- supprime moi – Supprimez le malware du système à l’aide d’un fichier BAT

- télécharger – Télécharger des fichiers à partir d'un emplacement distant spécifié

- Renommer – Renommer les fichiers sur le système infecté

- Je dors – Demandez au logiciel malveillant d'entrer dans un état dormant pendant une période définie

- télécharger – Télécharger des fichiers sur le serveur C2

- showurls – Pas encore implémenté

Finalement, les analystes de Cisco ont découvert Chargeur inférieurun téléchargeur de logiciels malveillants qui récupère et exécute des charges utiles à partir d'une URL codée en dur à l'aide de PowerShell tout en établissant leur persistance en modifiant le répertoire de démarrage.

De plus, BottomLoader offre à Lazarus la capacité d'exfiltrer les fichiers du système infecté vers le serveur C2, offrant ainsi une certaine polyvalence opérationnelle.

Attaques Log4Shell

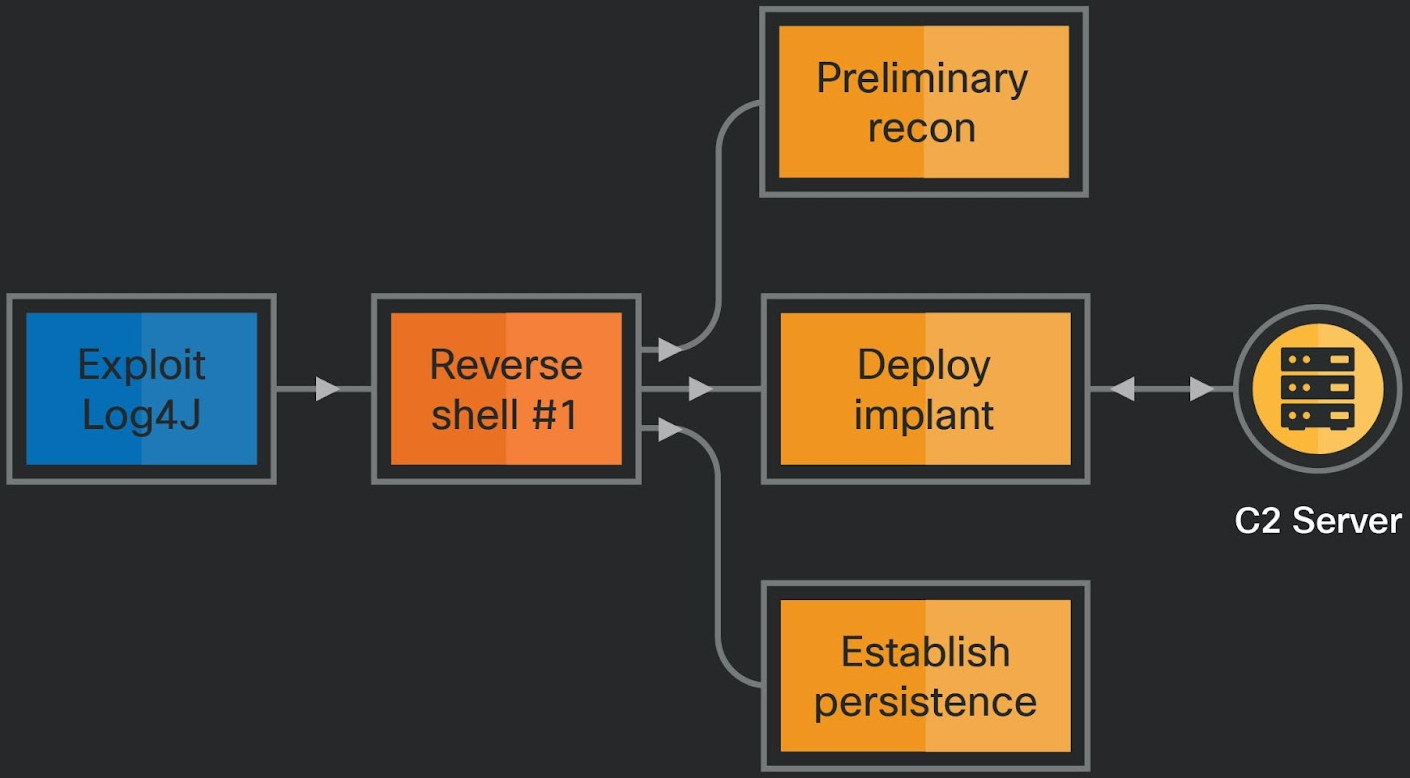

Les attaques observées par Cisco Talos impliquent l'exploitation de Log4Shell, une faille critique d'exécution de code à distance dans Log4j, qui a été découverte et corrigée il y a environ deux ans mais qui reste un problème de sécurité.

Les cibles font face publiquement aux serveurs VMWare Horizon, qui utilisent une version vulnérable de la bibliothèque de journalisation Log4j, permettant aux attaquants d'exécuter du code à distance.

Suite à la compromission, Lazarus met en place un outil proxy pour un accès persistant sur le serveur piraté, exécute des commandes de reconnaissance, crée de nouveaux comptes administrateur et déploie des outils de vol d'informations d'identification comme ProcDump et MimiKatz.

Dans la deuxième phase de l'attaque, Lazarus déploie le NineRAT sur le système, qui prend en charge un large éventail de commandes, comme souligné dans la section précédente.

Cisco conclut qu'il est possible que Lazarus alimente d'autres groupes ou clusters APT (menace persistante avancée) sous son égide avec les données collectées par NineRAT.

Cette hypothèse est basée sur le fait que NineRAT effectue une « nouvelle empreinte digitale » du système dans certains cas, ce qui implique qu'il pourrait effectuer une identification du système et une collecte de données pour plusieurs acteurs.