Les acteurs malveillants tentent déjà d’exploiter une faille critique de contournement d’authentification dans Progress MOVEit Transfer, moins d’un jour après que le fournisseur l’a divulguée.

MOVEit Transfer est une solution de transfert de fichiers géré (MFT) utilisée dans les environnements d'entreprise pour transférer en toute sécurité des fichiers entre partenaires commerciaux et clients à l'aide des protocoles SFTP, SCP et HTTP.

Le nouveau problème de sécurité a reçu l'identifiant CVE-2024-5806 et permet aux attaquants de contourner le processus d'authentification dans le module Secure File Transfer Protocol (SFTP), qui est responsable des opérations de transfert de fichiers via SSH.

Un attaquant exploitant cette faille pourrait accéder aux données sensibles stockées sur le serveur MOVEit Transfer, télécharger, supprimer ou modifier des fichiers, et intercepter ou falsifier les transferts de fichiers.

Code d'exploitation disponible

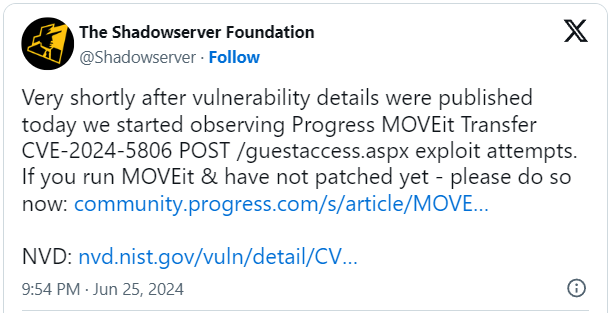

La plate-forme de surveillance des menaces Shadowserver Foundation a signalé avoir vu des tentatives d'exploitation peu de temps après que Progress a publié le bulletin sur CVE-2024-5806, les pirates informatiques attaquent donc déjà les points de terminaison vulnérables.

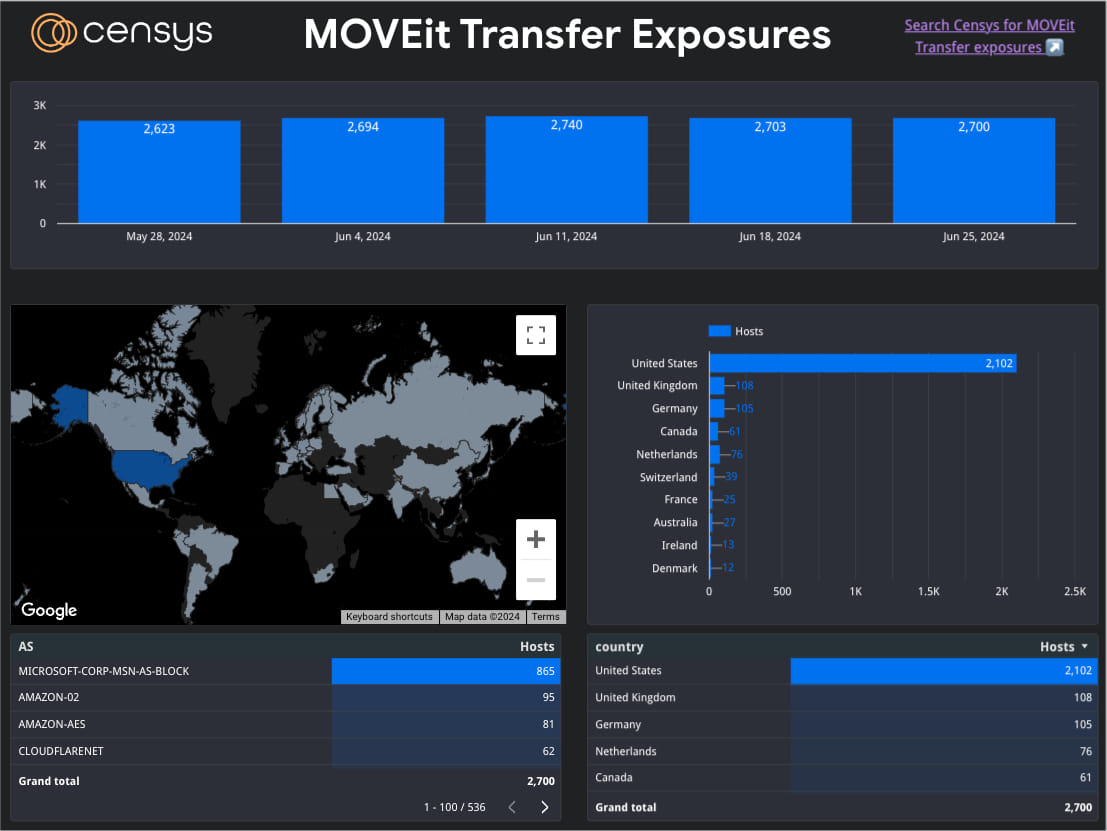

Les analyses de réseau effectuées par Censys indiquent qu'il existe actuellement environ 2 700 instances MOVEit Transfer exposées sur Internetla plupart situés aux États-Unis, au Royaume-Uni, en Allemagne, au Canada et aux Pays-Bas.

Cependant, le pourcentage de ceux qui n'ont pas appliqué les mises à jour de sécurité et/ou les atténuations proposées pour la faille tierce est inconnu.

Le rapport de ShadowServer sur les tentatives d'exploitation intervient après la publication de la société de sécurité offensive watchTowr détails techniques sur la vulnérabilité, comment elle peut être exploitée et ce que les défenseurs doivent rechercher dans les journaux pour vérifier les signes d'exploitation.

watchTowr fournit également une analyse technique de la manière dont les attaquants peuvent manipuler les chemins de clé publique SSH pour forcer le serveur à s'authentifier à l'aide de chemins contrôlés par l'attaquant, exposant potentiellement les hachages Net-NTLMv2.

De plus, le code d'exploitation de preuve de concept pour CVE-2024-5806 est déjà accessible au public auprès de watchTowr et des chercheurs en vulnérabilités. Sina Kheirkhah et Aliz Hammond.

Une fois ces informations publiées, les attaques vont sûrement s'accélérer dans les jours suivants. Il est donc crucial pour les organisations d'appliquer les mises à jour de sécurité et les mesures d'atténuation associées dès que possible.

Correctifs publiés pour CVE-2024-5806

Comme Progress l'a expliqué dans le bulletin de sécuritéCVE-2024-5806 affecte les versions de produit suivantes :

- 2023.0.0 avant 2023.0.11

- 2023.1.0 avant 2023.1.6

- 2024.0.0 avant 2024.0.2

Des correctifs ont été rendus disponibles dans MOVEit Transfer 2023.0.11, 2023.1.6et 2024.0.2disponible sur le portail Progress Community.

Les clients sans contrat de maintenance en cours doivent immédiatement contacter l'équipe de renouvellements ou le représentant du partenaire Progress pour résoudre le problème.

Les clients de MOVEit Cloud n'ont besoin de prendre aucune mesure pour atténuer la faille critique, car les correctifs ont déjà été automatiquement déployés.

En plus de la faille elle-même, Progress note avoir découvert une vulnérabilité distincte sur un composant tiers utilisé dans MOVEit Transfer, ce qui augmente les risques associés à CVE-2024-5806.

Pour atténuer cette faille jusqu'à ce qu'un correctif du fournisseur tiers soit disponible, il est conseillé aux administrateurs système de bloquer l'accès au protocole RDP (Remote Desktop Protocol) aux serveurs MOVEit Transfer et de restreindre les connexions sortantes aux points de terminaison connus/approuvés.

Progress a également publié un bulletin de sécurité concernant un problème similaire de contournement d'authentification, CVE-2024-5805ce qui a un impact sur MOVEit Gateway 2024.0.0.

MOVEit est largement utilisé dans l'environnement des entreprises et les pirates informatiques surveillent les vulnérabilités et les exploits disponibles sur le produit, d'autant plus que le ransomware Clop a exploité un jour zéro l'année dernière pour pirater puis extorquer des milliers d'organisations.